آموزش کامل هک کردن و تست نفوذ اخلاقی

Full Ethical Hacking & Penetration Testing Course

آنچه خواهید آموخت

-

دوره کامل تست نفوذ اخلاقی هک

-

تست نفوذ برنامه وب پیشرفته

-

شرایط ، استانداردها ، خدمات ، پروتکل ها و فناوری ها

-

تنظیم محیط آزمایشگاه مجازی

-

برنامه های وب مدرن

-

میزبانی برنامه وب

-

کشف برنامه های وب در همان سرور

-

تکنیک های اسکن اولیه و پیشرفته Nmap را بیاموزید

-

درباره انواع اسکن شبکه اطلاعات کسب کنید

-

با Nmap ، شما می توانید سیستم عامل و نسخه های سرویس دهنده در حال اجرا سیستم هدف را شناسایی کنید

-

با گزینه های دور زدن فایروال ، سیستم های IPS IDS با Nmap آشنا خواهید شد

-

نحوه اسکن بدون گرفتار شدن در سیستم های IPS IDS

-

بندر چیست؟ پورت TCP/UDP چیست؟

-

چگونه سرویس های TCP یا UDP را اسکن کنیم؟

-

اهمیت تست نفوذ

-

انواع تست نفوذ

-

Metasploit Filesystem and Libraries

-

ادغام Nmap و اسکن پورت

-

شمارش SMB و Samba

-

بهره برداری و دستیابی به دسترسی

-

پس از بهره برداری-مترسنج

-

Meterpreter Python/Powershell Extension

-

ضد ویروس و پاکسازی

-

جدیدترین اطلاعات و روشهای به روز

-

در طول دوره شما هم تئوری و هم نحوه راه اندازی گام به گام هر روش را خواهید آموخت

-

بیاموزید که چگونه با استفاده از MSFvenom ، Veil ، TheFatRat ، Empire Project و غیره بدافزار غیرقابل شناسایی بسازید

-

جاسازی بدافزار در پرونده های pdf و doc را بیاموزید

-

سازوکار کار جعبه ابزار مهندسی اجتماعی را بیاموزید

-

فنون و اصطلاحات مهندسی اجتماعی را بیاموزید

-

بیاموزید که چگونه با استفاده از OSINT (Open Source Intelligence) اطلاعات افراد را جمع آوری کنید

-

نحوه استفاده از FOCA ، Web Archieve ، The Harvester Recon-NG را بیاموزید

-

Wireshark: استشمام ترافیک شبکه

-

Hping برای اسکن فعال و حملات DDoS

-

پینگ اسکن برای برشمردن میزبانهای شبکه

-

ابزار بهره برداری: Metasploit Framework (MSF)

-

جمع آوری اطلاعات از طریق ابزارهای اینترنت

-

تنظیمات آداپتور Wi-Fi

-

مبانی شبکه Wi-Fi ، IEEE 802.11

-

حالت های بی سیم: حالت های موقت ، زیرساخت ، مانیتور.

-

تعامل شبکه Wi-Fi ، روشهای تأیید اعتبار

به دوره "دوره آزمایشی کامل نفوذ هک نفوذ" خوش آمدید.

68٪ از رهبران مشاغل می گویند خطرات مربوط به امنیت سایبری در حال افزایش است. با افزایش تهدیدها ، شرکت ها تلاش زیادی می کنند تا استعداد امنیت IT بیشتری را جذب و حفظ کنند.

اما اثبات نقش های امنیتی IT دشوار است. بسیاری از مشاغل با چالش های جدی استخدام روبرو هستند. نامزدهای واجد شرایط کافی برای پر کردن نقش های مورد نیاز وجود ندارد.

این صنعت با شکاف مهارتی روبرو است که به نظر می رسد با افزایش تهدیدات سایبری بیشتر شود. پیش بینی می شود که تا سال 202/3/3 میلیون نقش امنیت سایبری پر نشده وجود داشته باشد. اگر قصد دارید یک شغل خود را تغییر دهید ، شکاف مهارت ها یک فرصت عالی است. این دوره یک شروع عالی برای شما است.

این دوره از سطوح مبتدی شروع می شود بنابراین نیازی نیست که دانش قبلی در مورد هک کردن اخلاقی داشته باشید. در این دوره ، ما موضوع هک کردن Wi-Fi را نیز پوشش خواهیم داد زیرا هک Wi-Fi راحت تر از هک کردن دستگاه متصل به آن WiFi است. بسیاری از ابزارهای رایگان وجود دارند که می توانند مسیریاب Wi-Fi کم امنیت را هک کنند. به غیر از این ، ابزارهای پیشرفته ای نیز وجود دارد که روی backtrack کار می کنند و حتی می توانند روتر Wi-Fi را با امنیت بالا هک کنند.

ما شروع خواهیم کرد تا بفهمیم چه موارد امنیتی در حال حاضر در این زمینه وجود دارد و روش ها و انواع تست را یاد بگیریم. سپس ما قصد داریم یک محیط آزمایشگاهی برای شما ایجاد کنیم تا آنچه را که از دوره می گیرید استفاده کنید و البته آزمایشگاه از بین رفته و هیچ هزینه ای برای شما نخواهد داشت. سپس می خواهیم با برخی نظریه ها شروع کنیم ، می دانید ، شما باید فلسفه داشته باشید تا بتوانیم همیشه در یک صفحه باقی بمانیم.

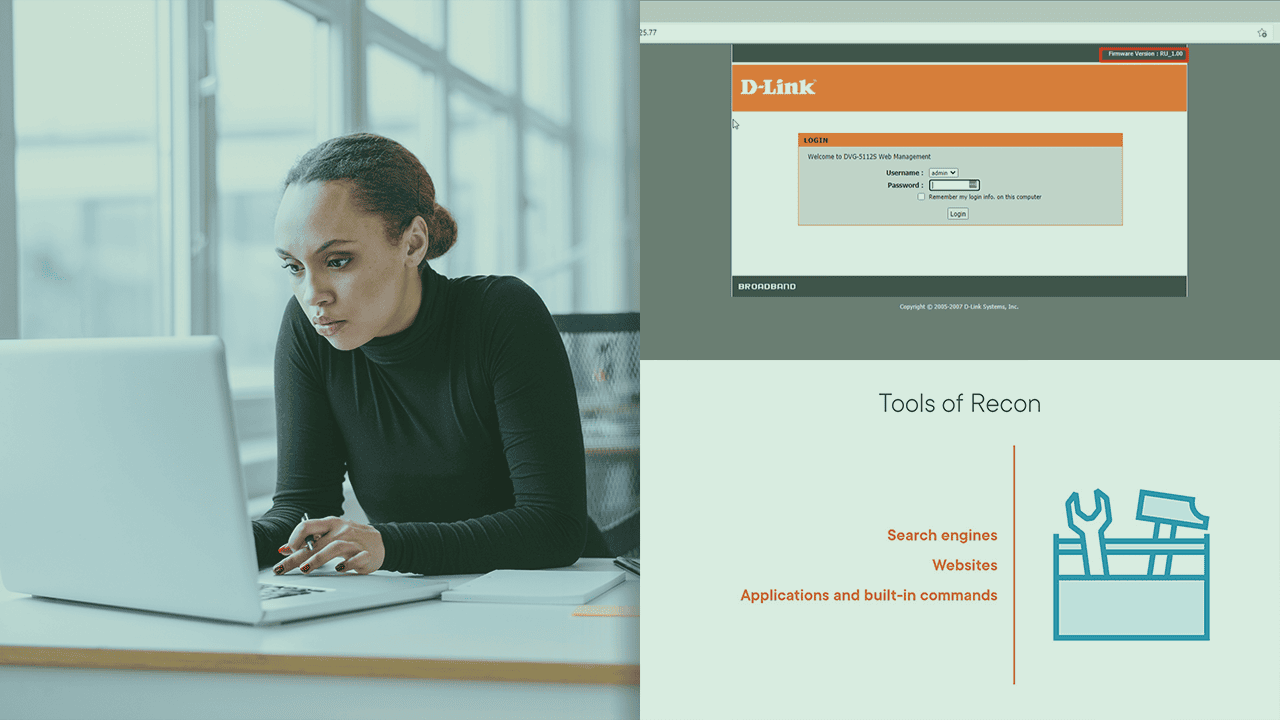

فن آوری های اساسی وب و اینترنت مانند HTML ، HTTP ، Document Object Model و غیره ، اینها کاملاً مورد نیاز هستند تا بتوانیم تجربه آزمایش را کامل کنیم. و سپس می خواهیم قسمت شناسایی را پوشش دهیم ، ما اطلاعاتی در مورد هدف و چگونگی استفاده از این اطلاعات برای مدل سازی حمله جمع خواهیم کرد. پس از آن ، ما به مشکلات مدیریت کاربر خواهیم پرداخت. به غیر از این ، ما همچنین سعی خواهیم کرد مشکلات مدیریت جلسه را فاش کنیم.

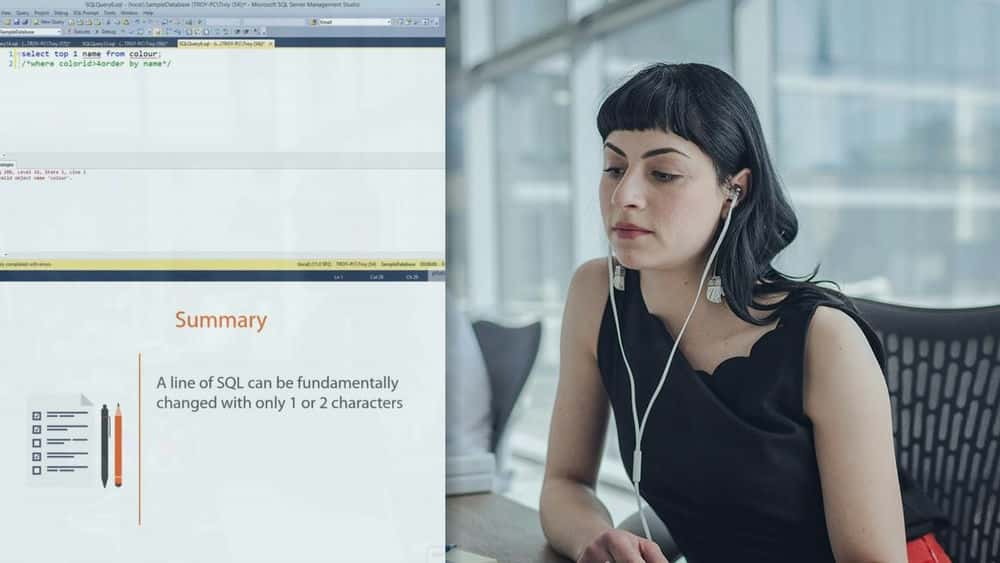

در بخش اعتبار سنجی ورودی، ما نشان می دهیم که چرا اعتبار سنجی داده ها برای برنامه های کاربردی وب مطلقا مهم است. بنابراین حملات مانند اسکریپت های متقابل سایت، تزریق SQL، و بسیاری دیگر ما می توانیم کل دسته های مختلف را بررسی کنیم. ما همچنین بخش رمزنگاری با برخی حملات اساسی داریم. پس از آن، ما در مورد برخی از حملات برنامه های وب شناخته شده (مانند تزریق دروپال SQL AKA DRUPPAGEDDON) بحث خواهیم کرد.

در این دوره سعی کردم اهمیت استفاده از ابزار و سیستم های رایگان را نشان دهم، بنابراین شما نیازی به خرید هر ابزار ندارید یا برنامه

با ثبت نام دوره ، به تمام منابع دسترسی خواهید داشت ، فیلم ها را تمرین خواهید کرد ، و هر زمان که بخواهید می توانید در مورد موضوعات مرتبط س questionsال کنید.

یک رویکرد گام به گام به شما کمک می کند تا پیشرفت خود را پیگیری کنید و مهارت های مورد نیاز را به تدریج با سرعت خود یاد بگیرید. در پایان این دوره ، دانش و مهارت عملی در مورد استفاده از اسکن شبکه ، یافتن نقاط ضعف در سیستم ها و یادگیری شایستگی های عمومی هکرهای اخلاقی را خواهید داشت.

در اینجا برخی از مواردی است که در پایان دوره یاد خواهید گرفت ،

-

اصطلاحات اصلی شبکه اسکن و یافتن آسیب پذیری در دستگاه های شبکه را بفهمید

-

استفاده از Nmap با دانش و تجربه کامل

-

نحوه اسکن یک شبکه برای اسکریپت ها

-

درباره انواع اسکن شبکه بدانید

-

نحوه استفاده از Hping را بیاموزید

-

حالت های عملیاتی بی سیم: AD-HOC، زیرساخت، حالت های مانیتور.

-

انواع بسته های بی سیم

-

تجزیه و تحلیل انواع بسته ها با Wireshark

-

تعامل شبکه Wifi ، روشهای تأیید اعتبار WEP در مقابل WPA/WPA2

-

مدل TCP/IP چیست و چگونه کار می کند

-

مدل OSI چیست؟ چگونه کار می کند

-

بندر چیست؟ پورت TCP/UDP چیست

-

نحوه اسکن خدمات TCP یا UDP

-

نحوه شناسایی سرویس های فعال

-

نحوه اسکن بدون گرفتار شدن در سیستم های IPS IDS

-

نحوه تفسیر خروجی های Nmap

-

برنامه نویسی Nmap (NSE) و موارد دیگر

-

شکستن WPA/WPA2 با استفاده از GPU ها با Hashcat

-

حملات نصب مجدد کلید (KRACK)

-

حملات پین WPS و موارد دیگر ...

-

چگونه می توان هوش منبع باز (OSINT) را برای هک کردن سیستم ها جمع آوری و استفاده کرد

-

نحوه ارسال ایمیل های جعلی

-

درباره ابزارها و تکنیک های vishing (Voice Phishing) اطلاعات کسب کنید

-

نحوه استفاده از Empire Project ، MSFvenom ، Veil و TheFatRa t

-

روشها و انواع آزمایش ،

-

فن آوری های اساسی وب و اینترنت مانند HTML ، HTTP ، مدل شیument اسناد و غیره ،

-

برای جمع آوری اطلاعات در مورد هدف و استفاده از این اطلاعات برای مدل سازی حمله.

-

مشکلات مدیریت کاربر.

-

افشای مشکلات مدیریت جلسه.

-

اعتبار سنجی داده ها

-

Wardriving با Kismet ، نقشه برداری با Google Earth

-

نقاط دسترسی Rogue با Airbase-ng ، Wifi Pumpkin 3 ، Fluxion

-

Snooper Handshake و حمله پورتال اسیر با fluxion

-

حملاتی مانند Cross-Site Scripting ، SQL Injection و موارد دیگر

-

برخی از حملات اساسی در رمزنگاری

-

حملات برنامه های کاربردی وب مانند تزریق دروپال SQL (با نام مستعار Druppageddon)

-

و موارد دیگر برای غنی سازی مهارت های تست نفوذ شما.

و خیلی خیلی بیشتر ... ما در دوره خود جلسات آزمایشگاهی عملی نیز برای افزایش مهارت های شما اضافه کرده ایم.

محتوای تازه

چگونگی پیشرفت فناوری با سرعت سریع پنهان نیست. ابزارهای جدید هر روز منتشر می شوند و مهم است که در کنار داشتن جدیدترین دانش ، متخصص امنیت بهتر باشید.

کیفیت تولید فیلم و صدا

همه فیلم های ما به عنوان فیلم و صوت با کیفیت بالا ایجاد یا تولید می شوند تا بهترین تجربه یادگیری را برای شما فراهم کنند.

شما خواهید بود ،

-

دیدن واضح

-

شنیدن واضح

-

حرکت در دوره بدون حواس پرتی

همچنین دریافت خواهید کرد:

-

دسترسی مادام العمر به دوره

-

پشتیبانی سریع سریع در بخش Q A

-

گواهی Udemy برای تکمیل آماده برای بارگیری

اکنون شیرجه بروید!

ما با پاسخگویی به هر گونه س supportال پشتیبانی کامل می کنیم.

در این دوره شما را می بینیم!

مهم: این دوره برای اهداف آموزشی ایجاد شده است و در هنگام مجاز بودن مهاجم باید از تمام اطلاعات آموخته شده استفاده شود.

این دوره برای چه کسانی است:

- افرادی که مایل به فعالیت در امنیت سایبری هستند

- مشاوران امنیت سایبری که از سازمان ها برای ایجاد فضای امن تر حمایت می کنند/از آنها پشتیبانی می کنند

- هرکسی که می خواهد تست نفوذ در برابر شبکه های Wi-Fi را انجام دهد.

- هر کسی که مدیر سیستم است و می خواهد پیکربندی شبکه Wi-Fi خود را بررسی کند.

- هرکسی که می خواهد هکر کلاه سفید باشد

- هرکسی که می خواهد یاد بگیرد چگونه هش رمز عبور را شکست

- کسانی که می خواهند از ابتدا شروع کنند و به جلو حرکت کنند

- افرادی که می خواهند مهارت هک خود را به سطح بعدی برسانند

راه اندازی آزمایشگاه Setting Up the Laboratory

-

Virtualbox بارگیری و نصب کنید Virtualbox Download and Install

-

دانلود ISO ISO Kali ISO Download

-

کالی ISO نصب کنید Kali ISO Install

-

بارگیری و نصب تصویر Kali VirtualBox Kali VirtualBox Image Download and Install

-

نصب Metasploable 2 Installing Metasploitable 2

-

نصب Metasploitable 3: Packer Installing Metasploitable 3: Packer

-

نصب Metasploitable 3: Vagrant و Plugins Installing Metasploitable 3: Vagrant and Plugins

-

نصب Metasploitable 3: VM Creation با Vagrant Installing Metasploitable 3: VM Creation with Vagrant

-

بارگیری و نصب رایگان ویندوز 7 و ویندوز 10 Downloading and Installing Free Windows 7 and Windows 10

-

Nat Network ایجاد و تنظیمات Nat Network Create and Settings

-

تست اتصال Connection Test

مجموعه اطلاعات غیرفعال Passive Information Collection

-

Passive Scan - جداول ARP Passive Scan - ARP Tables

جمع آوری اطلاعات از طریق اینترنت Information Gathering Through the Internet

-

معرفی Introduction

-

استفاده از موتورهای جستجو و هک Google برای جمع آوری اطلاعات Using Search Engines & Google Hacking to Gather Information

-

ابزارهای موتور جستجو: SiteDigger و SearchDiggity Search Engine Tools: SiteDigger and SearchDiggity

-

شدان Shodan

-

جمع آوری اطلاعات در مورد مردم Gathering Information About the People

-

بایگانی وب Web Archives

-

سازمان های اثر انگشت FOCA با بایگانی های جمع آوری شده FOCA Fingerprinting Organisations with Collected Archives

-

The Harvester & Recon-NG The Harvester & Recon-NG

مجموعه اطلاعات فعال Active Information Collection

-

Nmap چیست؟ What is Nmap?

-

Nmap اول اسکن Nmap First Scan

-

Subnet چیست؟ What is Subnet?

-

تفسیر نتایج Nmap Interpretation of Nmap Results

-

اسکن IP های خاص یا اهداف خاص با Nmap Scanning Specific IPs or Specific Targets With Nmap

-

ایجاد لیست IP Nmap Nmap IP List Creation

-

Nmap تصادفی اسکن و حذف Ips Nmap Random Scan and Exclude Ips

-

نتایج Nmap را در پرونده چاپ کنید Print the Nmap Results to the File

-

بررسی کنید -1 Check In -1

-

مدل OSI چیست و چگونه کار می کند؟ What Is the OSI Model and How Does It Work?

-

TCP-IP چیست What Is TCP-IP

-

نام سیستم دامنه سرویس-DNS Domain Name System Service-DNS

-

بندر چیست؟ Nmap Port Scan What is Port? Nmap Port Scan

-

اسکن 20 پورت برتر ، 100 پورت برتر با Nmap Scanning Top 20, Top 100 Ports With Nmap

-

اسکن بنادر خاص با Nmap Scanning Specific Ports With Nmap

-

Nmap Syn Scan Nmap Syn Scanning

-

Nmap TCP Scan Nmap TCP Scan

-

Nmap UDP Scan Namp UDP Scan

-

Nmap ACK Scan Nmap ACK Scan

-

اسکن Nmap Fin-Xmas-Null Nmap Fin-Xmas-Null Scan

-

Nmap سریع اسکن Nmap Fast Scan

-

اسکن بنادر باز Nmap Nmap Open Ports Scan

-

Nmap بدون اسکن بندر Nmap No PORT Scan

-

Nmap PING و noPING اسکن Nmap PING and noPING Scan

-

چک -2 Check-2

-

Nmap Verbose Command Nmap Verbose Command

-

Nmap با سرویس و تشخیص نسخه Nmap With Service and Version Detection

-

Nmap سیستم عامل شناسایی Nmap Operating System Detection

-

الگوهای زمان بندی Nmap Nmap Timing Templates

-

بای پس سیستمهای IPS & IDS با Nmap Bypass of IPS & IDS Systems With Nmap

-

Nmap Script Engine (NSE) Nmap Script Engine (NSE)

-

مثال موتور اسکریپت Nmap - 1 Nmap Script Engine Example - 1

-

مثال موتور اسکریپت Nmap - 2 Nmap Script Engine Example - 2

-

نوشتن اسکریپت NSE Writing an NSE Script

-

Check-3 The Check-3

با استفاده از نسوس Using Nessus

-

مقدمه ای بر نسوس Introduction to Nessus

-

بارگیری نسوس Downloading Nessus

-

نصب Nessus Installing Nessus

-

ایجاد سیاست Creating Policy

-

اسکن کردن Scanning

-

گزارش نویسی Reporting

-

تمرین آزمایشگاهی - 2 Lab Exercise - 2

-

اسکن تهاجمی با Nessus: شروع کنید An Aggressive Scan with Nessus: Start

-

اسکن تهاجمی با Nessus: نتایج An Aggressive Scan with Nessus: Results

-

اسکن تهاجمی با Nessus: نتایج با اهداف ویندوز An Aggressive Scan with Nessus: Results with Windows Targets

استفاده از Maltego Using Maltego

-

Maltego - ابزار تجزیه و تحلیل پیوند بصری Maltego - Visual Link Analysis Tool

مهندسی اجتماعی Social Engineering

-

اصطلاحات قسمت 1 Terminologies Part 1

-

اصطلاحات قسمت 2 Terminologies Part 2

-

ایجاد بدافزار و اصطلاحات Creating Malware and Terminologies

-

MSFvenom قسمت 1 MSFvenom Part 1

-

MSFvenom قسمت 2 MSFvenom Part 2

-

نصب حجاب Veil Installation

-

حجاب در عمل Veil in Action

-

نصب TheFatRat TheFatRat Installation

-

TheFatRat در عمل TheFatRat in Action

-

TheFatRat: غلبه بر یک مشکل TheFatRat: Overcoming a Problem

-

جاسازی بدافزار در PDF Embedding Malware in PDF

-

جاسازی بدافزار در WORD Embedding Malware in WORD

-

جاسازی بدافزار در افزونه Firefox Embedding Malware in Firefox Add-on

-

نصب امپراتوری Empire Installation

-

امپراتوری در عمل قسمت 1 Empire in Action Part 1

-

امپراتوری در عمل قسمت 2 Empire in Action Part 2

-

بهره برداری از آسیب پذیری های جاوا Exploiting Java Vulnerabilities

-

جعبه ابزار مهندسی اجتماعی Social Engineering Toolkit

-

ارسال ایمیل های جعلی - فیشینگ Sending Fake Emails - Phishing

-

Vishing - صوتی فیشینگ Vishing - Voice Phishing

حملات شبکه Network Attacks

-

پروتکل چیست What is “Protocol”

-

مدلهای مرجع Reference Models

-

مدل مرجع OSI OSI Reference Model

-

OSI در مقابل TCP/IP OSI vs TCP/IP

-

نمایش با استفاده از Wireshark Demonstration using Wireshark

-

استانداردها و پروتکل ها Standards & Protocols

-

اترنت: اصول ، فریم و هدرها Ethernet: Principles, Frame & Headers

-

ARP (پروتکل وضوح آدرس): مکانیسم ، جداول ARP ، بسته های ARP ARP ( Address Resolution Protocol ) : Mechanism, ARP Tables, ARP Packets

-

روشهای عملی ARP ARP Hand-On Practices

-

VLAN - شبکه های محلی مجازی VLANs – Virtual Local Area Networks

-

WLAN - شبکه های محلی بی سیم WLANs – Wireless Local Area Networks

-

مقدمه ای بر لایه شبکه Introduction to Network Layer

-

پروتکل اینترنت - IP Internet Protocol - IP

-

سیستم آدرس دهی IPv4 IPv4 Adressing System

-

سربرگ Packet IPv4 IPv4 Packet Header

-

زیر شبکه IPv4: شبکه های کلاسیک IPv4 Subnetting: Classful Networks

-

زیر شبکه IPv4: ماسک زیر شبکه IPv4 Subnetting: Subnet Mask

-

زیر شبکه IPv4: درک IPv4 Subnetting: Understanding

-

کمبود IPv4 IPv4 Shortage

-

شبکه های خصوصی Private Networks

-

شبکه های خصوصی - تظاهرات Private Networks - Demonstration

-

NAT - ترجمه آدرس شبکه NAT – Network Address Translation

-

IPv6 ، عنوان بسته و آدرس دهی IPv6, Packet Header & Addressing

-

DHCP - نحوه کار مکانیسم DHCP - How the Mechanism Works

-

ICMP - پروتکل پیام کنترل اینترنت ICMP – Internet Control Message Protocol

-

ردیابی Traceroute

-

مقدمه ای بر لایه حمل و نقل Introduction to Transport Layer

-

TCP - پروتکل کنترل انتقال TCP – Transmission Control Protocol

-

سربرگ TCP TCP Header

-

UDP - پروتکل دیتاگرام کاربر UDP – User Datagram Protocol

-

مقدمه ای بر لایه کاربرد Introduction to Application Layer

-

DNS - سیستم نام دامنه DNS – Domain Name System

-

HTTP (پروتکل انتقال متن بیش از حد) HTTP ( Hyper Text Transfer Protocol )

-

HTTPS HTTPS

-

چک لیست - آنچه ما آموخته ایم Checklist - What We Have Learned

-

تحت پوشش چیست؟ What is Covered?

-

راه اندازی آزمایشگاه Setting Up the Laboratory

-

OWASPBWA را بارگیری و نصب کنید Download & Install OWASPBWA

-

بارگیری و نصب Download & Install

-

تنظیم اولین پروژه Setting Up the First Project

-

محیط GNS3 GNS3 Environment

-

ساخت شبکه GNS3 Building GNS3 Network

-

کالی (یا یک ماشین مجازی دیگر) را به شبکه GNS3 وصل کنید Attach Kali (or another VM) to the GNS3 Network

-

پیکربندی سوئیچ و روتر (سیسکو) و ایجاد VLAN Configuring Switch & Router (Cisco) and creating VLANs

-

MitM: گوش دادن به ترافیک MitM: Listening to the traffic

-

استشمام کردن Sniffing

-

TCPDump TCPDump

-

Wireshark: گرفتن ترافیک Wireshark: Capturing the Traffic

-

Wireshark: دنبال کردن جریان Wireshark: Following Stream

-

Wireshark: خلاصه شبکه Wireshark: Summarise Network

-

روتر ، سوییچ ، هاب Router, Switch, Hub

-

چگونه فضای Sniffing را گسترش دهیم؟ How to Expand Sniffing Space?

-

سیل MAC: سوئیچینگ MAC Flood: Switching

-

MAC Flood: استفاده از ابزار Macof MAC Flood: Using Macof Tool

-

MacFlood - اقدامات متقابل MacFlood - Countermeasures

-

تقلب ARP ARP Spoof

-

مسمومیت کش ARP با استفاده از Ettercap ARP Cache Poisoning using Ettercap

-

DHCP Starvation & DHCP Spoofing DHCP Starvation & DHCP Spoofing

-

مکانیسم DHCP DHCP Mechanism

-

گرسنگی DHCP - سناریو DHCP Starvation - Scenario

-

تظاهرات گرسنگی DHCP با یرسینیا DHCP Starvation Demonstration with Yersinia

-

VLAN هاپینگ VLAN Hopping

-

VLAN Hopping: جعل کلاهبرداری VLAN Hopping: Switch Spoofing

-

VLAN Hopping: دو نشان گذاری VLAN Hopping: Double Tagging

-

شناسایی: یافتن بنادر و خدمات باز با استفاده از NMAP Reconnaissance: Finding Open Ports & Services Using NMAP

-

شکستن رمز عبور Password Cracking

-

سازگار با SNMP: SNMP چیست؟ Compromising SNMP: What is SNMP ?

-

به خطر انداختن SNMP: یافتن نام های انجمن با استفاده از اسکریپت های NMAP Compromising SNMP: Finding Community Names Using NMAP Scripts

-

به خطر انداختن SNMP: نوشتن بررسی دسترسی با استفاده از SNMP-Check Tool Compromising SNMP: Write Access Check Using SNMP-Check Tool

-

به خطر انداختن SNMP: گرفتن پیکربندی SNMP با استفاده از Metasploit Compromising SNMP: Grabbing SNMP Configuration Using Metasploit

-

نقاط ضعف دستگاه های شبکه Weaknesses of network devices

-

روش های ایجاد رمز ورود روترهای Cisco Password Creation Methods of Cisco Routers

-

مدیریت هویت Identity Management

-

ACL - لیست های کنترل دسترسی ACL – Access Control Lists

-

امنیت SNMP SNMP Security

Wi-Fİ هک و ابزار Wi-Fİ Hacking And Tools

-

الزامات سخت افزاری و نرم افزاری Hardware and Software Requiments

-

تنظیمات آداپتور Wi-Fi Wi-Fi Adapter Settings

-

IEEE-802.11 IEE-802.11

-

اصطلاحات و مفاهیم اساسی Basic Terminologies and Concepts

-

حالت های عملیاتی بی سیم Wireless Operating Modes

-

ساختار قاب MAC MAC Frame Structure

-

انواع بسته های بی سیم Wireless Packet Types

-

Wireshark: تجزیه و تحلیل انواع بسته ها Wireshark: Analysing Packet Types

-

تعامل شبکه Wi-Fi Wi-Fi Network Interaction

-

پروتکل های رمزگذاری بی سیم: WEP در مقابل WPA Wireless Encryption Protocols: WEP vs. WPA

-

دست دادن 4 طرفه WPA WPA 4-Way Handshake

-

WPA2 شخصی و سازمانی WPA2 Personal and Enterprise

-

Wireshark: WEP و WPA Wireshark: WEP and WPA

-

Wi-Fi Protected Setup (WPS) Wi-Fi Protected Setup (WPS)

-

Recon بی سیم با Bettercap Wireless Recon with Bettercap

-

Wardriving with Kismet: پیکربندی Wardriving with Kismet: Configuration

-

Wardriving with Kismet: نقشه برداری Wardriving with Kismet: Mapping

-

پایگاه هوایی Airbase-ng

-

حمله دوقلوی شیطانی Evil Twin Attack

-

کدو Wifi 3 Wifi Pumpkin 3

-

Fluxion: نصب Fluxion: Installation

-

Fluxion: Handshake Snooper Attack Fluxion: Handshake Snooper Attack

-

Fluxion: حمله پورتال اسیر Fluxion: Captive Portal Attack

-

WEP Cracking - آماده سازی حملات WEP Cracking - Preparing Attacks

-

Cracking WeP - حمله احراز هویت جعلی WEP Cracking - Fake Authentication Attack

-

WEP Cracking - حمله احراز هویت WEP Cracking - Deauthentication Attack

-

WEP Cracking - حمله احراز هویت با Bettercap WEP Cracking - Deauthentication Attack with Bettercap

-

WEP Cracking - ARP درخواست مجدد حمله WEP Cracking - ARP Request Replay Attack

-

WEP Cracking - حمله تکه تکه شدن WEP Cracking - Fragmentation Attack

-

WEP Cracking - حمله ChopChop WEP Cracking - ChopChop Attack

-

WPA/WPA2 Cracking - مقدمه WPA/WPA2 Cracking - Introduction

-

WPA/WPA2 Cracking - هواپیمای کوتاه WPA/WPA2 Cracking - Aircrack-ng

-

WPA/WPA2 Cracking - John The Ripper WPA/WPA2 Cracking - John The Ripper

-

WPA/WPA2 Cracking - CoWPAtty WPA/WPA2 Cracking - CoWPAtty

-

WPA/WPA2 Cracking - Wifite 2 WPA/WPA2 Cracking - Wifite 2

-

ترک خوردگی WPA/WPA2 با پردازنده های گرافیکی: Hashcat WPA/WPA2 Cracking with GPUs : Hashcat

-

WPA/WPA2 Cracking - Key Reinstallation Attack (KRACK) WPA/WPA2 Cracking - Key Reinstallation Attack (KRACK)

-

WPS Cracking - Wifite 2: PIN Attack WPS Cracking - Wifite 2: PIN Attack

با استفاده از چهارچوب Metasploit Using Metasploit Framework

-

تست نفوذ چیست؟ What is a Penetration Test?

-

چرا Metasploit Framework؟ آکا: MSF Why Metasploit Framework? AKA: MSF

-

اهمیت تست نفوذ Importance of Penetration Testing

-

مبانی تست نفوذ Basics of Penetration Testing

-

انواع تست نفوذ Types of Penetration Testing

-

استاندارد اجرای تست نفوذ Penetration Testing Execution Standard

-

مورد نیاز (مانند ذخیره سازی. پردازنده) Requirements ( Like Storage. Processor )

-

اتصال آزمایشگاه و گرفتن عکس های فوری Lab Connectivity and Taking Snapshots

-

تکامل Metasploit Evolution of Metasploit

-

سیستم پرونده و کتابخانه های Metasploit Metasploit Filesystem and Libraries

-

معماری MSF The Architecture of MSF

-

ماژول های کمکی Auxiliary Modules

-

ماژول های بار Payload Modules

-

ماژول های بهره برداری Exploit Modules

-

ماژول های رمزگذار Encoder Modules

-

ماژول های ارسال Post Modules

-

نسخه های Metasploit Metasploit Editions

-

انجمن متاسپلویت Metasploit Community

-

رابط های Metasploit Metasploit Interfaces

-

آرمیتاژ Armitage

-

کنسول MSF MSFconsole

-

دستورات اساسی MSFConsole 1 MSFConsole Basic Commands 1

-

دستورات اساسی MSFConsole 2 MSFConsole Basic Commands 2

-

دستورات اساسی MSFConsole 3 MSFConsole Basic Commands 3

-

استفاده از پایگاه داده در MSF 1 Using Databases in MSF 1

-

استفاده از پایگاه داده در MSF 2 Using Databases in MSF 2

-

اطلاعات بیشتر در مورد بهره برداری در MSF More on Exploits in MSF

-

شمارش چیست؟ What is Enumeration?

-

ادغام Nmap و اسکن بندر Nmap Integration and Port Scanning

-

شمارش SMB و Samba SMB and Samba Enumeration

-

شمارش MySQL MySQL Enumeration

-

شمارش FTP FTP Enumeration

-

شمارش SSH SSH Enumeration

-

شمارش HTTP HTTP Enumeration

-

شمارش SNMP SNMP Enumeration

-

شمارش MTP MTP Enumeration

-

استفاده از Shodan با MSF Using Shodan with MSF

-

مقدمه ای برای اسکن آسیب پذیری Intro to Vulnerability Scanning

-

بارگیری و نصب صفحه اصلی Nessus Downloading and Installing Nessus Home

-

آسیب پذیری اسکن با Nessus Home Vulnerability Scanning with Nessus Home

-

ادغام نسوس در MSF Integrating Nessus into MSF

-

Metasploit به عنوان ابزار بهره برداری Metasploit as Exploitation Tool

-

اجرای کد از راه دور توزیع شده یاقوت (drb_remote_codeexec) Distributed Ruby Remote Code Execution (drb_remote_codeexec)

-

تزریق استدلال PHP CGI (php_cgi_arg_injection) PHP CGI Argument Injection (php_cgi_arg_injection)

-

MS17-010 EternalBlue SMB از بین بردن استخر هسته ویندوز از راه دور MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption

-

جاوا JMX سرور پیکربندی ناامن کد اجرای جاوا (java_jmx_server) Java JMX Server Insecure Configuration Java Code Execution (java_jmx_server)

-

اعدام خودسرانه جاوا در اسکریپت پویای جستجوی الاستیک (script_mvel_rce) Elastic Search Dynamic Script Arbitrary Java Execution (script_mvel_rce)

-

اجرای کد تأیید شده سرور Sun/Oracle GlassFish Server (glassfish_deployer) Sun/Oracle GlassFish Server Authenticated Code Execution (glassfish_deployer)

-

Jenkins-CI اسکریپت-کنسول اجرای Java (jenkins_script_console) Jenkins-CI Script-Console Java Execution (jenkins_script_console)

-

اجرای کد از راه دور WinRM Script Exec (winrm_script_exec) WinRM Script Exec Remote Code Execution (winrm_script_exec)

-

HTTP Writable Path PUT/DELETE دسترسی به پرونده (http_put) HTTP Writable Path PUT/DELETE File Access (http_put)

-

بهره برداری از سرویس MySQL با پیکربندی ضعیف Exploiting Poorly Configured MySQL Service

-

اجرای کد تأیید شده اشیا Business تجاری Axis2/SAP از طریق SOAP Axis2 / SAP Business Objects Authenticated Code Execution via SOAP

-

با استفاده از Allports Payload Using Allports Payload

-

با استفاده از فایلهای منبع Using Resource Files

-

تشدید امتیاز Privilege Escalation

-

استخراج رمزهای عبور رمز عبور Extracting Password Hashes

-

ماژول John Ripper John the Ripper Module

-

Pass The Hash با Metasploit Pass The Hash with Metasploit

-

جعل هویت رمز Token Impersonation

-

استخراج رمزهای عبور Cleartext Extracting Cleartext Passwords

-

تعامل بصری با هدف Visual Interaction with the Target

-

فعال کردن دسک تاپ از راه دور Enabling Remote Desktop

-

در جستجوی اطلاعات مهم Searching for Critical Information

-

بو کردن بسته ها Packet Sniffing

-

محوری کردن Pivoting

-

پورت حمل و نقل Port Forwarding

-

حفظ دسترسی Maintaining Access

-

تعامل با رجیستری Interacting with the Registry

-

ورود به سیستم Keylogging

-

ضد ویروس فرار و تمیز کردن Antivirus Evasion and Cleaning

-

MSFvenom MSFvenom

-

MSFVenom: با استفاده از رمزگذارها MSFVenom: Using Encoders

-

MSFVenom: با استفاده از الگوی اجرایی سفارشی MSFVenom: Using Custom Executable Template

-

استفاده از ژنراتورهای حمل و نقل سفارشی Using Custom Payload Generators

-

پاک کردن رویدادها و گزارش های مدیریت امنیت Cleaning Events and Security Management Logs

-

فریب سیستم فایل با استفاده از Timestomp Deceiving File System Using Timestomp

با استفاده از مترجم Using Meterpreter

-

مترجم Meterpreter

-

مبانی مترجم در لینوکس Meterpreter Basics on Linux

-

مبانی مترجم در ویندوز Meterpreter Basics on Windows

-

دستورات مترجم اساسی 1 Basic Meterpreter Commands 1

-

دستورات مترجم اساسی 2 Basic Meterpreter Commands 2

-

دستورات مترجم اساسی 3 Basic Meterpreter Commands 3

-

اسکریپت های مترجم Meterpreter Scripts

-

متر متر برای پس از بهره برداری Meterpreter for Post-Exploitation

-

ناشناس ناوبری مترجم Incognito Extension of Meterpreter

-

پس از بهره برداری - مترجم Post-Exploitation - Meterpreter

-

Meterpreter Python/Powershell Extension Meterpreter Python / Powershell Extension

-

ماژول های Backdoor و ماندگاری مترتر Meterpreter Backdoor and Persistency Modules

-

mimikatz در meterpreter Mimikatz in Meterpreter

حملات وب Web Attacks

-

مسائل فعلی امنیت وب Current Issues of Web Security

-

اصول تست Principles of Testing

-

انواع تست های امنیتی Types of Security Testing

-

رهنمودهای مربوط به امنیت برنامه Guidelines for Application Security

-

قوانین و اخلاق Laws and Ethic

-

نصب ماشین مجازی آسیب پذیر: BeeBox Installing Vulnerable Virtual Machine: BeeBox

-

قابلیت اتصال و عکس های فوری Connectivity and Snapshots

-

برنامه های وب مدرن Modern Web Applications

-

معماری مشتری-سرور Client-Server Architecture

-

اجرای یک برنامه وب Running a Web Application

-

Core Technologies: مرورگرهای وب Core Technologies: Web Browsers

-

فن آوری های هسته ای: URL Core Technologies: URL

-

فن آوری های اصلی: HTML Core Technologies: HTML

-

Core Technologies: CSS Core Technologies: CSS

-

فن آوری های اصلی: DOM Core Technologies: DOM

-

Core Technologies: جاوا اسکریپت Core Technologies: JavaScript

-

فن آوری های اصلی: HTTP Core Technologies: HTTP

-

Core Technologies: گواهینامه های HTTPS و دیجیتال Core Technologies: HTTPS and Digital Certificates

-

Core Technologies: جلسه جلسه و کوکی ها Core Technologies: Session State and Cookies

-

به سطوح حمله کنید Attack Surfaces

-

مقدمه ای بر Burp: بارگیری ، نصب و اجرا Introduction to Burp: Downloading, Installing and Running

-

مقدمه ای بر Burp: گرفتن ترافیک HTTP و تنظیم FoxyProxy Introduction to Burp: Capturing HTTP Traffic and Setting FoxyProxy

-

مقدمه ای بر Burp: گرفتن ترافیک HTTPS Introduction to Burp: Capturing HTTPS Traffic

-

مقدمه ای برای شناسایی Intro to Reconnaissance

-

استخراج اطلاعات ثبت دامنه: Whois Extract Domain Registration Information: Whois

-

شناسایی میزبان ها یا زیر دامنه ها با استفاده از DNS: Fierce & Theharvester Identifying Hosts or Subdomains Using DNS: Fierce & Theharvester

-

برنامه ها را در همان سرویس شناسایی کنید Detect Applications on The Same Service

-

بنادر و خدمات در وب سرور Ports and Services on The Web Server

-

مرور فناوری/اطلاعات معماری Review Technology/Architecture Information

-

استخراج ساختار فهرست: خزیدن Extracting Directory Structure: Crawling

-

اصل حداقل اطلاعات Minimum Information Principle

-

استفاده از موتورهای جستجو: Google Hacking Using Search Engines: Google Hacking

-

تعریف Definition

-

ایجاد لیست رمز عبور: کرانچ Creating a Password List: Crunch

-

تفاوت بین ترافیک HTTP و HTTPS: Wireshark Differece Between HTTP and HTTPS Traffic: Wireshark

-

حمله به مکانیسم های ورود ناامن Attacking Insecure Login Mechanisms

-

حمله به مکانیسم های ناامن خروج از سیستم Attacking Insecure Logout Mechanisms

-

حمله به مکانیسم های نامناسب بازیابی رمز عبور Attacking Improper Password Recovery Mechanisms

-

حمله به پیاده سازی های ناامن CAPTCHA Attacking Insecure CAPTCHA Implementations

-

Path Traversal: فهرست Path Traversal: Directory

-

Path Traversal: پرونده Path Traversal: File

-

مقدمه ای بر آسیب پذیری های گنجاندن پرونده Introduction to File Inclusion Vulnerabilities

-

آسیب پذیری های درج پرونده محلی Local File Inclusion Vulnerabilities

-

آسیب پذیری های گنجاندن پرونده از راه دور Remote File Inclusion Vulnerabilities

-

کوکی های فقط Http Http Only Cookies

-

کوکی های امن Secure Cookies

-

مسائل مربوط به جلسه ID Session ID Related Issues

-

رفع جلسه Session Fixation

-

مقدمه جعل درخواست متقابل سایت Introduction Cross-Site Request Forgery

-

سرقت و دور زدن نشانه های AntiCSRF Stealing and Bypassing AntiCSRF Tokens

-

تعریف Definition

-

منعکس کننده حملات اسکریپت متقابل سایت Reflected Cross-Site Scripting Attacks

-

منعکس کننده اسکریپت متقابل سایت بیش از JSON Reflected Cross-Site Scripting over JSON

-

حملات اسکریپتی بین سایت ذخیره شده است Stored Cross-Site Scripting Attacks

-

حملات اسکریپت متقابل سایت مبتنی بر DOM DOM Based Cross-Site Scripting Attacks

-

تزریق SQL داخلی از طریق فرم جستجو Inband SQL Injection over a Search Form

-

Inband SQL Injection over a Form Select Inband SQL Injection over a Select Form

-

تزریق SQL مبتنی بر خطا بر روی فرم ورود به سیستم Error-Based SQL Injection over a Login Form

-

تزریق SQL بیش از درج بیانیه SQL Injection over Insert Statement

-

تزریق کور SQL مبتنی بر Boolean Boolean Based Blind SQL Injection

-

تزریق SQL کور مبتنی بر زمان Time Based Blind SQL Injection

-

شناسایی و بهره برداری از تزریق SQL با SQLmap Detecting and Exploiting SQL Injection with SQLmap

-

تشخیص و بهره برداری از تزریق SQL مبتنی بر خطا با SQLmap Detecting and Exploiting Error Based SQL Injection with SQLmap

-

شناسایی و بهره برداری از تزریق کور SQL بولی و بر اساس زمان با SQLmap Detecting and Exploiting Boolean and Time Based Blind SQL Injection with SQLmap

-

مقدمه تزریق دستور Command Injection Introduction

-

Automate Automate Attacks Attacks: Commix Automate Command Injection Attacks: Commix

-

تزریق XML/XPATH XML/XPATH Injection

-

تزریق هدر نامه SMTP SMTP Mail Header Injection

-

تزریق کد PHP PHP Code Injection

-

حمله قلبی Heartbleed Attack

-

حمله به حافظه محلی ناامن HTML5 Attacking HTML5 Insecure Local Storage

-

تزریق Drupal SQL: Drupalgeddon (CVE-2014-3704) Druppal SQL Injection: Drupageddon (CVE-2014-3704)

-

SQLite Manager: File Inclusion (CVE-2007-1232) SQLite Manager: File Inclusion (CVE-2007-1232)

-

SQLite Manager: تزریق کد از راه دور PHP SQLite Manager: PHP Remote Code Injection

-

SQLite Manager: XSS (CVE-2012-5105) SQLite Manager: XSS (CVE-2012-5105)

-

عبور از اشتراک منابع Cross Origin Bypassing Cross Origin Resource Sharing

-

حمله نهاد خارجی XML XML External Entity Attack

-

حمله به مکانیسم های بارگیری پرونده بدون محدودیت Attacking Unrestricted File Upload Mechanisms

-

جعل درخواست سمت سرور Server-Side Request Forgery

جایزه BONUS

-

جایزه BONUS

نمایش نظرات

نظری ارسال نشده است.

این دوره غیر فعال شده است.

https://donyad.com/d/7d86

OAK Academy

OAK Academy

کارآفرین

Udemy (یودمی)

یودمی یکی از بزرگترین پلتفرمهای آموزشی آنلاین است که به میلیونها کاربر در سراسر جهان امکان دسترسی به دورههای متنوع و کاربردی را فراهم میکند. این پلتفرم امکان آموزش در زمینههای مختلف از فناوری اطلاعات و برنامهنویسی گرفته تا زبانهای خارجی، مدیریت، و هنر را به کاربران ارائه میدهد. با استفاده از یودمی، کاربران میتوانند به صورت انعطافپذیر و بهینه، مهارتهای جدیدی را یاد بگیرند و خود را برای بازار کار آماده کنند.

یکی از ویژگیهای برجسته یودمی، کیفیت بالای دورهها و حضور استادان مجرب و با تجربه در هر حوزه است. این امر به کاربران اعتماد میدهد که در حال دریافت آموزش از منابع قابل اعتماد و معتبر هستند و میتوانند به بهترین شکل ممکن از آموزشها بهره ببرند. به طور خلاصه، یودمی به عنوان یکی از معتبرترین و موثرترین پلتفرمهای آموزشی آنلاین، به افراد امکان میدهد تا به راحتی و با کیفیت، مهارتهای مورد نیاز خود را ارتقا دهند و به دنبال رشد و پیشرفت شغلی خود باشند.