آموزش تریاژ رویداد امنیتی: تجزیه و تحلیل فرآیند و فایل های سیستم زنده - آخرین آپدیت

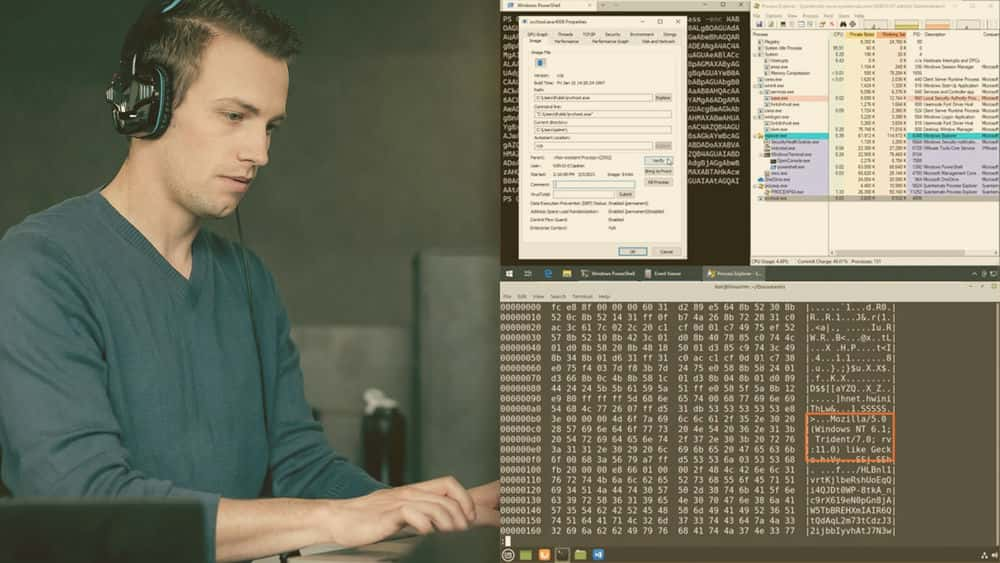

Security Event Triage: Analyzing Live System Process and Files

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

تعریف تجزیه و تحلیل سیستم زنده Defining Live System Analysis

-

معرفی Introduction

-

پرداختن به شکاف های قابلیت های امنیتی سنتی Addressing the Gaps of Traditional Security Capabilities

-

تعریف تجزیه و تحلیل سیستم زنده Defining Live System Analysis

-

انجام تجزیه و تحلیل سیستم زنده Performing Live System Analysis

-

پیشرفت در مسیر تریاژ رویداد امنیتی Progressing on the Security Event Triage Path

تجزیه و تحلیل شاخص های مبتنی بر میزبان Analyzing Host-based Indicators

-

معرفی Introduction

-

مبانی تجزیه و تحلیل فایل File Analysis Basics

-

نسخه ی نمایشی: تجزیه و تحلیل فایل ها با ابزارهای خط فرمان لینوکس Demo: Analyzing Files with Linux Command Line Tools

-

تجزیه و تحلیل بارهای رمزگذاری شده Analyzing Encoded Payloads

-

بررسی استفاده مخرب از جریان های داده جایگزین Investigating Malicious Use of Alternate Data Streams

-

تشخیص پایداری از طریق رجیستری ویندوز Detecting Persistence via the Windows Registry

-

تشخیص پایداری در لینوکس Detecting Persistence on Linux

-

انجام تجزیه و تحلیل سیستم زنده در لینوکس Performing Live System Analysis on Linux

-

تشخیص مبتنی بر امضا با Osquery Signature-based Detection with Osquery

-

از نظارت بر یکپارچگی فایل برای تشخیص استخراج فایل استفاده کنید Leverage File Integrity Monitoring to Detect File Exfiltration

-

نمای کلی ماژول Module Overview

تجزیه و تحلیل فرآیندها و خدمات زنده Analyzing Live Processes and Services

-

مقدمه Intro

-

فرآیندها و خدمات ویندوز Windows Processes and Services

-

شناسایی ناهنجاری های فرآیند در لینوکس Identify Process Anomalies on Linux

-

تجزیه و تحلیل تکنیک های تزریق فرآیند Analyzing Process Injection Techniques

-

نسخه ی نمایشی: تشخیص تزریق فرآیند با Sysmon Demo: Detecting Process Injection with Sysmon

-

تجزیه و تحلیل فرآیند توخالی Analyzing Process Hollowing

-

نسخه ی نمایشی: تشخیص دستکاری فرآیند با Sysmon Demo: Detecting Process Tampering with Sysmon

استفاده از تحلیل حافظه Leveraging Memory Analysis

-

مقدمه Intro

-

ارتباط فعالیت شبکه با فرآیندهای در حال اجرا Correlating Network Activity with Running Processes

-

نسخه ی نمایشی: مرتبط کردن رویدادهای شبکه برای کشف حرکت جانبی Demo: Correlating Network Events to Discover Lateral Mvement

-

تنظیم تجزیه و تحلیل فایل های فرآیند سیستم زنده Set Analyzing Live System Process Files

-

نسخه ی نمایشی: شناسایی فرآیندهای مخرب با نوسانات Demo: Detecting Malicious Processes with Volatility

رویدادهای امنیتی مرتبط Correlating Security Events

-

خلاصه حوادث امنیتی Globomantics Summarizing Globomantics Security Incidents

-

همبستگی رویدادها در مقیاس Correlating Events at Scale

-

منابع اضافی Additional Resources

جزییات دوره

1h 34m

32

Pluralsight (پلورال سایت)

(آخرین آپدیت)

-

- از 5

دارد

دارد

دارد

https://donyad.com/d/b66c

Cristian Pascariu

Cristian Pascariu

کریستیان در حسابرسی و اجرای توانایی های infosec برای بالا بردن وضعیت امنیتی شرکت کرد. وی تلاش های رمزگذاری را برای استخراج شاخص های سازش مدیریت کرد و قوانینی را در زمینه دفاع در برابر تهدیدهای جدید بوجود آورد. وی همچنین ابزارها و اسکریپت هایی را برای غلبه بر شکاف های امنیتی در شبکه شرکت ایجاد کرده است. کریستیان برای افزایش کارایی تریاژ و مقابله با تهدیدهای جدید ، از تحلیلگران L1 و L2 استفاده کرده است. وی دارای تجربه در زمینه Security Application است و منبع کد ممیزی عناوین بازی AAA را در سیستم عامل های موبایل و رایانه شخصی ارائه داده است. کریستیان بر اساس مشکلات متداول SDLC و بهترین روش های صنعت ، آموزش رمزگذاری امن را به تیم های توسعه دهنده ارائه داده است.

نمایش نظرات