آموزش حملات ، تهدیدها و آسیب پذیری های امنیت + CompTIA

Attacks, Threats, and Vulnerabilities for CompTIA Security+

نکته:

آخرین آپدیت رو دریافت میکنید حتی اگر این محتوا بروز نباشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

مقایسه انواع مختلف فنون مهندسی اجتماعی Comparing Different Types of Social Engineering Techniques

-

بررسی اجمالی ماژول Module Overview

-

مهندسی اجتماعی چیست؟ What Is Social Engineering?

-

فیشینگ Phishing

-

انواع فیشینگ Types of Phishing

-

ویشینگ Vishing

-

هرزنامه ها SPAM

-

غواصی دامپستر Dumpter Diving

-

موج سواری شانه Shoulder Surfing

-

داروسازی Pharming

-

دم درب Tailgating

-

حقه بازی ها Hoaxes

-

پیش بینی کردن Prepending

-

جعل هویت Impersonation

-

تقلب در هویت Identity Fraud

-

کلاهبرداری فاکتور Invoice Scam

-

برداشت اعتبارنامه Credential Harvesting

-

حمله به سوراخ آبیاری Watering Hole Attack

-

Typo Squatting/URL Rijacking Typo Squatting / URL Hijacking

-

جنگ ترکیبی Hybrid Warfare

-

رسانه های اجتماعی و کمپین های تأثیرگذاری Social Media and Influence Campaigns

-

دلایل اثربخشی - اقتدار و ارعاب Reasons for Effectiveness - Authority and Intimidation

-

اجماع و اثبات اجتماعی Consensus and Social Proof

-

آشنایی/پسندیدن Familiarity / Liking

-

اعتماد کنید Trust

-

کمبود/اضطرار Scarcity / Urgency

-

بررسی ماژول Module Review

تجزیه و تحلیل بدافزار و سایر حملات Analyzing Malware and Other Attacks

-

بررسی اجمالی ماژول Module Overview

-

شاخص های سازش (IOC) Indicators of Compromise (IOC)

-

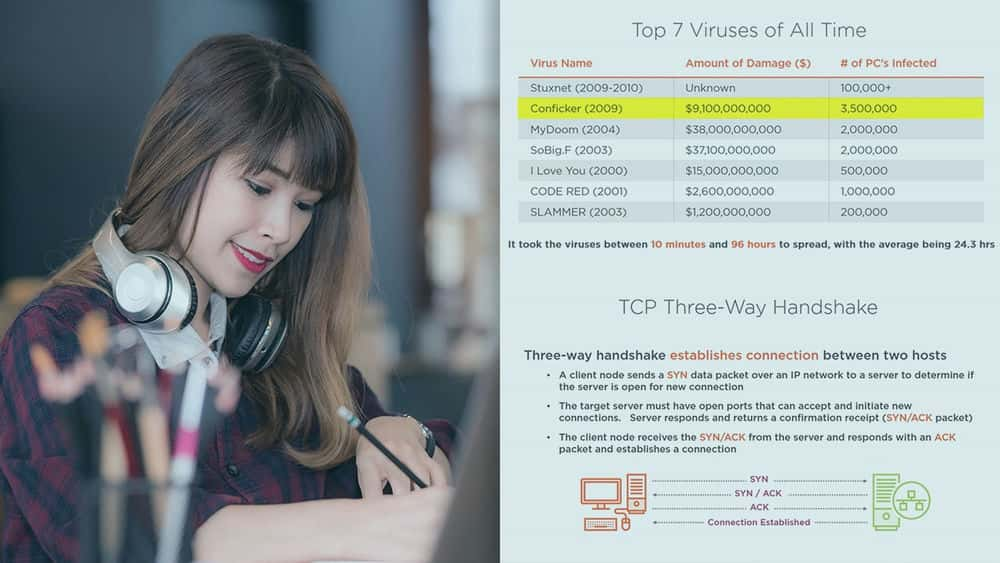

ویروس Virus

-

رمزنگاری-بدافزار/باج افزار Crypto-malware / Ransomware

-

تروا Trojan

-

کرمها Worms

-

برنامه های بالقوه ناخواسته (PUP) Potentially Unwanted Programs (PUP)

-

ویروس بدون پرونده Fileless Virus

-

بات نت Botnets

-

منطق بمب Logic Bomb

-

نرم افزارهای جاسوسی Spyware

-

Keylogger Keylogger

-

روت کیت ها Rootkits

-

درهای پشتی Backdoors

-

سمپاشی Spraying

-

حملات Brute Force و Dictionary Brute Force and Dictionary Attacks

-

میزهای رنگین کمان Rainbow Tables

-

متن ساده/متن رمز شناخته شده Known Plain Text / Ciphertext

-

حمله تولد Birthday Attack

-

پایین آوردن حمله Downgrade Attack

-

حملات جسمی ، USB مخرب و کاهش وزن Physical Attacks, Malicious USB, and Skimming

-

هوش مصنوعی خصمانه (AI) Adversarial Artificial Intelligence (AI)

-

حملات زنجیره تأمین Supply Chain Attacks

-

مثال زنجیره تأمین Supply Chain Attack Example

-

Cloud-based vs On-prem Attacks Cloud-Based vs. On-prem Attacks

-

بررسی ماژول Module Review

شناسایی حملات برنامه Recognizing Application Attacks

-

بررسی اجمالی ماژول Module Overview

-

تشدید امتیاز Privilege Escalation

-

Cross Site Scripting (XSS) Cross Site Scripting (XSS)

-

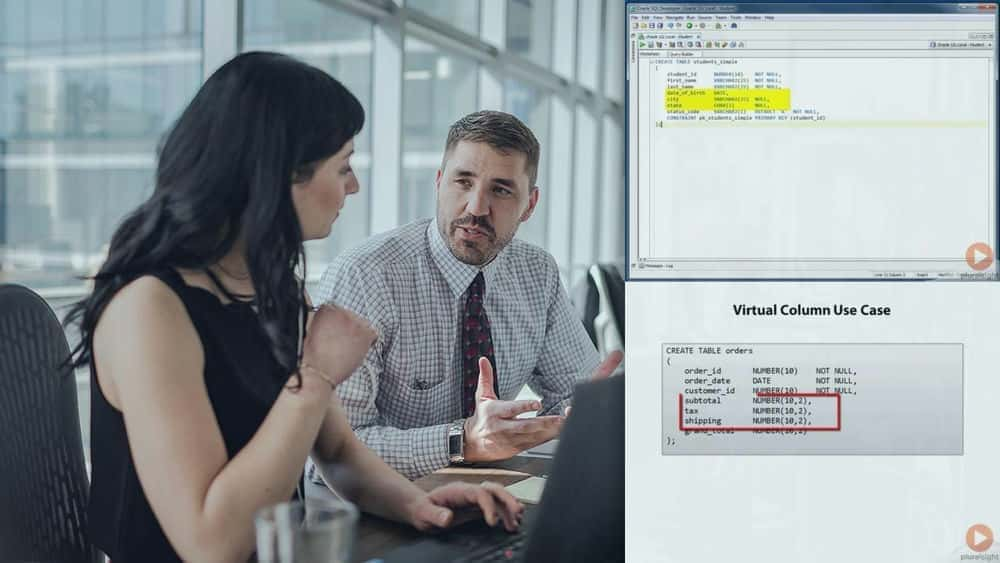

تزریق SQL SQL Injection

-

تزریق DLL DLL Injection

-

تزریق LDAP LDAP Injection

-

تزریق XML XML Injection

-

ارجاع اشاره گر Pointer Dereference

-

پیمایش دایرکتوری/تزریق دستور Directory Traversal / Command Injection

-

سرریز بافر Buffer Overflow

-

شرایط مسابقه Race Conditions

-

زمان بررسی Time of Check

-

مفاهیم کدگذاری ایمن ، مدیریت خطا و اعتبار سنجی ورودی Secure Coding Concepts, Error Handling, and Input Validation

-

حملات را دوباره پخش کنید Replay Attacks

-

سرریز عدد صحیح Integer Overflow

-

جعل درخواست Cross Site (XSRF) Cross Site Request Forgery (XSRF)

-

حملات API API Attacks

-

خستگی منابع Resource Exhaustion

-

نشت حافظه Memory Leak

-

SSL Stripping SSL Stripping

-

براق کردن Shimming

-

بازسازی Refactoring

-

هش رد کنید Pass the Hash

-

بررسی ماژول Module Review

شناسایی حملات شبکه Identifying Network Attacks

-

بررسی اجمالی ماژول Module Overview

-

Rogue Access Points و Evil Twin Rogue Access Points and Evil Twin

-

Bluejack و Bluesnarfing Bluejack and Bluesnarfing

-

تفکیک Dissociation

-

مسدود کردن Jamming

-

RFID RFID

-

ارتباطات میدانی (NFC) Near Field Communication (NFC)

-

حمله چهارم IV Attack

-

حملات در مسیر (MiTM قبلی) On-path Attacks (Formerly MiTM)

-

حملات در مسیر (MiTB سابق) On-path Attacks (Formerly MiTB)

-

مسمومیت با ARP ARP Poisoning

-

جعل جعل IP/MAC IP/MAC Spoofing

-

سیل MAC MAC Flooding

-

شبیه سازی MAC MAC Cloning

-

مسمومیت DNS DNS Poisoning

-

Typo Squatting/URL Rijacking Typo Squatting / URL Hijacking

-

انکار سرویس توزیع شده (DDoS) Distributed Denial of Service (DDoS)

-

حمله Smurf (تقویت) Smurf Attack (Amplification)

-

بردارهای حمله DDoS DDoS Attack Vectors

-

اجرای کد مخرب Malicious Code Execution

متمایز کردن بازیگران تهدید ، وکتورها و منابع اطلاعاتی Distinguishing Threat Actors, Vectors, and Intelligence Sources

-

بررسی ماژول Module Review

-

Kiddies اسکریپت Script Kiddies

-

هکتیویست ها Hacktivists

-

جرم سازمان یافته Organized Crime

-

Nation States/APT Nation States / APT

-

خودیها Insiders

-

رقبا Competitors

-

ویژگی های بازیگر تهدید Threat Actor Attributes

-

برداران حمله Attack Vectors

-

استفاده از هوش منبع آزاد Use of Open Source Intelligence

-

هوش بسته/اختصاصی Closed / Proprietary Intelligence

-

پایگاه های آسیب پذیری Vulnerability Databases

-

اشتراک اطلاعات عمومی و خصوصی Public and Private Information Sharing

-

وب تاریک Dark Web

-

شاخص های سازش (IOC) Indicators of Compromise (IOC)

-

اشتراک خودکار شاخص (AIS) Automate Indicator Sharing (AIS)

-

طرح TAXII TAXII Layout

-

میتر MITRE

-

جمع آوری و همبستگی اطلاعات Gathering and Correlating Information

-

تجزیه و تحلیل پیش بینی Predictive Analysis

-

نقشه های تهدید Threat Maps

-

نقشه تهدید سایبری زنده Live Cyber Threat Map

-

مخازن پرونده/کد File / Code Repositories

-

منابع تحقیق Research Sources

درک آسیب پذیری ها و خطرات امنیتی Understanding Vulnerabilities and Security Risks

-

بررسی اجمالی ماژول Module Overview

-

مبتنی بر ابر در مقابل پیش فرض Cloud-based vs. On-premise

-

تهدیدهای جدید/روزهای صفر New Threats / Zero Days

-

پیکربندی نادرست/پیکربندی ضعیف Mis-configuration / Weak Configuration

-

حسابهای به اشتراک گذاشته شده (تنظیمات نامناسب) Shared Accounts (Improperly Configured)

-

ملاحظات پیکربندی ضعیف Weak Configuration Considerations

-

Suite Cipher Suites and Implementations Weak Cipher Suites and Implementations

-

گواهی نامناسب و مدیریت کلید Improper Certificate and Key Management

-

پروتکل های امن Secure Protocols

-

تنظیمات پیش فرض Default Configurations

-

خطرات شخص ثالث Third-party Risks

-

مدیریت فروشنده Vendor Management

-

فرآیندهای آسیب پذیر کسب و کار Vulnerable Business Processes

-

مدیریت کد برون سپاری شده Outsourced Code Mangement

-

مدیریت پچ نامناسب یا ضعیف Improper or Weak Patch Management

-

سیستم عامل های قدیمی Legacy Platforms

-

مناطق تأثیرگذار Impact Areas

-

اثرات Effects of Impacts

تعریف تکنیک های ارزیابی امنیتی Defining Security Assessment Techniques

-

بررسی اجمالی ماژول Module Overview

-

انواع خاص تهدیدها Specific Types of Threats

-

هوش تهدید سایبری چیست؟ What Is Cyber Threat Intelligence?

-

اهمیت هوش تهدید سایبری Importance of Cyber Threat Intelligence

-

طبقه بندی هوش تهدید Threat Intelligence Classification

-

هوش استراتژیک ، عملیاتی و تاکتیکی Strategic, Operational, and Tactical Intelligence

-

جمع آوری و همبستگی اطلاعات Gathering and Correlating Information

-

مراحل مدیریت ریسک Stages of Risk Management

-

منابع داده مدیریت ریسک Risk Management Data Sources

-

آسیب پذیری اسکن Vulnerability Scanning

-

مثبت کاذب False Positive

-

حسابرسی های مثبت کاذب False Positive Audits

-

منفی های کاذب False Negatives

-

سرزده در مقابل غیر سرزده Intrusive vs. Non-intrusive

-

به طور منفعل تست های امنیتی را آزمایش کنید Passively Test Security Controls

-

معتبر و غیر معتبر Credentialed vs. Non-credentialed

-

آسیب پذیری ها و عدم کنترل های امنیتی را شناسایی کنید Identify Vulnerabilities and Lack of Security Controls

-

تغییر شکلهای متداول را شناسایی کنید Identify Common Misconfigurations

-

چیز هایی برای به یاد آوردن Things to Remember

-

آسیب پذیری و مواجهه مشترک (CVE) Common Vulnerabilities and Exposures (CVE)

-

CVSS CVSS

-

اطلاعات امنیتی و مدیریت رویدادها (SIEM) Security Information and Event Management (SEIM)

-

ارکستراسیون امنیتی ، اتوماسیون و پاسخگویی Security Orchestration, Automation, and Response

تعریف تست نفوذ Defining Penetration Testing

-

معرفی ماژول Module Intro

-

تست نفوذ Penetration Testing

-

مراحل تست نفوذ Penetration Testing Steps

-

محیط های شناخته شده ، ناشناخته و تا حدی شناخته شده Known, Unknown, and Partially Known Environments

-

قوانین تعامل Rules of Engagement

-

حرکت جانبی Lateral Movement

-

تشدید امتیاز Escalation of Privilege

-

روشهای افزایش امتیاز Methods of Privilege Escalation

-

ماندگاری Persistence

-

پاک کردن Cleanup

-

Bug Bounty Bug Bounty

-

محوری کردن Pivoting

-

انواع شناسایی Types of Reconnaissance

-

پرواز جنگ War Flying

-

رانندگی در جنگ War Driving

-

تیم های امنیتی قرمز ، آبی ، بنفش و سفید Red, Blue, Purple, and White Security Teams

-

بررسی ماژول Module Review

جزییات دوره

5h 8m

179

Pluralsight (پلورال سایت)

(آخرین آپدیت)

-

از 5

دارد

دارد

دارد

https://donyad.com/d/82d7

Christopher Rees

Christopher Rees

کریس یک تکنسین حرفه ای اطلاعات ، مربی ، مدیر و یادگیرنده مادام العمر است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به ورزش های رزمی ، کار کردن ، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. وی طی 10 سال گذشته تعدادی دوره آموزشی صدور گواهینامه IT ایجاد کرده است و واقعاً از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و رشد شخصی لذت می برد.

![آموزش Kubernetes and Docker: The Container Masterclass [ویدئو] آموزش Kubernetes and Docker: The Container Masterclass [ویدئو]](https://donyad.com/course/getimg/c56f34a9-097f-4876-a309-71d84a8a7d18.jpg)

نمایش نظرات