آموزش مسیر امنیت تهاجمی - آخرین آپدیت

دانلود Offensive Security Pathway

آموزش هک قانونمند و امنیت تهاجمی: از مبتدی تا متخصص!

آیا می خواهید یک هکر قانونمند حرفه ای شوید؟ این دوره آموزشی جامع، شما را از یک فرد مبتدی به یک متخصص امنیت تهاجمی تبدیل می کند. بدون نیاز به دانش قبلی، تمام مفاهیم ضروری را از پایه یاد بگیرید!

مفاهیم کلیدی در آموزش هک قانونمند:

- مفاهیم امنیت سایبری: درک عمیق اصول امنیت سایبری

- فرصت های شغلی: آشنایی با بازار کار و فرصت های شغلی مرتبط

- هک قانونمند و اخلاقی: یادگیری اصول اخلاقی و قانونی هک

- مبانی کامپیوتر و شبکه: درک عمیق عملکرد کامپیوترها، شبکه ها، خط فرمان، رمزنگاری و مجازی سازی

- راه اندازی آزمایشگاه تست نفوذ: ایجاد یک محیط عملی برای تمرین

- کار با ویندوز و لینوکس: تسلط بر سیستم عامل های ویندوز و لینوکس

- تکنیک های OSINT: جمع آوری اطلاعات از منابع باز

- مهندسی اجتماعی: درک و مقابله با حملات مهندسی اجتماعی

- اسکریپت نویسی: اتوماسیون وظایف و توسعه ابزارهای سفارشی

- ابزارهای هک: کار با ابزارهای تست نفوذ محبوب

- نفوذ به سیستم: یادگیری تکنیک های ورود اولیه به سیستم

- شمارش ویندوز و لینوکس: جمع آوری اطلاعات پس از ورود به سیستم

- حملات وب: شناسایی و بهره برداری از آسیب پذیری های وب

- هک اکتیو دایرکتوری: نفوذ به شبکه های مبتنی بر اکتیو دایرکتوری

- ارتقاء سطح دسترسی: به دست آوردن دسترسی های بالاتر در سیستم

- تکنیک های پایداری: حفظ دسترسی در طولانی مدت

- حرکت جانبی: گسترش نفوذ در شبکه

- اکسپلویت ابر: شناسایی آسیب پذیری در محیط های ابری

- مهندسی معکوس: تجزیه و تحلیل کد برای یافتن آسیب پذیری

- دور زدن آنتی ویروس: مخفی کردن فعالیت های مخرب

پیش نیازهای دوره آموزش هک قانونمند:

تنها چیزی که نیاز دارید یک کامپیوتر و اشتیاق به یادگیری است! این دوره با آموزش مبانی شروع می شود و به تدریج به سطح حرفه ای می رسد. با صرف زمان ارزشمند خود، دانش عمیق و مهارت های عملی کسب می کنید و برای ورود به دنیای امنیت تهاجمی آماده می شوید.

مسیر آموزش امنیت تهاجمی جارنو بازلیر، یک برنامه آموزشی جامع (حدود 47 ساعت) است که برای متخصصان مشتاق امنیت سایبری طراحی شده است که می خواهند تخصص خود را در زمینه امنیت تهاجمی توسعه دهند. این دوره ساختارمند، شرکت کنندگان را از دانش پایه به تکنیک های تهاجمی پیشرفته می برد و درک کاملی از چشم انداز امنیت سایبری را تضمین می کند. با شروع بدون دانش قبلی، فراگیران با مفاهیم ضروری امنیت تهاجمی، اصول اساسی امنیت سایبری و اهمیت هک اخلاقی آشنا می شوند. آنها موضوعات حیاتی مانند اصول ویندوز و لینوکس، اصول اولیه شبکه و اسکریپت نویسی را بررسی می کنند و پایه و اساس سفر خود را به سمت امنیت تهاجمی می گذارند.

با پیشرفت شرکت کنندگان، آنها به مهارت های مهم تر، از جمله مجازی سازی، پروتکل های شبکه و رابط های خط فرمان مورد نیاز برای مدیریت موثر سیستم، می پردازند. تاکتیک های اولیه مهندسی اجتماعی آنها را برای سناریوهای دنیای واقعی آماده می کند، جایی که عوامل انسانی به طور قابل توجهی بر نتایج امنیتی تأثیر می گذارند. این دوره بر کاربرد عملی تأکید دارد و به دانش آموزان نحوه استفاده از ابزارهای هک محبوب مانند Nmap و Metasploit را برای ارزیابی و بهره برداری از آسیب پذیری آموزش می دهد. آنها یاد می گیرند که آسیب پذیری ها را در سیستم های ویندوز و لینوکس شناسایی و از آنها سوء استفاده کنند و تجربه عملی کسب کنند که برای یک شغل موفق در امنیت تهاجمی ضروری است.

مباحث پیشرفته ای مانند حملات وب، تکنیک های پس از بهره برداری و استراتژی های ارتقاء سطح دسترسی پوشش داده می شود، با تمرکز بر محیط های Active Directory و حملات پیچیده شبکه. این رویکرد تضمین می کند که فراگیران مهارت های کاربردی و حل مسئله دنیای واقعی را که در این زمینه مورد نیاز است، توسعه می دهند. مهارت های مهم در مستندسازی و گزارش نویسی، همراه با تکنیک های پیشرفته پایداری و بهره برداری از ابر نیز معرفی می شود و شرکت کنندگان را قادر می سازد تا به طور موثر پیچیدگی های چالش های مدرن امنیت سایبری را هدایت کنند.

در نهایت، این دوره دانش آموزان را برای گواهینامه های شناخته شده صنعت مانند CEH، OSCP، eCPTX و PNPT آماده می کند. با تأکید بر تکنیک های پیشرفته فرار، توسعه اکسپلویت و شکار تهدید، شرکت کنندگان از این برنامه آماده کار خارج می شوند و مجهز به مقابله با تهدیدات سایبری پیچیده هستند. در پایان این دوره، دانش آموزان دانش گسترده، تجربه عملی و اعتماد به نفس لازم برای دنبال کردن مشاغل پرارزش در امنیت تهاجمی را خواهند داشت. برای تبدیل اشتیاق خود به امنیت سایبری به یک حرفه موفق و رضایت بخش به ما بپیوندید!

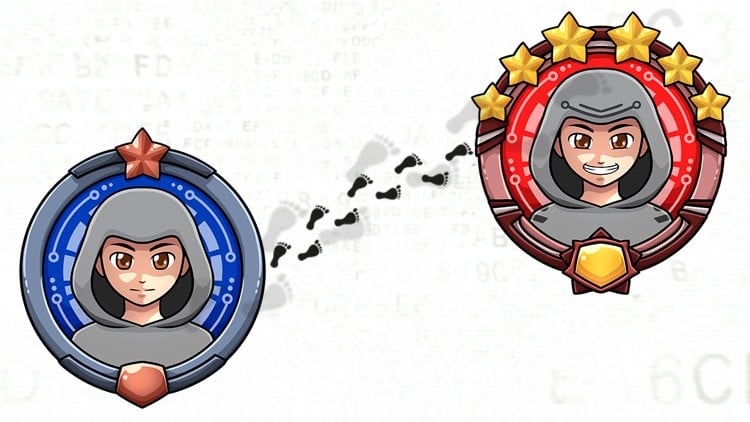

مسیر یادگیری دوره:

-

شروع با دانش صفر: با مفاهیم بنیادی در امنیت سایبری، سیستم های کامپیوتری و شبکه شروع کنید، اطمینان حاصل کنید که همه، صرف نظر از پیشینه خود، می توانند دنبال کنند.

-

درک اصول اولیه: به دانش اساسی سیستم عامل های ویندوز و لینوکس، اصول شبکه و معرفی اصول امنیت سایبری بپردازید.

-

درک امنیت تهاجمی: اصول امنیت تهاجمی، هک اخلاقی و رویه های قانونی را بیاموزید. این شما را برای یک شغل در امنیت سایبری آماده می کند.

-

تجربه آزمایشگاه عملی: یک محیط آزمایشگاهی نمایشی را برای تمرین مهارت ها در یک محیط ایمن و ایزوله تنظیم و پیکربندی کنید. این تجربه عملی برای به کارگیری دانش نظری بسیار مهم است.

-

مهارت های هک پایه: شروع به استفاده از ابزارها و تکنیک های هک پایه برای درک آسیب پذیری ها در سیستم ها کنید. تجربه عملی در اسکن آسیب پذیری و توسعه اکسپلویت به دست آورید.

-

امنیت برنامه های وب: مهارت هایی را در شناسایی و بهره برداری از آسیب پذیری های وب توسعه دهید، یاد بگیرید که برنامه ها را هک کنید و آسیب پذیری های OWASP Top 10 را درک کنید.

-

تکنیک های هک پیشرفته: با پیشرفت، عمیق تر به تکنیک های تخصصی هک، از جمله حملات وب پیشرفته، ارتقاء سطح دسترسی و بهره برداری از Active Directory بپردازید.

-

تکنیک های پایداری و فرار: تکنیک های پایداری پیشرفته را برای حفظ دسترسی به سیستم های به خطر افتاده بیاموزید، و تکنیک های فرار پیشرفته را برای دور زدن مکانیزم های امنیتی مطالعه کنید.

-

مهارت های سطح متخصص: در نهایت، بر موضوعات پیشرفته مانند شلکدینگ، توسعه اکسپلویت، مهندسی معکوس و بهره برداری از ابر مسلط شوید، در حالی که خود را برای گواهینامه های حرفه ای آماده می کنید.

-

مهارت های آماده برای کار: در پایان دوره، شرکت کنندگان دانش گسترده و مهارت های عملی خواهند داشت، و آنها را برای یک شغل در امنیت تهاجمی و قادر به مقابله با گواهینامه های به طور گسترده شناخته شده، به خوبی آماده می کند.

سطح 1 - استخدام امنیت تهاجمی (OSR) Level 1 - Offensive Security Recruit (OSR)

-

اطلاعات دوره Course Information

-

1.1 معرفی 1.1 Intro

-

1.2 معرفی + انتظارات شما 1.2 Intro + What Can You Expect

-

1.3 معرفی امنیت تهاجمی 1.3 Offensive Security Introduction

-

1.4 گامهای بعدی در یادگیری - کامپیوترها 1.4 Next Steps in Learning - Computers

-

1.5 گامهای بعدی در یادگیری - ویندوز 1.5 Next Steps in Learning - Windows

-

1.6 گامهای بعدی در یادگیری - لینوکس 1.6 Next Steps in Learning - Linux

-

1.7 گامهای بعدی در یادگیری - شبکه 1.7 Next Steps in Learning - Networking

-

1.8 گامهای بعدی در یادگیری - رمزنگاری 1.8 Next Steps in Learning - Cryptography

-

1.9 دستورات شل و اسکریپت نویسی 1.9 Shell Commands and Scripting

-

1.10 مجازی سازی و مبانی ابر 1.10 Virtualization and Cloud Basics

-

1.11 نصب محیط آزمایشگاهی دمو 1.11 Installing Demo Lab Environment

-

1.12 شبکههای Virtual Box آزمایشگاه دمو 1.12 Demo Lab Virtual Box Networks

-

1.13 راه اندازی ماشین کالی لینوکس 1.13 Setup Kali Linux Machine

-

1.14 راه اندازی کلاینتهای Win10 & Win11 + CommandoVM 1.14 Setup Win10 & Win11 Clients + CommandoVM

-

1.15 نصب bWAPP 1.15 bWAPP Install

-

1.16 نصب pfSense 1.16 pfSense Install

-

1.17 نصب Metasploitable 1.17 Install Metasploitable

-

1.18 نصب DC01 1.18 DC01 Installation

-

1.19 نصب IIS - SQL Server 1.19 Install IIS - SQL Server

-

1.20 نصب کلاینت ویندوز 1.20 Install Windows Client

-

1.21 نتیجه گیری 1.21 Outro

سطح 2 - افسر امنیت تهاجمی (OSO) Level 2 - Offensive Security Officer (OSO)

-

اطلاعات دوره Course Information

-

2.1 معرفی 2.1 Intro

-

2.2 دانش متوسط ویندوز 2.2 Windows Medium Knowledge

-

2.3 دانش متوسط لینوکس 2.3 Linux Medium Knowledge

-

2.4 دانش متوسط شبکه 2.4 Networking Medium Knowledge

-

2.5 تحلیل بستههای شبکه 2.5 Network Packet Analysis

-

2.6 اسکریپت نویسی پایه در پایتون 2.6 Basic Scripting in Python

-

2.7 OSINT (اطلاعات منبع باز) 2.7 OSINT

-

2.8 مهندسی اجتماعی 2.8 Social Engineering

-

2.9 جمع بندی 2.9 Wrapping Up

سطح 3 - ستوان امنیت تهاجمی (OSL) Level 3 - Offensive Security Lieutenant (OSL)

-

اطلاعات دوره Course Information

-

3.1 معرفی 3.1 Intro

-

3.2 معرفی فصل و ابزارهای هک 3.2 Chapter & Hacking Tools Introduction

-

3.3 شمارش فعال DNS 3.3 Active DNS Enumeration

-

3.4 Nmap 3.4 Nmap

-

3.5 NetCat 3.5 NetCat

-

3.6 RPC 3.6 RPC

-

3.7 NetBIOS 3.7 NetBIOS

-

3.8 SMB 3.8 SMB

-

3.9 FTP 3.9 FTP

-

3.10 SNMP 3.10 SNMP

-

3.11 SMTP 3.11 SMTP

-

3.12 LolBins 3.12 LolBins

-

3.13 Shells 3.13 Shells

-

3.14 Metasploit و Meterpreter 3.14 Metasploit and Meterpreter

-

3.15 شل های تعاملی و غیرتعاملی 3.15 Interactive and Non-Interactive Shells

-

3.16 هک ویندوز در مقابل هک لینوکس 3.16 Hacking Windows VS Hacking Linux

-

3.17 کرک پسورد 3.17 Password Cracking

-

3.18 NTLM و Kerberos 3.18 NTLM & Kerberos

-

3.19 اسکن آسیب پذیری 3.19 Vulnerability Scanning

-

3.20 جمع بندی 3.20 Wrapping Up

سطح 4 - سرهنگ امنیت تهاجمی (OSC) Level 4 - Offensive Security Colonel (OSC)

-

اطلاعات دوره Course Information

-

4.1 معرفی 4.1 Intro

-

4.2 محتوای دوره 4.2 Course Content

-

4.3 ابزارهای پروکسی وب و BurpSuite 4.3 Web Proxy Tools and BurpSuite

-

4.4 ابزارهای شناسایی وب 4.4 Web Reconnaissance Tools

-

4.5 cURL 4.5 cURL

-

4.6 دانش پایه وب 4.6 Basic Web Knowledge

-

4.7 شمارش پایه وب سایت 4.7 Basic Website Enumeration

-

4.8 تست API 4.8 API Testing

-

4.9 جعل درخواست بین سایتی (CSRF) 4.9 Cross-Side Request Forgery

-

4.10 جعل درخواست سمت سرور (SSRF) 4.10 Server-Side Request Forgery

-

4.11 اسکریپت نویسی بین سایتی (XSS) 4.11 Cross-Site Scripting

-

4.12 پیمایش دایرکتوری (Directory Traversal) 4.12 Directory Traversal

-

4.13 درج فایل - محلی و از راه دور (File Inclusion) 4.13 File Inclusion - Local and Remote

-

4.14 پوشش های PHP (PHP Wrappers) 4.14 PHP Wrappers

-

4.15 آسیب پذیری های آپلود فایل 4.15 File Upload Vulnerabilities

-

4.16 تزریق دستور (Command Injection) 4.16 Command Injection

-

4.17 تزریق SQL (SQL Injection) 4.17 SQL Injection

-

4.18 معرفی اکتیو دایرکتوری 4.18 Active Directory Introduction

-

4.19 شمارش اکتیو دایرکتوری 4.19 Active Directory Enumeration

-

4.20 نقشه برداری اکتیو دایرکتوری - Bloodhound 4.20 Mapping Active Directory - Bloodhound

-

4.21 اسپری پسورد AD (AD Password Spraying) 4.21 AD Password Spraying

-

4.22 AS-REP Roasting 4.22 AS-REP Roasting

-

4.23 Kerberoasting 4.23 Kerberoasting

-

4.24 AS-REP Roasting و Kerberoasting مبتنی بر DES 4.24 DES-Based AS-REP Roasting and Kerberoasting

-

4.25 Golden & Silver Tickets 4.25 Golden & Silver Tickets

-

4.26 Pass the Hash و OverPass the Hash 4.26 Pass the Hash and OverPass the Hash

-

4.27 Pass the Ticket 4.27 Pass the Ticket

-

4.28 Relay NTLMv2 Hashes 4.28 Relay NTLMv2 Hashes

-

4.29 TimeRoasting 4.29 TimeRoasting

-

4.30 مجوزهای امنیتی کاربر Active Directory 4.30 Active Directory User Security Permissions

-

4.31 نمایندگی غیر محدود (Unconstrained Delegation) 4.31 Unconstrained Delegation

-

4.32 نمایندگی محدود (Constrained Delegation) 4.32 Constrained Delegation

-

4.33 نمایندگی محدود مبتنی بر منبع (Resource-Based Constrained Delegation) 4.33 Resource-Based Constrained Delegation

-

4.34 ارتقاء دسترسی ویندوز - شمارش دستی 4.34 Windows Privilege Escalation - Manual Enumeration

-

4.35 ارتقاء دسترسی ویندوز - ابزارها و تکنیک های شمارش خودکار 4.35 Windows Privilege Escalation - Automatic Enumeration tools & techniques

-

4.36 Shadow Copies ویندوز 4.36 Windows Shadow Copies

-

4.37 Binary & DLL Hijacking 4.37 Binary & DLL Hijacking

-

4.38 Unquoted Service Paths 4.38 Unquoted Service Paths

-

4.39 Scheduled Tasks 4.39 Scheduled Tasks

-

4.40 اکسپلویت های ویندوز 4.40 Windows Exploits

-

4.41 سوء استفاده از دسترسی های ویندوز 4.41 Abusing Windows Privileges

-

4.42 سوء استفاده از ماکروهای Microsoft Office 4.42 Exploiting Microsoft Office Macro's

-

4.43 سوء استفاده از فایل های کتابخانه و میانبرهای مایکروسافت 4.43 Abusing Microsoft Library Files and Shortcuts

-

4.44 ارتقاء دسترسی لینوکس - شمارش دستی 4.44 Linux Privilege Escalation - Manual Enumeration

-

4.45 شمارش خودکار لینوکس 4.45 Linux Automatic Enumeration

-

4.46 برنامه های SUID و قابلیت های لینوکس 4.46 SUID Programs and Linux Capabilities

-

4.47 مجوزهای ویژه Sudo 4.47 Special Sudo Permissions

-

4.48 سوء استفاده از مسیر قابل نوشتن 4.48 Exploiting Writeable Path

-

4.49 تزریق کلید SSH 4.49 SSH Key Injection

-

4.50 سوء استفاده از SystemCTL 4.50 Abusing SystemCTL

-

4.51 سوء استفاده از CRON Job 4.51 CRON Job Exploitation

-

4.52 آسیب پذیری های هسته سیستم 4.52 System Kernel Vulnerabilities

-

4.53 جمع بندی 4.53 Wrapping Up

سطح 5 - سرگرد امنیت تهاجمی (OSM) Level 5 - Offensive Security Major (OSM)

-

اطلاعات دوره Course Information

-

5.1 معرفی 5.1 Intro

-

5.2 محتوای دوره 5.2 Course Content

-

5.3 تکنیک های پیشرفته پایداری - ویندوز 5.3 Advanced Persistence Techniques - Windows

-

5.4 تکنیک های پیشرفته پایداری - لینوکس 5.4 Advanced Persistence Techniques - Linux

-

5.5 تکنیک های انتقال داده 5.5 Data Exfiltration Techniques

-

5.6 Pivotting 5.6 Pivotting

-

5.7 سرریز بافر (Buffer Overflows) 5.7 Buffer Overflows

-

5.8 بهره برداری از ابر - مفاهیم کلی و مفاهیم Azure 5.8 Cloud Exploitation - General Concepts and Azure Concepts

-

5.9 بهره برداری از ابر - شمارش Azure و کسب اعتبارنامه 5.9 Cloud Exploitation - Azure Enumeration and gaining credentials

-

5.10 بهره برداری از ابر - پایداری Azure 5.10 Cloud Exploitation - Azure Persistence

-

5.11 مستندسازی و گزارش نویسی 5.11 Documentation and Reporting

-

5.12 جمع بندی 5.12 Wrapping Up

سطح 6 - ژنرال امنیت تهاجمی (OSG) Level 6 - Offensive Security General (OSG)

-

اطلاعات دوره Course Information

-

6.1 معرفی 6.1 Intro

-

6.2 محتوای دوره 6.2 Course Content

-

6.3 سرویس های گواهی Active Directory 6.3 Active Directory Certificate Services

-

6.4 مهندسی معکوس پیشرفته - تئوری 6.4 Advanced Reverse Engineering - Theory

-

6.5 مهندسی معکوس پیشرفته - معکوس کردن یک باینری ساده 6.5 Advanced Reverse Engineering - Reversing a simple binary

-

6.6 مهندسی معکوس پیشرفته - معکوس کردن یک باینری stripped 6.6 Advanced Reverse Engineering - Reversing a stripped binary

-

6.7 تکنیک های دور زدن کنترل حساب کاربری (UAC) 6.7 User Account Control Bypassing Techniques

-

6.8 تکنیک های پیشرفته فرار 6.8 Advanced Evasion Techniques

-

6.9 هک بی سیم (Wireless Hacking) 6.9 Wireless Hacking

-

6.10 جمع بندی 6.10 Wrapping Up

-

آزمون نهایی تهاجمی The Final Offensive Exam

https://donyad.com/d/11e7ba

Jarno Baselier

Jarno Baselier

مدرس هک اخلاقی

نمایش نظرات