آموزش شروع کار با PowerSploit - آخرین آپدیت

Getting Started with PowerSploit

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

تجزیه و تحلیل قابلیت های حمله PowerSploit Analyzing PowerSploit Attack Capabilities

-

مقدمه Introduction

-

تجزیه و تحلیل قابلیت های حمله PowerSploit Analyzing PowerSploit Attack Capabilities

-

نسخه ی نمایشی: نصب PowerSploit Demo: Installing PowerSploit

-

نتیجه Conclusion

استفاده از PowerSploit برای انجام حمله اجرای کد Using PowerSploit to Perform Code Execution Attack

-

اجرای کد با PowerSploit Code Execution with PowerSploit

-

حملات تزریق DLL DLL Injection Attacks

-

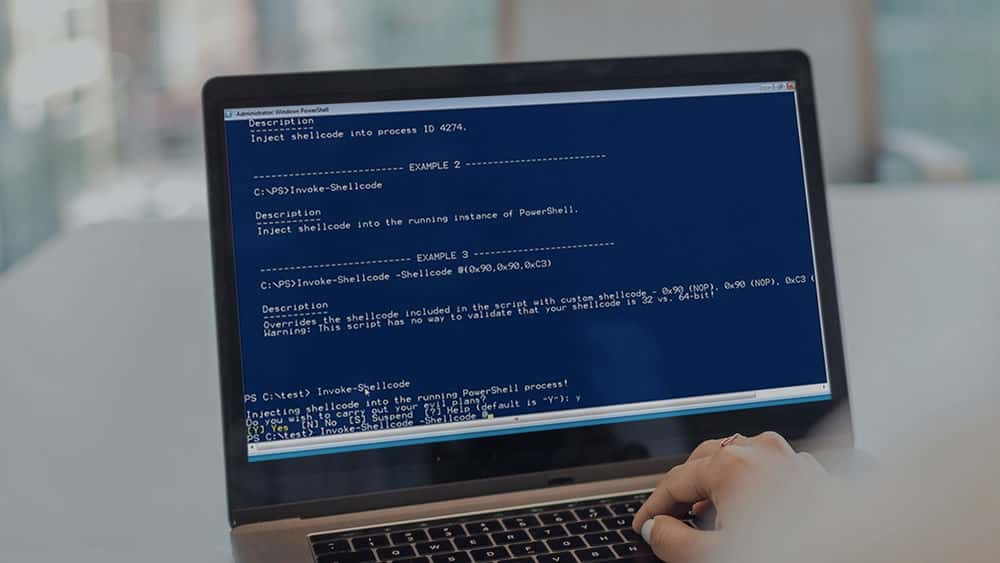

حملات تزریق کد شل Shell Code Injection Attacks

-

اجرای دستورات روی سیستم های از راه دور با استفاده از WMI Running Commands on Remote Systems Using WMI

-

نتیجه Conclusion

استفاده از PowerSploit برای به دست آوردن امتیازات بالا در ایستگاه های کاری و سرورها Leveraging PowerSploit to Gain Elevated Privileges on Workstations and Servers

-

مقدمه Introduction

-

نسخه ی نمایشی: نصب و ایجاد گزارش گزارش حسابرسی PrivescAAdit Demo: Installation and Invoke-PrivescAudit Report Generation

-

نسخه ی نمایشی: سو Ab استفاده از مسیرهای سرویس بدون نقل قول و پرونده های سرویس قابل اصلاح Demo: Abusing Unquoted Service Paths and Modifiable Service Files

-

نسخه ی نمایشی: PATH DLL HiJacking و AlwaysInstalElevated Abuse Demo: PATH DLL HiJacking and AlwaysInstallElevated Abuse

-

نتیجه Conclusion

انجام شناسایی سیستم و دامنه Performing System and Domain Reconnaissance

-

مقدمه Introduction

-

نصب و بررسی مجدد ماژول Installation and Recon Module Review

-

Recon Domain با PowerSploit Domain Recon with PowerSploit

-

Recon محلی و از راه دور سیستم با PowerSploit Local and Remote System Recon with PowerSploit

-

استفاده از دستورات PowerSploit Recon Find Leveraging PowerSploit Recon Find commands

-

نتیجه Conclusion

استفاده از PowerSploit برای فشرده سازی ، کامپایل ، رمزگذاری و اصلاح فایل ها Using PowerSploit to Compress, Compile, Encrypt, and Modify Files

-

مقدمه Introduction

-

دستکاری پرونده با PowerSploit File Manipulation with PowerSploit

-

نسخه ی نمایشی: رمزگذاری ، رمزگذاری و حذف نظرات Demo: Encoding, Encrypting, and Removing Comments

-

نتیجه Conclusion

استفاده از PowerSploit برای حفظ دسترسی به سیستم های سازگار Using PowerSploit to Maintain Access on Compromised Systems

-

مقدمه Introduction

-

درک گزینه های پایداری PowerSploit Understanding PowerSploit Persistence Options

-

نسخه ی نمایشی: ایجاد پایداری Demo: Creating Persistence

-

نتیجه Conclusion

جمع آوری اطلاعات جالب و مفید از سیستم های به خطر افتاده Gathering Interesting and Useful Data from Compromised Systems

-

مقدمه Introduction

-

نسخه ی نمایشی: تصفیه ، Keylogging ، تصاویر صفحه و اعتبارنامه Cleartext Demo: Exfiltration, Keylogging, Screenshots, and Cleartext Credentials

-

نسخه ی نمایشی: Memory Dumps و Mimikatz Demo: Memory Dumps and Mimikatz

-

نتیجه Conclusion

با PowerSploit لذت ببرید Having Fun with PowerSploit

-

مقدمه Introduction

-

ضرب وشتم با PowerSploit Mayhem with PowerSploit

-

نتیجه Conclusion

https://donyad.com/d/d8f3

Lee Allen

Lee Allen

لی بیش از 20 سال در صنعت امنیت کار کرده است. تجربه وی شامل ارائه خدمات امنیتی مختلف به چندین سازمان از جمله ارائه دهنده خدمات اینترنت ، تولید کننده رایانه ، یک شرکت دارویی جهانی ، یک دانشگاه دولتی و یک بانک بزرگ است که وی مسئول تیم تست نفوذ بود. لی چندین کتاب با موضوع آموزش مهارت های تست نفوذ منتشر کرده است و یک نویسنده فعال Pluralsight است که بیش از 10 دوره آموزش ویدیویی را با موضوعات مختلف امنیتی منتشر کرده است. اخیراً ، لی در درجه اول بر روی آزمایش امنیت تهاجمی در کوویل تمرکز کرده است.

نمایش نظرات