آموزش مقدمه ای بر کشف و توسعه Exploit/Zero-Day - آخرین آپدیت

Introduction to Exploit/Zero-Day Discovery and Development

برای آمادگی آزمون OSCP (مستقل حرفه ای دارای گواهی امنیت تهاجمی)، OSED/OSCE3 (EXP-301)، GXPN (SEC660) و SANS SEC760 (معادل SANS بهره برداری پیشرفته ویندوز یا EXP-401) ضروری است.

به جای پرداخت بیش از 1500 دلار برای آموزش رسمی امنیت تهاجمی، دوره ما را امتحان کنید.

مقدمه اولیه توسعه بهره برداری

دانشآموزانی که ثبتنام میکنند یاد میگیرند که چگونه اکسپلویتهای سفارشی را در برابر اهداف ویندوز و لینوکس کشف و ایجاد کنند

تکنیک های زیر به تفصیل پوشش داده خواهند شد

1. پشته پوسته شکسته

2. کد پوسته چند مرحله ای با استفاده از egghunters

3. Shellcoding سفارشی 32 بیتی و 64 بیتی

4. ROP-chaining 64 بیتی با ret2libc

5. ROP-chaining 64 بیتی با Stack Canary Bypass with Format String Specifier حملات برای نشت و تعمیر قناری

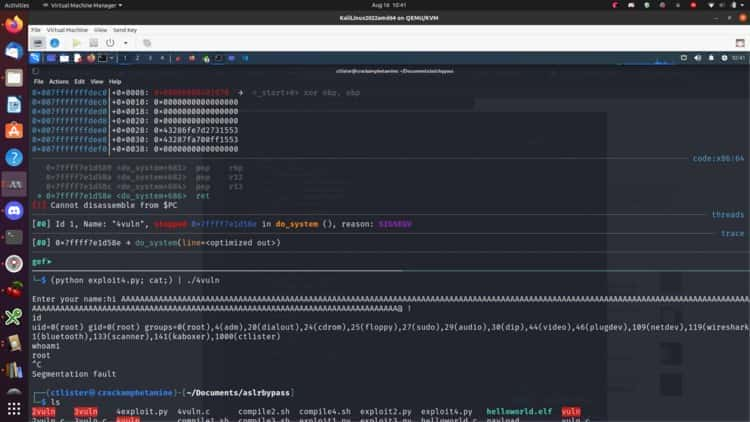

6. دور زدن ASLR 64 بیتی با استفاده از تکنیکهای ret2plt، سوءاستفاده از syscalls، بازنویسیهای GOT و درج کد پوسته در بخشهای داده باینری لینوکس در زمان اجرا

7. پس از بهره برداری

8. چرخش در اهداف لینوکس و ویندوز با rpivot

9. ناشناس ماندن از طریق Tor-over-VPN

10. پوسته تهاجمی که بین یک سرور خصوصی مجازی با قدرت کم از طریق تونلهای TCP معکوس و معکوس SSH به یک شنونده Metasploit توانمندتر در خانه منتقل میشود

11. مقدمه ای بر ROP-chaining (ویندوز)

12. بازنویسیهای Structured Exception Handler و Unicode Exploits (Windows)

13. ظرف Docker "pwnboxes"

14. نوشتن و رفع اکسپلویت ها در پایتون 2 و 3

15. مهندسی معکوس واقع بینانه با GHIDRA 10.X.X با بای پس های ضد اشکال زدایی، وصله باینری ها، وصله های Bin-Diffing، ویژگی های تجربی مانند ادغام Debugger با برنامه های کامپایل شده و کد منبع C++.

اشکال زداها و ابزارها

دانشآموزان میآموزند که چگونه برنامههای معیوب را اشکالزدایی کنند و با استفاده از اکسپلویتهای خلاقانه بسازند

1. اشکال زدایی ایمنی

2. GDB-PEDA (GNU Debugger) و GDB-GEF

3. Pwntools

4. Tmux

5. Metasploit

6. Proxychains + RPivot

7. GHIDRA

راهنمای گام به گام راه اندازی آزمایشگاه تست نفوذ مجازی شما

1. نحوه نصب کالی لینوکس در اوبونتو 20.04 با استفاده از KVM

2. نحوه نصب Kali Linux بر روی ماشین های ویندوز با استفاده از VMWare Player 15

3. نحوه استفاده از کانتینرهای Docker با استفاده از شبیه سازی پلت فرم برای ایجاد ماشین های قابل بهره برداری قابل اعتماد (باینری های لینوکس)

معرفی Introduction

-

معرفی و بهروزرسانی محتوای جدید تابستان 2022 Introduction and New Content Update Summer 2022

-

نصب KVM و Kali Linux در اوبونتو 18.04 Installing KVM and Kali Linux on Ubuntu 18.04

-

نصب Kali Linux 2020.1 در ویندوز با استفاده از VMWare و فعال کردن مجدد کاربران ریشه Installing Kali Linux 2020.1 on Windows using VMWare and Reenabling Root Users

-

Remastering 2022 اطلاعیه: معرفی Docker Containers، شبیه سازی پلت فرم Remastering 2022 Notice: Introduction of Docker Containers, platform emulation

-

معرفی پک دوره (مواد آموزشی) Introducing the Course Pack (Learning Materials)

-

شکستن یخ برای توسعه بهره برداری Breaking the Ice for Exploit Development

-

فرآیند توسعه بهره برداری The Exploit Development Process

بررسی کامل 1: LibHTTPD1.2 Full Walkthrough 1: LibHTTPD1.2

-

Remastering 2022 اطلاعیه: معرفی Docker Containers، شبیه سازی پلت فرم Remastering 2022 Notice: Introduction of Docker Containers, platform emulation

-

کتاب: فایل PDF منابع را ببینید Book: See Resources PDF File

-

(منسوخ شده) لطفاً از Kali Linux 2019.2 i386 به عنوان میزبان استفاده کنید (Deprecated) Please use Kali Linux 2019.2 i386 as the host

-

GDB-PEDA Debugger/Exploit Development Extension نصب GDB-PEDA Debugger/Exploit Development Extension Installation

-

کنترل EIP Controlling EIP

-

نوشتن اثبات مفهوم ما Writing our proof-of-concept

-

پیشگفتار در مورد تجزیه و تحلیل شخصیت بد برای آزمون OSCP Foreword on Bad Character Analysis for the OSCP Exam

-

تحلیل شخصیت بد Bad Character Analysis

-

بهره برداری موفق Successful exploitation

-

Remastered بخش شماره 1: نصب Docker، اولین pwnbox ما، و Python 2 vs 3 Remastered Section #1: Installing Docker, our first pwnbox, and Python 2 vs 3

-

Remastered بخش شماره 2: شناسایی بازنویسی های EIP، تأیید بازنویسی، بسته Remastered Section #2: Identifying EIP overwrites, verifying overwrite, pack

-

Remastered بخش #3: گرفتن پوسته و گرفتن پرچم Remastered Section #3: Getting a shell and capturing the flag

-

پرچم را وارد کنید Enter the flag

راهنمای کامل 2: SLMail 5.5 Full Walkthrough 2: SLMail 5.5

-

پیشگفتار در مورد آزمون OSCP (نکات) و اهمیت این ماژول Foreword on the OSCP Exam (hints) and the Importance of this Module

-

SLMail 5.5 و Immunity Debugger را نصب کنید Install SLMail 5.5 and Immunity Debugger

-

نصب SLMail 5.5 و Immunity Debugger SLMail 5.5 and Immunity Debugger Installation

-

مبهم Fuzzing

-

کنترل EIP (نشانگر دستورالعمل توسعه یافته) Taking Control of EIP (Extended Instruction Pointer)

-

پیش گفتار: تجزیه و تحلیل دقیق شخصیت بد Foreword: Detailed Bad Character Analysis

-

از بین بردن شخصیت های بد Eliminating Bad Characters

-

مکان یابی دستورالعمل JMP ESP و بای پس ASLR (DLL هایی که به درستی کامپایل شده اند) Locating JMP ESP Instruction and ASLR Bypass (improperly compiled DLLs)

-

بهره برداری از هدف Exploiting the Target

مرور کامل 3: بازنویسی های کنترل کننده استثنای ساختاریافته و اکسپلویت های یونیکد Full Walkthrough 3: Structured Exception Handler Overwrites and Unicode Exploits

-

Triologic Media Player 8 را روی Windows 7 VM خود نصب کنید Install Triologic Media Player 8 on your Windows 7 VM

-

Triologic Media Player 8 را روی Windows 7 VM خود نصب کنید Install Triologic Media Player 8 on your Windows 7 VM

-

نمای کلی: بازنویسی های SEH و مشکل یونیکد Overview: SEH Overwrites and the Unicode Problem

-

نصب رمزگذار Alpha2 Installing the Alpha2 Encoder

-

یافتن عیوب در کنترل کننده استثنای ساختاریافته Finding faults in the Structured Exception Handler

-

به دست آوردن کنترل Structured Exception Handler Gaining control of the Structured Exception Handler

-

تراز کردن رجیسترها، NOPهای سازگار با یونیکد و رسیدن به کد پوسته ما Aligning our registers, unicode-compatible NOPs, and reaching our shellcode

-

تحلیل شخصیت بد Bad Character Analysis

-

بهره برداری موفقیت آمیز با رمزگذار Alpha2 Successful Exploitation with the Alpha2 Encoder

مرحله کامل 4: Egghunters (آزمون OSCP لازم نیست، EXP-301 مورد نیاز) Full Walkthrough 4: Egghunters (not OSCP exam required, EXP-301 Requirement)

-

آشنایی با شکارچیان تخم مرغ Introduction to egghunters

-

اثبات مفهوم/مبهم Proof-of-Concept/Fuzzing

-

اعدام ربودن Hijacking Execution

-

ربودن اعدام و پرش کوتاه به فضای Egghunter ما Hijacking Execution and Short-Jumping to our Egghunter Space

-

تولید Egghunter Generating the Egghunter

-

مکان یابی فضای بافر برای کد پوسته ما Locating buffer-space for our shellcode

-

تلاش موفقیت آمیز اولیه برای بهره برداری Initial successful exploitation attempt

-

بهره برداری موفقیت آمیز و پس از بهره برداری کامل با استفاده از شکارچی تخم مرغ Redone success exploitation and full post-exploitation using egghunters

مرحله کامل 5: زنجیره ROP و شکست دادن DEP (پیشگیری از اجرای داده) Full Walkthrough 5: ROP-chaining and defeating DEP (Data Execution Prevention)

-

ROP-Chaining معرفی ROP-Chaining Intro

-

تست پیشگیری از اجرای داده ها Testing Data Execution Prevention

-

ساخت زنجیره ROP و غیرفعال کردن DEP Constructing a ROP Chain and Disabling DEP

-

استفاده از ROP Chaining برای اجرای Meterpreter Shell Using ROP Chaining to Execute Our Meterpreter Shell

-

ROP-Chaining Capstone ROP-Chaining Capstone

زنجیره ROP 64 بیتی - "Barracuda" 64-bit ROP Chaining - "Barracuda"

-

بررسی اجمالی زنجیره ROP 64 بیتی: قراردادهای فراخوانی، تراز، افست 64-Bit ROP-Chaining Overview: Calling Conventions, Alignment, Offsets

-

کتاب: فایل منابع PDF را ببینید Book: See PDF Resources File

-

محیط docker خود را راه اندازی کنید Starting your docker environment

-

تأیید بازنویسی نشانگر دستورالعمل بازگشت Verifying Return Instruction Pointer Overwrite

-

جستجوی ابزارهای ROP با gdb-peda و ropper Searching for ROP gadgets with gdb-peda and ropper

-

ساخت یک زنجیره ROP ساده 5 گجت و سپس گرفتن پرچم Constructing a simple 5 gadget ROP chain and then grabbing the flag

-

معرفی ابزارهای pwn برای بهره برداری باینری 64 بیتی و زنجیره ROP Introducing pwntools for 64-bit binary exploitation and ROP-chaining

-

پرچم چیست؟ What is the flag?

زنجیربندی ROP 64 بیتی با دور زدن پشته قناری توسط اشکالات رشته فرمت - "Punisher" 64-bit ROP Chaining with Stack Canary Bypass by Format String Bugs - "Punisher"

-

Stack Canaries Lecture: GCC Stack Canaries and Bypasses Overview Stack Canaries Lecture: GCC Stack Canaries and Bypasses Overview

-

کتاب: لطفا فایل پی دی اف منبع را دانلود کنید Book: Please download the PDF resource file

-

تست استک قناری و نشتی قناری پشته Testing Stack Canaries and Leaking Stack Canaries

-

به دنبال ابزارها (همان ابزارهای زنجیرهای ROP 64 بیتی) Looking for gadgets (same gadgets as basic 64-bit ROP Chaining)

-

ساخت زنجیره ROP ما پس از تعمیر قناری پشته ما Building our ROP-chain after repairing our stack canary

-

اجرای دور زدن قناری پشته ای با زنجیره ROP و گرفتن پرچم Running our stack canary bypass with a ROP-chain and getting the flag

-

پرچم را وارد کنید Enter the flag

ASLR 64 بیتی لینوکس با زنجیرههای ROP دور میزند Linux 64-bit ASLR Bypasses with ROP-Chains

-

مروری بر 4 تکنیک بای پس ASLR و حمله ret2plt Overview of 4 ASLR Bypass Techniques and the ret2plt attack

-

Docker Container خود را دانلود کنید و به تمرین ادامه دهید Download your Docker Container and Proceed with Exercise

-

کتاب: فایل PDF منابع خود را دانلود کنید Book: Download your PDF Resources File

-

ASLR Bypass شماره 1 (ساده): عملکردهای پوسته استفاده نشده ASLR Bypass #1 (Simple): Unused Shell Functions

-

ASLR Bypass #2 (ساده): Syscals در تابع/bin/date ASLR Bypass #2 (Simple): Syscalls in the /bin/date function

-

ASLR Bypass #3 (پیشرفته): نوشتن یک تابع پوسته در بخش های داده strcpy ASLR Bypass #3 (Advanced): Writing a shell function into .data segments strcpy

-

ASLR Bypass #3 (قسمت 2): نوشتن یک تابع پوسته در بخش های داده strcpy ASLR Bypass #3 (Part 2): Writing a shell function into .data segments strcpy

-

ASLR Bypass شماره 4 (پیشرفته): حمله ret2plt بازگشت به رویه پیوند جدول ASLR Bypass #4 (Advanced): The ret2plt Return to Procedure Linkage Table Attack

-

پرچم را وارد کنید Enter the flag

مهندسی معکوس CTF چالش باینری با GHIDRA Reverse Engineering CTF Challenge Binaries with GHIDRA

-

فیلم آموزشی Creech AFB CTF Creech AFB CTF Training Video

-

نصب GHIDRA 10.2.3، OpenJDK 17 برای لینوکس و ویندوز Installing GHIDRA 10.2.3, OpenJDK 17 for both Linux and Windows

-

GHIDRA: ترفندهای ضد اشکال زدایی و تجزیه و تحلیل جداسازی/کامپایل GHIDRA: Anti-Debugging Tricks and Disassembly/Decompilation Analysis

-

GHIDRA: آشکار کردن پرچم با وصله باینری GHIDRA: Revealing the Flag by Patching the Binary

-

GHIDRA: اصلاح روشهای کلاس Antidebug و استفاده از دیباگر GHIDRA: Patching Out the Antidebug Class Methods and Using a Debugger

-

اولین پرچم را وارد کنید Enter the first flag

-

پرچم دوم را وارد کنید Enter the second flag

-

GHIDRA: ویژگی های Binary Differencing ("Bin-Diffing"). GHIDRA: Binary Differencing ("Bin-Diffing") Features

-

اختیاری: GHIDRA GDB/WinDBG ادغام، و ویژگی های دیگر Optional: GHIDRA GDB/WinDBG Integration, and Other Features

لینوکس Shellcode سفارشی 32 بیتی و 64 بیتی Custom Shellcode Linux 32-bit and 64-bit

-

سلب مسئولیت: کار در حال انجام است Disclaimer: Work in Progress

-

نوشتن کد شل کد سفارشی 64 بیتی 64-bit Custom Shellcode Writeup

-

نوشتن کد شل کد سفارشی 32 بیتی 32-bit Custom Shellcode Writeup

پوسته گذر Shell-passing

-

پاس تهاجمی شل Offensive Shell Passing

Tor-over-VPN Tor-over-VPN

-

استفاده از Tor-over-VPN برای بهبود ناشناس بودن و حفظ حریم خصوصی در عملیات های توهین آمیز Using Tor-over-VPN to improve anonymity and privacy in offensive operations

rpivot.exe rpivot.exe

-

استفاده از Rpivot Rpivot usage

پل های ARP پراکسی توهین آمیز Offensive Proxy ARP Bridges

-

استفاده از کار افتاده parprouted usage

https://donyad.com/d/ba5841

Chang Tan

Chang Tan

مهندس نرم افزار

نمایش نظرات