آموزش تریاژ رویداد امنیتی: تشخیص ناهنجاری های سیستم - آخرین آپدیت

Security Event Triage: Detecting System Anomalies

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

مقدمه ای بر تجزیه و تحلیل تله متری سیستم Introduction to System Telemetry Analysis

-

معرفی داده های تله متری Introducing Telemetry Data

-

چرا اینجوری میکنی؟ Why Are You Doing This?

-

داده های سیستم چگونه به نظر می رسد What System Data Looks Like

-

از کجا می توان داده های سیستم را دریافت کرد Where to Get System Data From

-

چه ناهنجاری هایی را می خواهید پیدا کنید؟ What Anomalies Are You Trying to Find?

-

نقشه راه به سمت تجزیه و تحلیل داده های سیستم Roadmap to System Data Analysis

تجزیه و تحلیل مبانی محاسباتی Analyzing the Computing Basics

-

مقدمه ای بر پایش منابع کامپیوتری پایه Introduction to Basic Computer Resource Monitoring

-

جمع آوری و عادی سازی داده های پایه تله متری برای امنیت Collecting and Normalizing Basic Telemetry Data for Security

-

اگر ربات ها را داشتم، چگونه می دانستم؟ If I Had the Bots, How Would I Know?

-

شناسایی فعالیت بات نت پس از بهره برداری Detecting Post Exploitation Botnet Activity

-

تهدیدهای مداوم پیشرفته بدتر از ربات ها هستند Advanced Persistent Threats Are Worse Than Bots

-

خودتان به هارد دیسک من گوش دهید Listen to My Hard Drive Yourself

-

تشخیص تکنیکهای حمله و آنچه که در آینده است Detection for Attack Techniques and What Is Next

استفاده از شاخص های پردازش گرافیکی Leveraging Graphics Processing Indicators

-

مقدمه ای بر کریپتو جکینگ، ماینینگ و لوت Introduction to Crypto Jacking, Mining, and Loot

-

حملات استخراج کریپتو چگونه کار می کنند و کجا می توان آنها را پیدا کرد How Crypto Mining Attacks Work and Where to Find Them

-

شناسایی کریپتوجک مبتنی بر مرورگر و استخراج GPU در یک محیط زنده Detecting Browser Based Cryptojacking and GPU Mining across a Live Environment

-

تشریح تشخیص رفتاری سوء استفاده از GPU Describing Behavioral Detection of GPU Abuse

کشف اهمیت قدرت و فن ها، چراغ ها Uncovering Significance of Power and Fans, Lights

-

آشنایی با کانال های فن و پاور ساید Introduction to Fan and Power Side Channels

-

Hopping Air Gap بدون USB چگونه کار می کند How Air Gap Hopping without USB Works

-

نمایش پرش هوای شکاف با سرعت فن و نحوه گرفتن آن Demonstrating Air Gap Hopping with Fan Speeds and How to Catch It

-

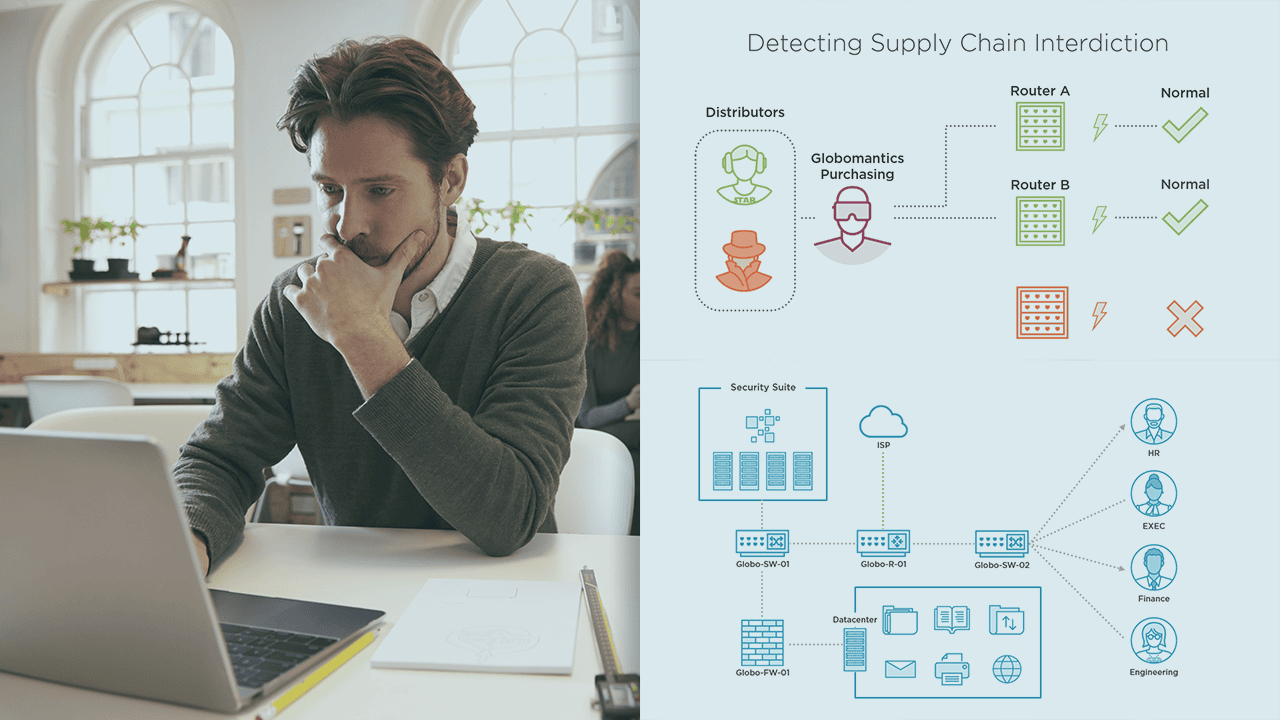

چگونه می توانید محدودیت زنجیره تامین سخت افزار را پیدا کنید؟ How Could You Possibly Find Hardware Supply Chain Interdiction?

-

تشخیص پیکربندی های سخت افزاری غیرعادی از طریق ناهنجاری های مصرف برق Detecting Anomalous Hardware Configurations through Power Usage Anomalies

-

مفاهیم قدرت و ناهنجاری های همبستگی شبکه Implications of Power and Network Correlation Anomalies

گنجاندن تجزیه و تحلیل تله متری در گردش کار تریاژ Incorporating Telemetry Analysis in Triage Workflow

-

داده های تله متری یک تکه از پازل بزرگتر است Telemetry Data Is One Piece of the Larger Puzzle

-

جایی که ناهنجاری های تله متری در زنجیره ای از سازش قرار می گیرند Where Telemetry Anomalies Fit in a Chain of Compromise

-

مکان داده های تله متری در تریاژ رویدادهای امنیتی The Place of Telemetry Data in Security Event Triage

جزییات دوره

1h 47m

27

Pluralsight (پلورال سایت)

(آخرین آپدیت)

18

4.3 از 5

دارد

دارد

دارد

https://donyad.com/d/4ece

Aaron Rosenmund

Aaron Rosenmund

آرون م. روزنموند متخصص موضوع امنیت سایبری ، با سابقه فعالیت های سایبری دفاعی و تهاجمی سایبرال و اتوماسیون سیستم است. هارون با بهره گیری از تجربه مدیریت و اتوماسیون خود ، به طور فعال در چندین پروژه سیستم عامل امنیتی منبع باز و بسته مشارکت دارد و همچنان به ایجاد ابزار و محتوا برای سود جامعه می پردازد. وی به عنوان یک مربی و محقق امنیت سایبری در Pluralsight ، بر پیشرفت نیروی کار و فناوری های امنیت سایبری برای مشاغل و شرکت های ملی متمرکز است. وی در حمایت از گارد ملی هوایی ، به طور پاره وقت در ابتکارات مختلف برای دفاع از ملت در فضای مجازی به این مهارت ها کمک می کند. گواهینامه ها: GIAC GCIA، GIAC GCED، CCNA Cyber Operations، Pentest +، CySa + www.AaronRosenmund.comarosenmund "ironcat"

نمایش نظرات