آموزش Kubernetes و AKS Network Security را یاد بگیرید - آخرین آپدیت

Learn Kubernetes and AKS Network Security

شما سفر خود را با یادگیری Kubernetes آغاز کردید؟

شما در حال یادگیری اصول یک خوشه Kubernetes هستید؟

و اکنون می خواهید مطمئن شوید که خوشه شما از نظر امنیت آماده تولید است؟

اگر به دنبال این هستید که چگونه خوشه Kubernetes خود را ایمن کنید، این دوره برای شما مناسب است.

اجازه دهید با آن روبرو شویم، امنیت کار آسانی نیست. و Kubernetes یک استثنا نیست.

ایمن سازی یک خوشه Kubernetes مستلزم تفکر در مورد همه این جنبه ها است:

امنیت شبکه: از طریق دسترسی خوشه خصوصی به سرور API با نقطه پایان خصوصی.

ترافیک خروج ایمن: تمام ترافیک خروجی باید با استفاده از فایروال فیلتر شود.

ترافیک ورودی امن : با استفاده از TLS و HTTPS در کنترلر ورودی.

ارتباط امن بین پاد: ترافیک امن بین پادها با استفاده از TLS یا mTLS.

کنترل ترافیک بین پادها: با استفاده از ابزارهای Network Policy مانند Calico.

ایمن کردن دسترسی به هویت های مدیریت شده: با محدود کردن دسترسی به نقطه پایانی IMDS (169.254.169.254).

مایکروسافت توصیههای زیر را برای ایمن کردن یک کلاستر AKS ارائه میکند و این دوره سعی میکند با نمایش عمیقتر پیش رود.

توصیه 1: برای توزیع ترافیک HTTP یا HTTPS در برنامه های خود، از منابع ورودی و کنترلرها استفاده کنید. در مقایسه با متعادلکننده بار Azure، کنترلکنندههای ورودی ویژگیهای اضافی را ارائه میکنند و میتوانند به عنوان منابع بومی Kubernetes مدیریت شوند.

توصیه 2: برای اسکن ترافیک ورودی برای حملات احتمالی، از فایروال برنامه وب (WAF) مانند Barracuda WAF برای Azure یا Azure Application Gateway استفاده کنید. این منابع شبکه پیشرفته تر همچنین می توانند ترافیک را فراتر از اتصالات HTTP و HTTPS یا خاتمه اولیه TLS هدایت کنند.

توصیه 3: از خط مشی های شبکه برای مجاز کردن یا رد کردن ترافیک به پادها استفاده کنید. به طور پیشفرض، تمام ترافیک بین پادهای درون یک خوشه مجاز است. برای امنیت بهتر، قوانینی را تعریف کنید که ارتباطات pod را محدود می کند.

توصیه 4: اتصال از راه دور را در معرض گره های AKS خود قرار ندهید. در یک شبکه مجازی مدیریت یک میزبان سنگر یا جامپ باکس ایجاد کنید. از میزبان سنگر برای هدایت ایمن ترافیک به کلاستر AKS خود برای کارهای مدیریت از راه دور استفاده کنید.

سلب مسئولیت: این دوره از سرویس Azure Kubernetes (AKS) برای نمایش استفاده می کند. اما بیشتر محتوا برای هر خوشه Kubernetes در هر محیطی قابل اجرا است.

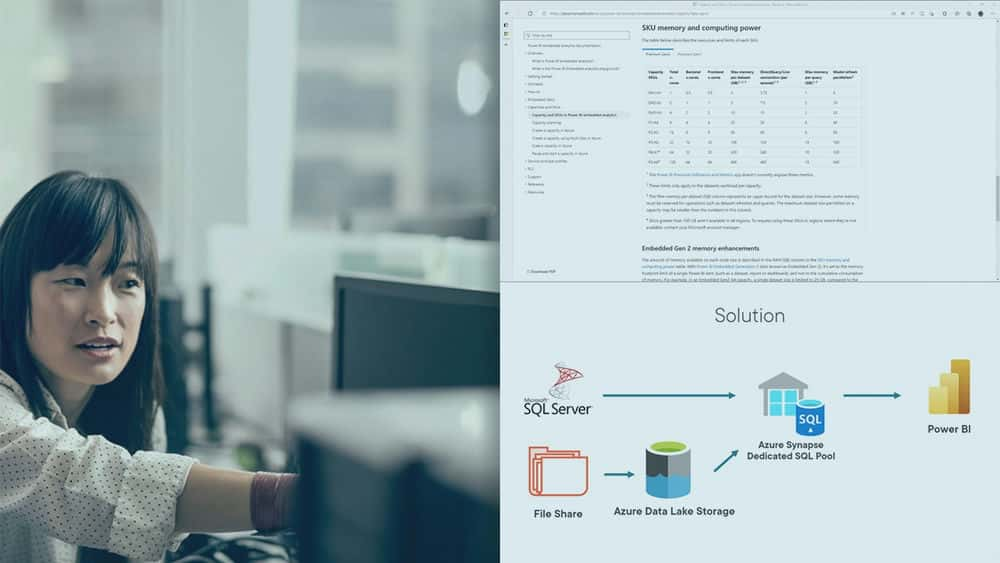

معماری Kubernetes و AKS Kubernetes and AKS architecture

-

معماری AKS بازبینی شد AKS architecture revisited

مقدمه ای بر Kubernetes Introduction to Kubernetes

-

نحوه راه اندازی یک خوشه AKS How to setup an AKS cluster

-

منابع زیرساخت خوشه ای Cluster infrastructure resources

-

پاد ایجاد کنید Create Pod

-

ایجاد شیء استقرار Create deployment object

-

Exec در Pod Exec into Pod

-

غلاف مقیاس Scale pods

-

سرویس خصوصی ایجاد کنید Create private service

-

سرویس عمومی را با استفاده از LoadBalancer ایجاد کنید Create public service using LoadBalancer

-

اشیاء kubernetes را در پورتال Azure مشاهده کنید View kubernetes objects in the Azure portal

مقایسه خوشه های عمومی و خصوصی AKS Comparing AKS public and private clusters

-

مقدمه Intro

-

معماری یک خوشه عمومی Architecture of a public cluster

-

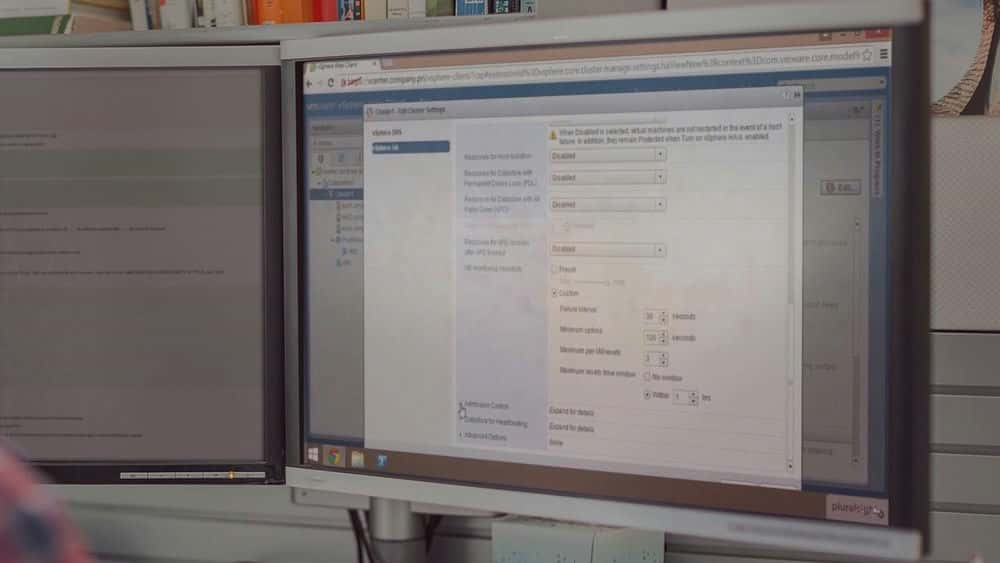

خوشه خصوصی با نقطه پایان خصوصی Private cluster with Private Endpoint

-

خوشه عمومی با ادغام VNET Public cluster with VNET integrtion

-

خوشه خصوصی با ادغام VNET Private cluster with VNET integration

-

دسترسی به یک خوشه خصوصی Accessing a private cluster

-

خلاصه Recap

Kubernetes CoreDNS Kubernetes CoreDNS

-

مقدمه ای بر Core DNS (قبلا Kube-DNS) Introduction to Core DNS (previously Kube-DNS)

-

[نمایش] تنظیم نام دامنه سفارشی با استفاده از CoreDNS [Demo] Setting up custom domain name using CoreDNS

ایمن سازی ترافیک در Kubernetes Securing Traffic in Kubernetes

-

ایمن سازی ترافیک برای ورود و غلاف Securing traffic for ingress and pods

امنیت ورود با استفاده از TLS/HTTPS Securing Ingress using TLS/HTTPS

-

افشای نفوذ غیر ایمن Exposing non secure ingress

-

مقدمه ای بر ایمن سازی انگرس با استفاده از گواهی های TLS Introduction to securing Ingres using TLS certificates

-

[نمایش] امنیت ورود با استفاده از گواهی TLS ذخیره شده در مخفی kubernetes [Demo] Securing ingress using TLS certificate stored in kubernetes secret

-

ایمن سازی ترافیک ورودی با استفاده از گواهی های TLS ذخیره شده در خزانه کلید Azure Securing ingress traffic using TLS certificates stored in Azure Key vault

-

[نمایش] ایمن سازی ترافیک ورودی با استفاده از گواهینامه های TLS ذخیره شده در خزانه کلید Azure [Demo] Securing ingress traffic using TLS certificates stored in Azure Key vault

ایمن سازی ارتباطات بین پاد با استفاده از گواهی های TLS Securing inter Pod communication using TLS certificates

-

مقدمه ای بر ارتباطات بین پاد Introduction to inter pod communication

-

[نمایش] ایمن سازی ارتباط بین پاد [Demo] Securing to inter pod communication

-

استفاده از Cert Manager برای پیکربندی HTTPS در Pods Using Cert Manager to configure HTTPS on Pods

-

[نمایش] استفاده از Cert Manager برای پیکربندی HTTPS در Pods [Demo] Using Cert Manager to configure HTTPS on Pods

اجرای خط مشی شبکه با استفاده از Calico Implementing network policy using Calico

-

مقدمه ای بر کالیکو Introduction to Calico

-

راه اندازی نسخه آزمایشی Setting up the demo env

-

همه غلاف ها در فضای نام می توانند با یکدیگر ارتباط برقرار کنند All pods across namespaces can communicate with each other

-

استقرار اولین خط مشی شبکه برای رد تمام ترافیک بین پادها Deploying the first network policy to deny all traffic between pods

-

[نمایش] آزمایش خط مشی انکار همه [Demo] Testing the deny all policy

-

استقرار یک سیاست برای اجازه دادن به ترافیک خاص Deploying a policy to allow specific traffic

-

[نمایش] آزمایش خط مشی ترافیک مجاز [Demo] Testing the allow traffic policy

-

ایجاد خط مشی شبکه برای اجازه دادن به ترافیک در یک فضای نام خاص Creating network policy to allow traffic in a certain namespace

-

کاوش ابزار Network Policy Viewer Exploring Network Policy Viewer tool

دسترسی ایمن به IMDS (169.254.169.254) Securing access to IMDS (169.254.169.254)

-

با استفاده از خط مشی شبکه، دسترسی به IMDS را رد کنید Deny access to IMDS using Network Policy

-

[نمایش] با استفاده از خط مشی شبکه، دسترسی به IMDS را ممنوع کنید [Demo] Deny access to IMDS using Network Policy

-

کد منبع آزمایشگاه و فایل ها Lab source code and files

راه اندازی AKS، ACR و VM در یک شبکه مجازی خصوصی Setting up AKS, ACR and VM in a private virtual network

-

مقدمه ای بر خوشه خصوصی AKS در VNET Introduction to private AKS cluster in VNET

-

[نمونه] ایجاد AKS و VM خصوصی [Demo] Creating private AKS and VM

-

آشنایی با ACR خصوصی با AKS خصوصی Introduction to private ACR with private AKS

-

[دمو] ایجاد ACR خصوصی و تنظیم اتصال با AKS [Demo] Creating private ACR and setting the connection with AKS

درباره نویسنده About the author

-

با هوسم دلایی ارتباط برقرار کنید Connect with Houssem Dellai

https://donyad.com/d/615f3c

Houssem Dellai

Houssem Dellai

هاوسم دلائی مهندس مشتری در مایکروسافت است. پیش از آن ، وی برای 5 سال متوالی نامزد با ارزش ترین حرفه ای مایکروسافت (MVP) شد. شما ممکن است کارهای او را ببینید بدون اینکه حتی متوجه شده باشید! اگر به دنبال محتوا در Docker ، Kubernetes ، DevOps ، Terraform ، Xamarin ، ASP.NET یا Azure بودید ، احتمال آنقدر زیاد است که از کانال Youtube وی یا پست های وبلاگ وی در Microsoft Blog ، Medium و CodeProject عبور کرده اید. وی همچنین سخنران کنفرانس و مربی خبره حرفه ای (MCT) است که هزاران دانشجو و توسعه دهنده حرفه ای را آموزش داده است. بنابراین ، او می داند که مردم برای یادگیری فن آوری های جدید کجا گیر کرده اند. او کسی است که می تواند مفاهیم پیچیده را برای مبتدیان ساده کند.

نمایش نظرات