آموزش مدل سازی تهدید: انکار در عمق - آخرین آپدیت

Threat Modeling: Repudiation in Depth

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

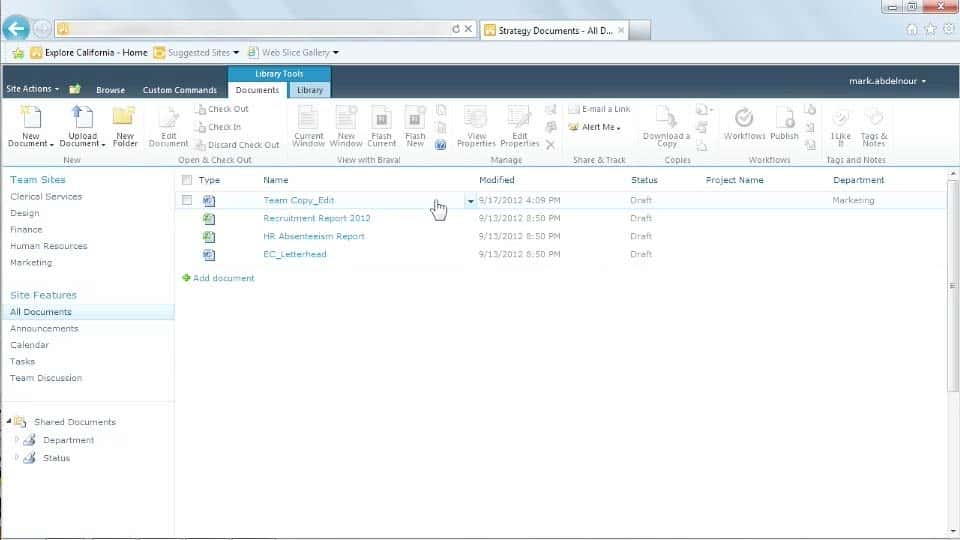

نمونه ویدیوها:

موضوعات شامل:

- پیام و انکار عملیاتی

- تقلب ، از جمله تصاحب حساب

- سرقت هویت ، از جمله جعل عمیق و شبیه سازی صدا

- حمله به سیاهههای مربوط

- انکار در هوش مصنوعی ، یادگیری ماشین و بلاکچین

- اعمال دفاعی رمزنگاری

سرفصل ها و درس ها

مقدمه Introduction

-

تهدید به تکذیب The threat of repudiation

-

چارچوب چهار سوال Four-question framework

-

رد به عنوان بخشی از STRIDE Repudiation as part of STRIDE

1. رد فنی 1. Technical Repudiation

-

رد پیام Message repudiation

-

تکذیب عملیاتی Operational repudiation

2. تقلب 2. Fraud

-

خریداران و فروشندگان Buyers and sellers

-

واسطه ها Intermediaries

-

تصاحب حساب Account takeover

3. سرقت هویت 3. Identity Theft

-

سرقت هویت و رد آنها Identity theft and repudiation

-

ماهیگیری ، عمیق و کلون سازی صدا Catfishing, deepfakes, and voice cloning

4. حمله به سیاههها 4. Attacks on Logs

-

حمله به سیاهههای مربوط Attacks on logs

-

حمله از طریق سیاهههای مربوط و سیستم های پاسخ Attacks via logs and response systems

5- رد در فن آوری های خاص 5. Repudiation in Specific Technologies

-

ابر Cloud

-

هوش مصنوعی و یادگیری ماشین AI and machine learning

-

Crypto و blockchain Crypto and blockchain

6. دفاع 6. Defenses

-

دفاعی رمزنگاری Cryptographic defenses

-

سیاههها Logs

-

تجزیه و تحلیل ورود به سیستم Log analysis

-

ضد تقلب Anti-fraud

نتیجه Conclusion

-

مراحل بعدی Next steps

https://donyad.com/d/6aee

Adam Shostack

Adam Shostack

مشاور، کارآفرین، فنشناس و طراح بازی

آدام شوستاک مشاور، کارآفرین، فنشناس، نویسنده و طراح بازی است.

او یکی از اعضای Black هیئت بازبینی کلاه، و به یافتن آسیبپذیریها و مواجهههای رایج (CVE) و بسیاری موارد دیگر کمک کرد. او در حال حاضر به سازمانهای مختلف کمک میکند تا امنیت خود را بهبود بخشند و به استارتآپها به عنوان یک شبکه مربی MACH37 Stars مشاوره میدهد. زمانی که در مایکروسافت بود، او AutoRun را در Windows Update اجرا کرد، طراح اصلی ابزار SDL Threat Modeling Tool v3 بود و بازی Elevation of Privilege را ایجاد کرد. آدام نویسنده مدل سازی تهدید: طراحی برای امنیت و همکاری href="https://www.amazon.com/New-School-Information-Security-ebook/dp/B004UAALZ0/ref=as_li_ss_tl?ie=UTF8 linkCode=ll1 tag=adamshostack-20 linkId=8ef6dabf9410004UAALZ0" ">مدرسه جدید امنیت اطلاعات.

او یکی از اعضای Black هیئت بازبینی کلاه، و به یافتن آسیبپذیریها و مواجهههای رایج (CVE) و بسیاری موارد دیگر کمک کرد. او در حال حاضر به سازمانهای مختلف کمک میکند تا امنیت خود را بهبود بخشند و به استارتآپها به عنوان یک شبکه مربی MACH37 Stars مشاوره میدهد. زمانی که در مایکروسافت بود، او AutoRun را در Windows Update اجرا کرد، طراح اصلی ابزار SDL Threat Modeling Tool v3 بود و بازی Elevation of Privilege را ایجاد کرد. آدام نویسنده مدل سازی تهدید: طراحی برای امنیت و همکاری href="https://www.amazon.com/New-School-Information-Security-ebook/dp/B004UAALZ0/ref=as_li_ss_tl?ie=UTF8 linkCode=ll1 tag=adamshostack-20 linkId=8ef6dabf9410004UAALZ0" ">مدرسه جدید امنیت اطلاعات.

نمایش نظرات