آموزش فعال کردن توسعه نرم افزار ایمن در GitHub - آخرین آپدیت

دانلود Enabling Secure Software Development in GitHub

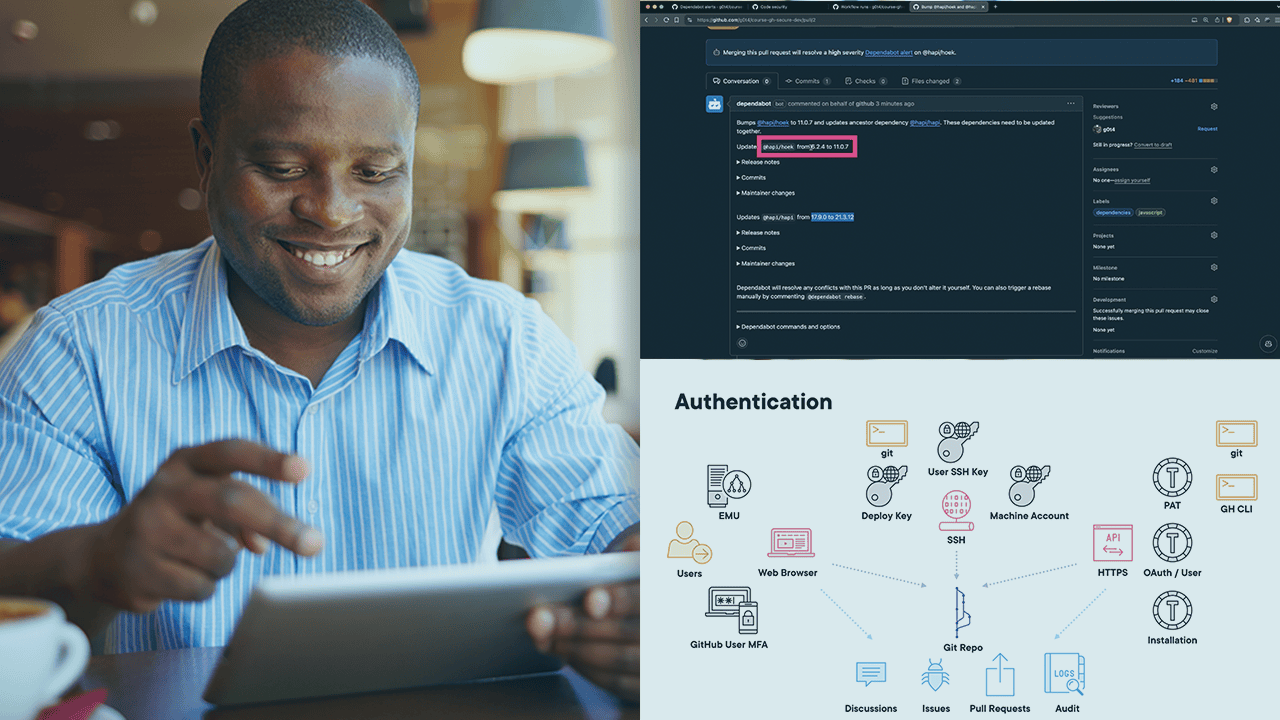

کاهش آسیب پذیری های وابستگی Mitigating Dependency Vulnerabilities

-

نسخه ی نمایشی: آسیب پذیری وابستگی چیست؟ Demo: What Is a Dependency Vulnerability?

-

نسخه ی نمایشی: با استفاده از نمودار وابستگی GitHub Demo: Using GitHub's Dependency Graph

-

نسخه ی نمایشی: Dependabot Alerts و پایگاه مشاوره GitHub Demo: Dependabot Alerts and the GitHub Advisory Database

-

نسخه ی نمایشی: Dependabot برای به روز رسانی های امنیتی درخواست می کند Demo: Dependabot Pull Requests for Security Updates

-

نسخه ی نمایشی: @dependabot ادغام هشدار(های) امنیتی مربوطه را می بندد Demo: @dependabot merge Closes Relevant Security Alert(s)

-

نسخه ی نمایشی: رد کردن هشدار امنیتی dotnet Demo: Dismissing the dotnet Security Alert

-

نسخه ی نمایشی: قوانین تریاژ خودکار برای رد کردن و/یا راه اندازی به روز رسانی های امنیتی Demo: Auto-triage Rules to Dismiss and/Or Trigger Security Updates

حفاظت از محتویات مخزن Protecting the Repository Contents

-

نسخه ی نمایشی: محافظت از فشار می تواند ارتکاب را با اسرار مسدود کند Demo: Push Protection Can Block Commits with Secrets

-

نسخه ی نمایشی: مخازن عمومی در مقابل خصوصی و امنیت پیشرفته GitHub Demo: Public vs. Private Repos and GitHub Advanced Security

-

نسخه ی نمایشی: تنظیمات امنیتی کد برای مخازن و کاربران Demo: Code Security Settings for Repositories and Users

-

نسخه ی نمایشی: غیرفعال کردن محافظت از فشار کاربر برای فشار دادن یک راز جعلی Demo: Disabling User Push Protection to Push a Fake Secret

-

نسخه ی نمایشی: اسکن مخفی می تواند توکن های لو رفته را پیدا کند Demo: Secret Scanning Can Find Leaked Tokens

-

نسخه ی نمایشی: gitleaks برای اسکن مخفی Demo: gitleaks for Secret Scanning

-

نسخه ی نمایشی: دور زدن حفاظت از فشار سطح مخزن Demo: Bypassing Repository Level Push Protection

-

نسخه ی نمایشی: هر راز برای همیشه در Commit History ذخیره می شود Demo: Every Secret Is Forever Stored in Commit History

-

نسخه ی نمایشی: بازنویسی تاریخچه تعهد با git-filter-repo to Scrub Secrets Demo: Rewriting Commit History with git-filter-repo to Scrub Secrets

-

نسخه ی نمایشی: تعهدات غیرقابل دسترس و پشتیبانی GitHub Demo: Unreachable Commits and GitHub Support

-

نسخه ی نمایشی: اسکن کد با CodeQL Demo: Code Scanning with CodeQL

دسترسی امن به API Secure API Access

-

نسخه ی نمایشی: از کلیدهای SSH برای کلون کردن یک مخزن استفاده کنید Demo: Use SSH Keys to Clone a Repository

-

نسخه ی نمایشی: استقرار کلیدها و حساب های ماشین Demo: Deploy Keys and Machine Accounts

-

نسخه ی نمایشی: حساب های شخصی GitHub در مقابل کاربران مدیریت شده سازمانی Demo: GitHub Personal Accounts vs. Enterprise Managed Users

-

نسخه ی نمایشی: از یک PAT برای کلون کردن یک Repo از طریق API HTTPS استفاده کنید Demo: Use a PAT to Clone a Repo over the HTTPS API

-

نسخه ی نمایشی: از یک PAT با GitHub CLI برای فهرست کردن مخازن استفاده کنید Demo: Use a PAT with the GitHub CLI to List Repos

-

نسخه ی نمایشی: PAT کلاسیک در مقابل PAT ریزدانه، Repo-scoped Demo: Classic PAT vs. Fine-grained, Repo-scoped PAT

-

نسخه ی نمایشی: جریان دستگاه GH CLI برای ایجاد یک توکن OAuth Demo: GH CLI Device Flow to Generate an OAuth Token

-

نسخه ی نمایشی: نصب توکن های دسترسی در برنامه های GitHub Demo: Installation Access Tokens in GitHub Apps

-

نسخه ی نمایشی: یک برنامه GitHub ایجاد کنید Demo: Create a GitHub App

-

نسخه ی نمایشی: در یک حساب سازمانی در مقابل حساب شخصی نصب کنید Demo: Install into an Organization Account vs. Personal Account

-

نسخه ی نمایشی: یک رمز دسترسی نصب ایجاد کنید Demo: Generate an Installation Access Token

-

نسخه ی نمایشی: از رمز دسترسی نصب استفاده کنید Demo: Use the Installation Access Token

-

نسخه ی نمایشی: توکن های دسترسی کاربر با برنامه های GH Demo: User Access Tokens with GH Apps

-

نسخه ی نمایشی: Refresh Tokens Demo: Refresh Tokens

-

نسخه ی نمایشی: از گزارش های امنیتی استفاده کنید تا بفهمید چه کسی یک مخزن را حذف کرده است Demo: Use Security Logs to Find out Who Deleted a Repo

سازمان و سیاست های سازمانی Organization and Enterprise Policies

-

نسخه ی نمایشی: یک حساب کاربری آزمایشی برای دنبال کردن ایجاد کنید Demo: Create a Trial Enterprise Account to Follow Along

-

نسخه ی نمایشی: افزونه امنیتی پیشرفته GitHub را فعال کنید Demo: Enable the GitHub Advanced Security Add-on

-

نسخه ی نمایشی: سیاست های سازمانی و سازمانی برای کلیدهای استقرار Demo: Enterprise and Organization Policies for Deploy Keys

-

نسخه ی نمایشی: سیاست های رمز دسترسی شخصی Demo: Personal Access Token Policies

-

نسخه ی نمایشی: اعضای سازمان می توانند درخواست نصب اپلیکیشن کنند Demo: Organization Members Can Request an App Install

-

نسخه ی نمایشی: یک پیکربندی امنیتی کد مدیریت شده سازمانی ایجاد کنید Demo: Create an Enterprise Managed Code Security Configuration

-

نسخه ی نمایشی: یک پیکربندی امنیتی را اعمال کنید Demo: Apply a Security Configuration

-

نسخه ی نمایشی: هشدارهای امنیتی و پذیرش در سراسر سازمان را مشاهده کنید Demo: View Security Alerts and Adoption Across the Enterprise

-

نسخه ی نمایشی: دانلود گزارش های انطباق و دسترسی به گزارش های حسابرسی Demo: Download Compliance Reports and Access Audit Logs

-

نسخه ی نمایشی: Enterprise Audit Log API Demo: The Enterprise Audit Log API

-

نسخه ی نمایشی: API گزارش های حسابرسی سازمان و فیلتر کردن رویدادها Demo: Organization Audit Logs API and Filtering Events

-

نسخه ی نمایشی: محدودیت های نرخ API را بررسی کنید Demo: Check API Rate Limits

https://donyad.com/d/4f9929

Wes Higbee

Wes Higbee

وس هیگبی علاقه زیادی به کمک به شرکتها برای دستیابی به نتایج چشمگیر با فناوری و نرم افزار دارد. او تجربه زیادی در زمینه تولید نرم افزار و کار با تیم ها برای بهبود چگونگی تولید نرم افزار برای رسیدن به اهداف تجاری داشته است. وس Full City Tech را برای استفاده از تخصص خود جهت کمک به شرکتها در جلب رضایت مشتریان راه اندازی کرد. اگرچه تمرکز اصلی وی روی نتایج است ، اما اجرای آن اغلب شامل صلاحیت فنی است. وس به طور مکرر در مورد جنبه های تأثیرگذار توسعه نرم افزار از جمله آزمایش خودکار موثر ، اتوماسیون تحویل پایگاه داده ، کنترل نسخه توزیع شده ، بازسازی ، زیبایی شناسی کد ، ادغام مداوم و تحویل مداوم صحبت می کند. او به طور حرفه ای صحبت می کند تا به سازمان ها کمک کند تا پیشرفت کنند و در گروه های کاربر ، اردوگاه های کدگذاری و سازمان های جامعه داوطلب شوند. او یک نویسنده Pluralsight است. او به طور گسترده در مورد جنبه های فنی و غیر فنی توسعه نرم افزار می نویسد. کارهای مکتوب وی شامل مقالاتی است که در VeraSage ، MSDN Magazine ، InfoQ و JetBrain’s TeamCity Blog وجود دارد. با وی در نمایشگاه تجارت و هنر ارزش در مورد اهمیت اهمیت در توسعه نرم افزار مصاحبه شده است. و ، او گاهی اوقات در یک برنامه پخش مشترک یا وبینار بسیار فنی می شود.

نمایش نظرات