آموزش رمزنگاری و PKI برای CompTIA Security + - آخرین آپدیت

Cryptography and PKI for CompTIA Security+

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

مقایسه و تقابل مفاهیم اساسی رمزنگاری Comparing and Contrasting Basic Cryptography Concepts

-

مقدمه Introduction

-

اصطلاحات رمزنگاری Cryptographic Terminology

-

میز ویگرن Vigenere Table

-

متقارن در مقابل نامتقارن Symmetric vs. Asymmetric

-

هش کردن Hashing

-

رمزنگاری منحنی بیضوی Elliptic Curve Cryptography

-

Cipher Suites Cipher Suites

-

امضاهای دیجیتال Digital Signatures

-

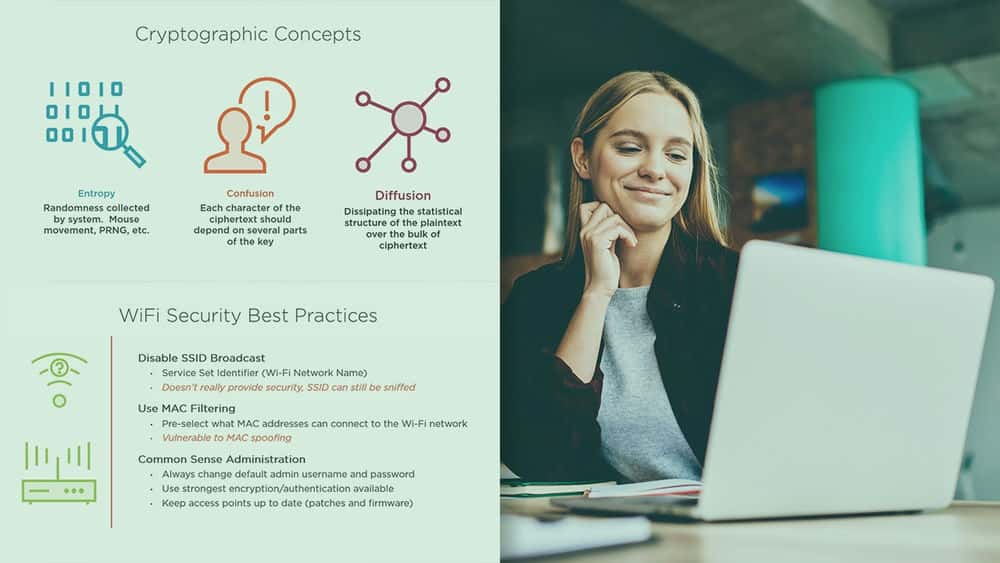

آنتروپی ، سردرگمی و انتشار Entropy, Confusion, and Diffusion

-

خفگی Obfuscation

-

مسدود کردن در مقابل رمزگذاری جریان Block vs. Stream Cipher

-

کلیدهای جلسه Session Keys

-

کلید زودگذر Ephemeral Key

-

انواع داده ها برای ایمن سازی Types of Data to Secure

-

کشش کلید Key Stretching

-

پیاده سازی در مقابل انتخاب الگوریتم Implementation vs. Algorithm Selection

-

پنهان کاری کامل به جلو Perfect Forward Secrecy

-

الگوریتم مخفی Secret Algorithm

-

موارد استفاده معمول Common Use Cases

-

امنیت از طریق پنهان کاری Security Through Obscurity

رمزگشایی الگوریتم های رمزنگاری Deciphering Cryptographic Algorithms

-

مقدمه Introduction

-

الگوریتم های متقارن Symmetric Algorithms

-

Blowfish Blowfish

-

دو ماهی Twofish

-

ECB ، CBC ، OFB و CFB ECB, CBC, OFB, and CFB

-

الگوریتم های نامتقارن Asymmetric Algorithms

-

PGP/GPG PGP/GPG

-

الگوریتم های هش کردن Hashing Algorithms

-

حالت های رمزگذاری Cipher Modes

-

عملکرد XOR XOR Function

-

قدرت و عملکرد الگوریتم ها Strength and Performance of Algorithms

نصب و پیکربندی تنظیمات امنیتی بی سیم Installing and Configuring Wireless Security Settings

-

مقدمه Introduction

-

تعاریف بی سیم Wireless Definitions

-

WEP/WPA/WPA2 WEP/WPA/WPA2

-

WPA ، WPA2 و مثالهای امنیتی بی سیم WPA, WPA2, and Wireless Security Examples

-

مثال امنیتی بی سیم - Evil Twin Wireless Security Example - Evil Twin

-

امنیت بی سیم Wireless Security

-

EAP ، PEAP و LEAP EAP, PEAP, and LEAP

-

802.11x 802.11x

-

WiFi Security بهترین روش ها WiFi Security Best Practices

-

درگاه اسیر Captive Portal

-

فدراسیون RADIUS RADIUS Federation

-

راه اندازی محافظت شده از WiFi (WPS) WiFi Protected Setup (WPS)

-

بررسی ماژول Module Review

پیاده سازی زیرساخت های کلید عمومی Implementing Public Key Infrastructure

-

مقدمه Introduction

-

مقامات صدور گواهینامه و گواهینامه های دیجیتال Certificate Authorities and Digital Certificates

-

صدور گواهی Certificate Authority

-

CRL ها CRLs

-

OCSP OCSP

-

استانداردهای CSR و PKCS CSR and PKCS Standards

-

PKI PKI

-

کلید عمومی Public Key

-

کلید خصوصی Private Key

-

OID OID

-

CA در مقابل آفلاین Online vs. Offline CAs

-

منگنه کردن و پین کردن Stapling and Pinning

-

مدل های اعتماد Trust Models

-

کلید محافظت Key Escrow

-

انواع گواهینامه ها Types of Certificates

-

گواهینامه زنجیره ای Certification Chaining

-

قالب های گواهی Certificate Formats

جزییات دوره

1h 53m

62

Pluralsight (پلورال سایت)

(آخرین آپدیت)

81

4.2 از 5

دارد

دارد

دارد

https://donyad.com/d/aa19

Christopher Rees

Christopher Rees

کریس یک تکنسین حرفه ای اطلاعات ، مربی ، مدیر و یادگیرنده مادام العمر است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به ورزش های رزمی ، کار کردن ، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. وی طی 10 سال گذشته تعدادی دوره آموزشی صدور گواهینامه IT ایجاد کرده است و واقعاً از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و رشد شخصی لذت می برد.

![آموزش مبانی شبکه های عصبی [ویدئو] آموزش مبانی شبکه های عصبی [ویدئو]](https://donyad.com/course/getimg/bfbadac8-62c8-432b-92d1-ad3a820e1730.jpg)

نمایش نظرات