آموزش راهنمای جامع هک با دید وسیع و هک API از Uncle Rat - آخرین آپدیت

دانلود Uncle Rat's Ultimate Broad Scope And API Hacking guide

آموزش جامع باگ بانتی: دریچهای به دنیای وسیعتر باگها

این دوره برای چه کسانی مناسب است؟

- دانشجویانی که تجربه باگ بانتی در اپلیکیشنهای اصلی را دارند.

- دانشجویانی که میخواهند به دنیای باگ بانتی با دامنه وسیعتر (Broad Scope) وارد شوند.

- دانشجویانی که به دنبال یادگیری نحوه خودکارسازی فرآیند هک خود هستند.

- دانشجویانی که میخواهند ابزارهای جدیدی را برای تبدیل شدن به هکرهای موثرتر یاد بگیرند.

پیش نیازها:

- آشنایی اولیه با زبان برنامه نویسی پایتون

- آشنایی اولیه با مفاهیم هک

مقدمه

از آنجایی که بخش اول آموزش باگ بانتی ما تا حدودی ابتدایی و شامل 266 درس بود، این دوره را به چند بخش تقسیم کردهایم. بخش اول در 25/01 منتشر شده است، اما هدف ما انتشار هر چه سریعتر نسخه جدید است. ما از موارد قبلی استفاده مجدد خواهیم کرد، اما الهامبخشیهای جدید بسیاری نیز وجود دارد. سرفصلها به صورت "بخش - فصل" مستند میشوند و هر بخش باید استانداردهای کیفیت ما را برآورده کند. این بدان معناست که هر بخش باید دارای آزمون، پاورپوینت، مقاله و ویدئو باشد و در صورت امکان، آزمایشگاه (Lab) نیز به آن اضافه خواهد شد.

دستاوردهای این دوره

باگ بانتی بسیار محبوب است. من دانشجویان زیادی را میبینم که از بخش اول ما که بیشتر بر هک اپلیکیشنهای اصلی متمرکز است، بهره میبرند، اما در این بخش میخواهیم به دانشجویانی که قبلاً تجربه کمی کسب کردهاند، اما میخواهند ببینند چگونه میتوانند با هک با دامنه وسیعتر یا هک API، سطح خود را ارتقا دهند، خدمت کنیم. یک دوره کامل هک API در اینجا وجود ندارد، اما ما دانشجویان را با هک API آشنا میکنیم و حداقل آنچه را که نیاز دارند برای آنها فراهم میکنیم تا دیگر از مستندات API نترسند.

توضیحات دوره

مهارتهای باگ بانتی خود را با دوره پیشرفته ما که برای شکارچیان باتجربه که آماده گسترش دامنه خود هستند طراحی شده است، ارتقا دهید. در این دوره، شما از هک سنتی اپلیکیشن به یک رویکرد چند وجهی که شامل دامنه وسیع و هک API است، تغییر خواهید کرد. ما با دقت هر بخش را شامل آزمونها، ارائهها، مقالات، فیلمها و آزمایشگاههای عملی ساختهایم و یک تجربه یادگیری جامع را تضمین میکنیم.

اهداف یادگیری مورد نظر

- باگ بانتی با دامنه وسیع (Broad Scope Bug Bounties)

- خودکارسازی باگ بانتی (Bug bounty automation)

- هک API در باگ بانتی (Bug bounty API hacking)

- مجموعه ابزار گسترده برای هک (Expansive tool set for hacking)

- باگ بانتی با دامنه وسیع: دامنه خود را فراتر از اهداف مرسوم گسترش دهید. بر شمارش زیردامنهها، تکنیکهای OSINT، کشف محتوا و اسکن آسیبپذیری تسلط پیدا کنید تا فرصتهای پنهان را کشف کنید.

- تسلط بر خودکارسازی: گردش کار خود را با خودکارسازی ساده کنید. اسکریپتها را توسعه دهید و از هوش مصنوعی برای خودکارسازی کشف زیردامنهها، اسکن آسیبپذیری و زنجیرهسازی دادهها استفاده کنید، بهرهوری و دقت را افزایش دهید.

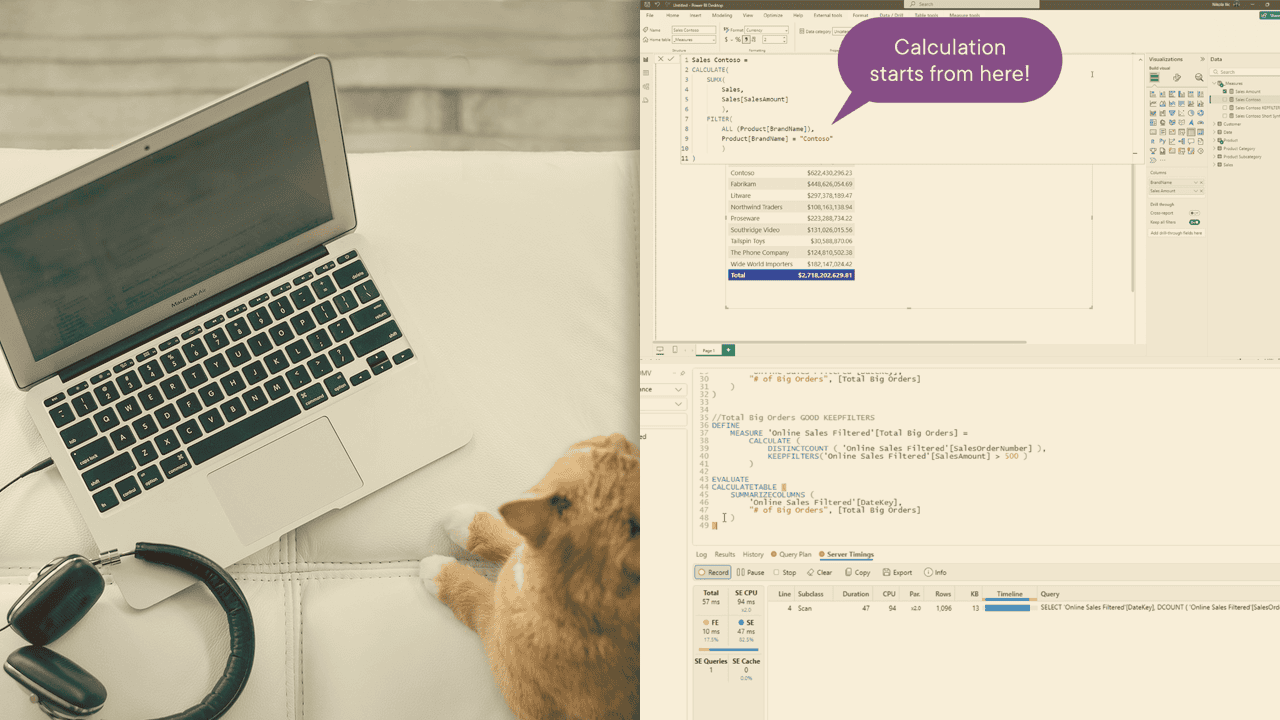

- مبانی هک API: با راهنماییهای عملی در مورد ابزارهایی مانند Postman، Curl، Wget، Burp Suite و ZAP، از پیچیدگی APIها بکاهید. OWASP API Top 10 را درک کنید و اعتماد به نفس لازم برای پیمایش در مستندات API را بدون ترس به دست آورید.

- ابزارها و تکنیکهای پیشرفته: زرادخانه هک خود را با مجموعههای ابزار گسترده، رویکردهای چند رشتهای و استراتژیهای رسیدگی به خطاها گسترش دهید تا در چشمانداز همیشه در حال تحول امنیت سایبری پیشرو باشید.

[002-B.1a] من کیستم؟ [002-B.1a] Who am i

-

[002-B.1a] من کیستم؟ - معرفی [002-B.1a] Who am i - Introduction

[002-B.1b] این دوره چیست؟ [002-B.1b] What is this course?

-

[002-B.1b] این دوره چیست؟ [002-B.1b] What is this course?

[002-B.1c] از اصول اولیه تا دامنه گسترده [002-B.1c] From basics to broad scope

-

[002-B.1c] از اصول اولیه تا دامنه گسترده [002-B.1c] From basics to broad scope

-

از اصول اولیه تا دامنه گسترده From basics to broad scope

[002-B.2a] شمارش زیردامنه [002-B.2a] Subdomain enumeration

-

[002-B.2a] شمارش زیردامنه - شناسایی دستی [002-B.2a] Subdomain enumeration - Manual recon

-

[002-B.2a] شمارش زیردامنه - شناسایی خودکار [002-B.2a] Subdomain enumeration - Automated recon

-

تسلط بر شمارش و شناسایی زیردامنه Subdomain Enumeration & Recon Mastery

[002-B.2b] مشاهده موارد فعال [002-B.2b] Seeing what is live

-

[002-B.2b] مشاهده موارد فعال [002-B.2b] Seeing what is live

-

بررسی زیردامنه و کاوش HTTP Subdomain Checking & HTTP Probing

[002-B.2c] اسکن آسیبپذیریها [002-B.2c] Scanning for vulnerabilities

-

[002-B.2c] اسکن آسیبپذیریها [002-B.2c] Scanning for vulnerabilities

[002-B.2d] پورت اسکن برای یافتن بیشتر [002-B.2d] Portscanning to find more

-

[002-B.2d] پورت اسکن برای یافتن بیشتر [002-B.2d] Portscanning to find more

[002-B.2e] اطلاعات منبع باز (OSINT) + دورکینگ [002-B.2e] OSINT + DORKING

-

[002-B.2e] اطلاعات منبع باز (OSINT) - ارائه کلی [002-B.2e] OSINT - General presentation

-

[002-B.2e] اطلاعات منبع باز (OSINT) - دورکینگ [002-B.2e] OSINT - DORKING

[002-B.2g] Waybackmachine [002-B.2g] Waybackmachine

-

[002-B.2g] Waybackmachine [002-B.2g] Waybackmachine

[002-B.2h] کشف محتوا [002-B.2h] Content discovery

-

[002-B.2h] کشف محتوا - what the fuzz [002-B.2h] Content discovery - what the fuzz

-

[002-B.2h] کشف محتوا - Burp suite content discovery is goated [002-B.2h] Content discovery - Burp suite content discovery is goated

-

[002-B.2h] کشف محتوا - ZAP the bugs ... but find em first with ZAP [002-B.2h] Content discovery - ZAP the bugs ... but find em first with ZAP

[002-B.2i] عبور سریع زیردامنه [002-B.2i] Subdomain flyover

-

[002-B.2i] عبور سریع زیردامنه [002-B.2i] Subdomain flyover

[002-B.2j] متدولوژی دامنه گسترده [002-B.2j] Broad Scope Methodology

-

[002-B.2j] متدولوژی دامنه گسترده - یک مرور کلی [002-B.2j] Broad Scope Methodology - An overview

-

[002-B.2j] متدولوژی دامنه گسترده - حملات اضافی [002-B.2j] Broad Scope Methodology - Additional attacks

[002-B.3a] یک اسکریپت MVP [002-B.3a] An MVP Script

-

[002-B.3a] یک اسکریپت MVP [002-B.3a] An MVP Script

[002-B.3b] مدیریت نتایج [002-B.3b] Handling the results

-

[002-B.3b] مدیریت نتایج [002-B.3b] Handling the results

[002-B.3c] اضافه کردن قابلیت [002-B.3c] Adding functionality

-

[002-B.3c] اضافه کردن قابلیت [002-B.3c] Adding functionality

[002-B.3d] ویژگی های اضافی [002-B.3d] Additional features

-

[002-B.3d] ویژگی های اضافی [002-B.3d] Additional features

[002-B.4a] API چیست؟ [002-B.4a] What is an API

-

CAPIE - فصل 1.1 - API چیست؟ - قسمت 1 CAPIE - Chapter 1.1 - What is an API - PT1

-

CAPIE - فصل 1.1 - API چیست؟ - قسمت 2 CAPIE - Chapter 1.1 - What is an API - PT2

-

CAPIE 1.1 - API چیست؟ CAPIE 1.1 - What is an API

-

CAPIE - فصل 1.2 SOAP در مقابل REST CAPIE - Chapter 1.2 SOAP VS REST

-

CAPIE 1.2 SOAP vs REST CAPIE 1.2 SOAP vs REST

-

CAPIE - فصل 1.3 - احراز هویت در مقابل مجوز - قسمت 1 CAPIE - Chapter 1.3 - Authentication vs Authorization - PT1

-

CAPIE - فصل 1.3 - احراز هویت در مقابل مجوز - قسمت 2 CAPIE - Chapter 1.3 - Authentication vs Authorization - PT2

-

فصل 1.3 - بررسی کد - احراز هویت - کلیدهای API Chapt 1.3 - Code review - Authentication - API keys

-

فصل 1.3 - بررسی کد - احراز هویت - Basic Auth Chapt 1.3 - Code review - Authentication - Basic Auth

-

فصل 1.3 - بررسی کد - احراز هویت - JWT Chapt 1.3 - Code review - Authentication - JWT

-

فصل 1.3 - بررسی کد - احراز هویت - oAuth 2.0 Chapt 1.3 - Code review - Authentication - oAuth 2.0

-

فصل 1.3 - بررسی کد - احراز هویت - oAuth 2.0(1) Chapt 1.3 - Code review - Authentication - oAuth 2.0(1)

-

CAPIE 1.3 - احراز هویت و مجوز API CAPIE 1.3 - API Authentication and authorization

-

CAPIE 1.4 - معماری API CAPIE 1.4 - API Architectures

-

CAPIE 1.4 - معماری API CAPIE 1.4 - API Architectures

-

CAPIE 1.5 - مستندات API CAPIE 1.5 - API documentation

-

CAPIE 1.5 - مستندات API CAPIE 1.5 - API documentation

[002-B.4b] ابزارهایی برای ارتباط با یک API [002-B.4b] Tools to talk to an API

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - هک API با Postman قسمت 1 [002-B.4b] Tools to talk to an API - API hacking with postman Part 1

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - هک API با Postman قسمت 2 [002-B.4b] Tools to talk to an API - API hacking with postman Part 2

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - هک API با Postman قسمت 3 [002-B.4b] Tools to talk to an API - API hacking with postman Part 3

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - هک API با Postman قسمت 4 [002-B.4b] Tools to talk to an API - API hacking with postman Part 4

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - Postman Demo [002-B.4b] Tools to talk to an API - Postman Demo

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - Postman Labs [002-B.4b] Tools to talk to an API - Postman Labs

-

[002-B.4b] ابزارهایی برای ارتباط با یک API - Postman Demo 2 - Tiredful API [002-B.4b] Tools to talk to an API - Postman Demo 2 - Tiredful API

[002-B.4c] 10 آسیب پذیری برتر OWASP API - 2019 [002-B.4c] The OWASP API top 10 - 2019

-

API1:2019 - مجوز سطح شی شکسته API1:2019 - Broken Object Level Authorization

-

API2:2019 - احراز هویت کاربر شکسته API2:2019 - Broken User Authentication

-

API3:2019 - قرار گرفتن بیش از حد داده API3:2019 - Excessive data exposure

-

API4:2019 - فقدان محدودیت نرخ API4:2019 - Lack of rate limiting

-

API5:2019 - مجوز سطح عملکرد شکسته API5:2019 - Broken Function Level Authorization

-

API6:2019 - تخصیص انبوه API6:2019 - Mass assignment

-

API7:2019 - پیکربندی های امنیتی اشتباه API7:2019 - Security misconfigurations

-

API8:2019 - تزریق API8:2019 - Injection

-

API9:2019 - مدیریت نامناسب دارایی API9:2019 - Improper asset management

-

API10:2019 - ثبت و نظارت ناکافی API10:2019 - Insufficient logging and monitoring

[002-B.4d] 10 آسیب پذیری برتر OWASP API - 2023 [002-B.4d] The OWASP API top 10 - 2023

-

معرفی شکارچیان به 10 آسیب پذیری برتر OWASP API - 2023 A Hunters' Introduction To The OWASP Top 10 - 2023 API

https://donyad.com/d/1f3d99

Wesley Thijs

Wesley Thijs

من XSS Rat هستم. من XSS Rat هستم ، یک هکر اخلاقی باتجربه که به معنای کیفیت است و معتقد است دانش یک عنصر سازنده است که همه ما می توانیم برای بزرگتر از گذشته استفاده کنیم. به عنوان یک تست نرم افزاری ، من یک مهارت منحصر به فرد دارم که در اطراف نقص منطقی و IDOR است که توسط شکارچیان دیگر زیاد دیده نشده است. این به من این مزیت را می دهد که نسخه های کمتری را پیدا می کنم و با انتخاب هدف صحیح و استفاده از استراتژی صحیح آزمون ، شانس خود را برای یافتن آسیب پذیری به حداکثر می رسانم.

نمایش نظرات