آموزش Bug Bounty Recon - آخرین آپدیت

دانلود Bug Bounty Recon

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

مروری بر Bug Bounty Scope Reviewing Bug Bounty Scope

-

درک محدوده باگ بونتی Understanding Bug Bounty Scope

-

بررسی اجزای قواعد تعهد و اسناد محدوده Reviewing the Components of the Rules of Engagement and Scope Documents

-

نسخه ی نمایشی: بررسی محدوده برنامه زنده Demo: Reviewing a Live Program Scope

-

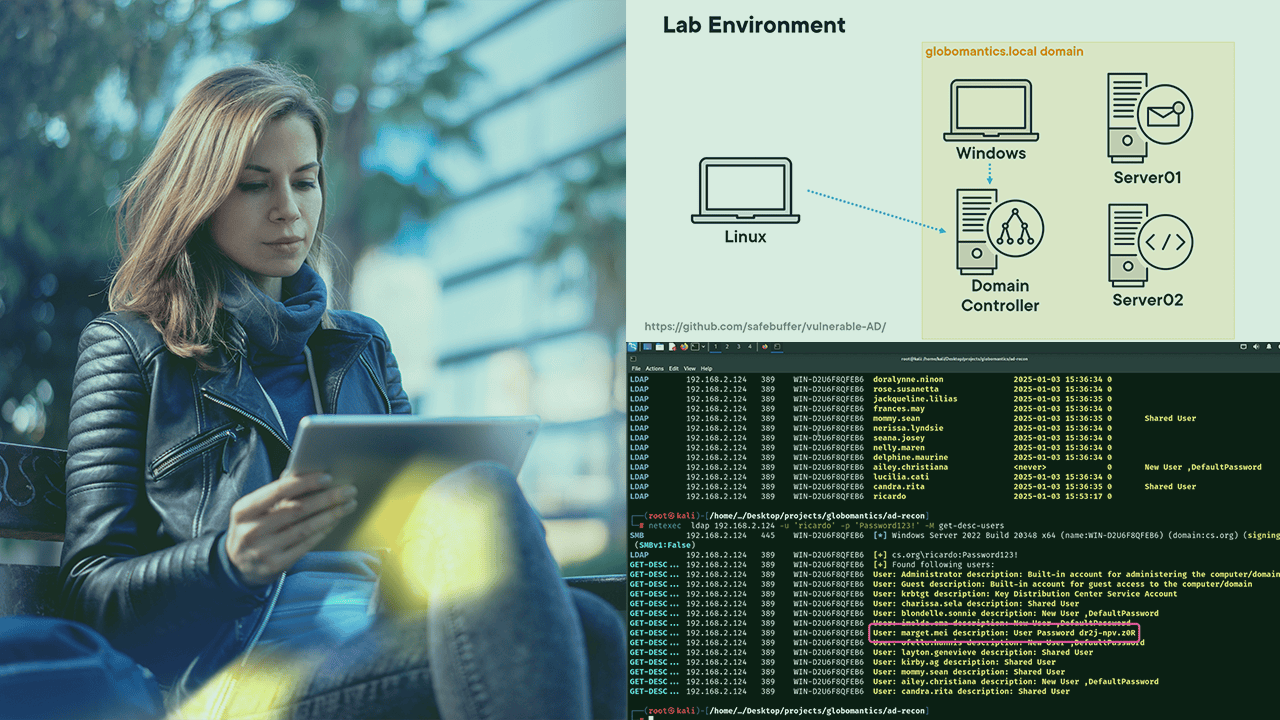

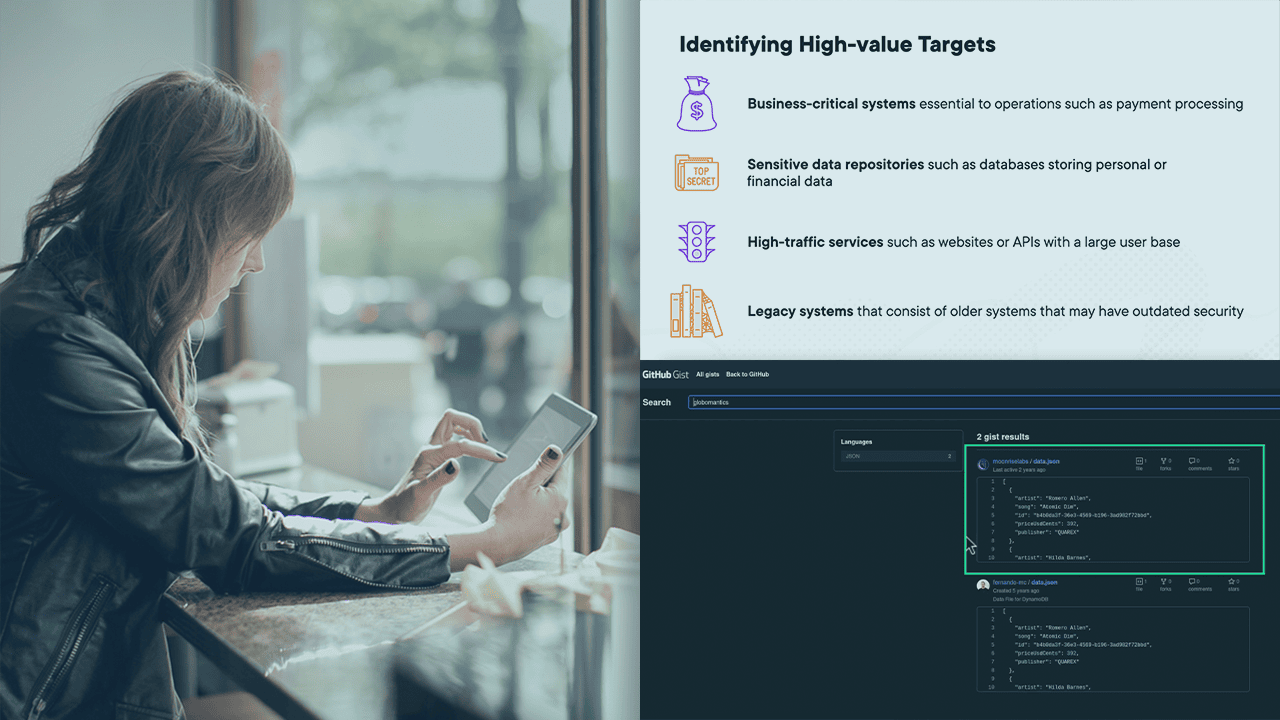

شناسایی اهداف با ارزش بالا Identifying High-value Targets

زیر دامنه و شمارش خدمات Subdomain and Service Enumeration

-

آشنایی با شمارش زیر دامنه Understanding Subdomain Enumeration

-

بهترین روش شمارش Enumeration Best Practice

-

شمارش خدمات با استفاده از Nmap Service Enumeration Using Nmap

-

آشنایی با شمارش خدمات Understanding Service Enumeration

-

کشف زیر دامنه با استفاده از ساب فایندر Subdomain Discovery Using Subfinder

بازبینی اولیه Initial Recon

-

تکنیک های شناسایی دستی Manual Reconnaissance Techniques

-

نسخه ی نمایشی: بازرسی صفحات وب برای دایرکتوری های پنهان و نقاط پایانی آشکار Demo: Inspecting Web Pages for Hidden Directories and Exposed Endpoints

-

بهترین روش ها برای بازیابی دستی Best Practices for Manual Recon

Spidering با OWASP ZAP و تکنیک های پیشرفته Recon Spidering with OWASP ZAP and Advanced Recon Techniques

-

عنکبوت کردن یک وب سایت Spidering a Website

-

نسخه ی نمایشی: Spidering و تکنیک های اضافی Recon Demo: Spidering and Additional Recon Techniques

آسیب پذیری های افشای اطلاعات Information Disclosure Vulnerabilities

-

کشف داده های حساس برای شناسایی آسیب پذیری ها یا یافتن نشت داده ها Uncovering Sensitive Data to Identify Vulnerabilities or Find Data Leaks

-

داده ها: بررسی مخازن داده های آنلاین برای اطلاعات حساس Data: Reviewing Online Data Repositories for Sensitive Information

-

مراحل بعدی Next Steps

https://donyad.com/d/7fbad3

Lee Allen

Lee Allen

لی بیش از 20 سال در صنعت امنیت کار کرده است. تجربه وی شامل ارائه خدمات امنیتی مختلف به چندین سازمان از جمله ارائه دهنده خدمات اینترنت ، تولید کننده رایانه ، یک شرکت دارویی جهانی ، یک دانشگاه دولتی و یک بانک بزرگ است که وی مسئول تیم تست نفوذ بود. لی چندین کتاب با موضوع آموزش مهارت های تست نفوذ منتشر کرده است و یک نویسنده فعال Pluralsight است که بیش از 10 دوره آموزش ویدیویی را با موضوعات مختلف امنیتی منتشر کرده است. اخیراً ، لی در درجه اول بر روی آزمایش امنیت تهاجمی در کوویل تمرکز کرده است.

نمایش نظرات