آموزش متخصص بررسی صحنه جرم سایبری شبکه دارای مدرک CNFE - آخرین آپدیت

دانلود Certified Network Forensics Examiner : CNFE

دوره آموزشی تخصصی امنیت سایبری و تحلیل رخدادها

پس از اتمام موفقیتآمیز این دوره، دانشجویان قادر خواهند بود:

- تحلیل دفاع سایبری

- پاسخ به رخدادهای امنیتی

- مدیریت امنیت سایبری

- تحلیل سیستمها

- ارزیابی و مدیریت آسیبپذیریها

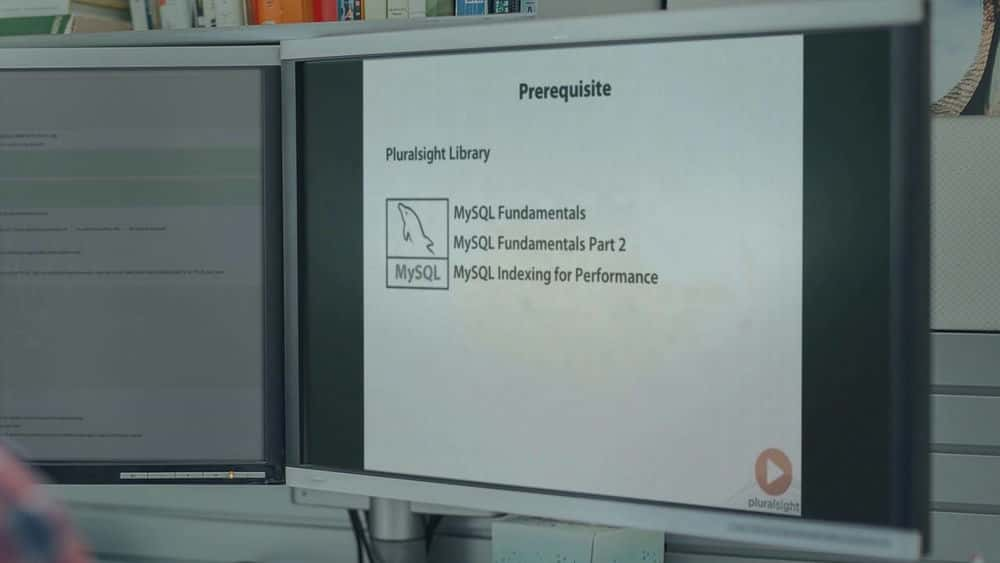

پیشنیازها:

- داشتن مدرک معتبر در زمینه پزشکی قانونی دیجیتال یا کامپیوتر، یا داشتن دانش معادل

- آشنایی با TCP/IP

این دوره در ابتدا فقط برای سازمان اطلاعات دولتی ایالات متحده طراحی شده بود. برنامه گواهینامه CNFE برای آمادهسازی دانشجویان برای تسلط بر استراتژیهای پیشرفته پزشکی قانونی شبکه از طریق استفاده از آزمایشگاههای متنباز در یک سایبر-رنج انحصاری طراحی شده است.

CNFE مهارتهای پزشکی قانونی دیجیتال و شبکه را با پیمایش در بیش از بیست ماژول موضوعی پزشکی قانونی شبکه به سطح بعدی میبرد.

CNFE از طریق شبیهسازیهای آزمایشگاهی خود، آموزشهای عملی را ارائه میدهد که موقعیتهای دنیای واقعی را تکرار میکند، از جمله بازرسی و بازیابی دادههای شبکه، نظارت فیزیکی، جمعآوری اطلاعات، تجزیه و تحلیل، حملات بیسیم و SNORT.

این دوره بر تمرکز و تجزیه و تحلیل مکانیزمهای نظارتی و دستگاههای شبکهسازی تمرکز دارد. همین حالا ثبت نام کنید!

این دوره در ابتدا فقط برای سازمان اطلاعات دولتی ایالات متحده طراحی شده بود. برنامه گواهینامه CNFE برای آمادهسازی دانشجویان برای تسلط بر استراتژیهای پیشرفته پزشکی قانونی شبکه از طریق استفاده از آزمایشگاههای متنباز در یک سایبر-رنج انحصاری طراحی شده است.

CNFE مهارتهای پزشکی قانونی دیجیتال و شبکه را با پیمایش در بیش از بیست ماژول موضوعی پزشکی قانونی شبکه به سطح بعدی میبرد.

CNFE از طریق شبیهسازیهای آزمایشگاهی خود، آموزشهای عملی را ارائه میدهد که موقعیتهای دنیای واقعی را تکرار میکند، از جمله بازرسی و بازیابی دادههای شبکه، نظارت فیزیکی، جمعآوری اطلاعات، تجزیه و تحلیل، حملات بیسیم و SNORT.

این دوره بر تمرکز و تجزیه و تحلیل مکانیزمهای نظارتی و دستگاههای شبکهسازی تمرکز دارد. همین حالا ثبت نام کنید!

Digital Evidence Concepts-مفاهیم شواهد دیجیتال Digital Evidence Concepts

-

Digital Evidence Concepts-مفاهیم شواهد دیجیتال Digital Evidence Concepts

-

Concepts in Digital Evidence-مفاهیم در شواهد دیجیتال Concepts in Digital Evidence

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Real Evidence-شواهد واقعی Real Evidence

-

Best Evidence-بهترین شواهد Best Evidence

-

Direct Evidence-شواهد مستقیم Direct Evidence

-

Circumstantial Evidence-شواهد غیرمستقیم Circumstantial Evidence

-

Hearsay-شهادت شفاهی Hearsay

-

Business Records-اسناد تجاری Business Records

-

Digital Evidence-شواهد دیجیتال Digital Evidence

-

Network-Based Digital Evidence-شواهد دیجیتال مبتنی بر شبکه Network-Based Digital Evidence

-

Section Summary-خلاصه بخش Section Summary

-

Section 1 Quiz-آزمون بخش 1 Section 1 Quiz

Network Evidence Challenges-چالشهای شواهد شبکه Network Evidence Challenges

-

Network Evidence Challenges-چالشهای شواهد شبکه Network Evidence Challenges

-

Challenges Relating to Network Evidence-چالشهای مربوط به شواهد شبکه Challenges Relating to Network Evidence

-

Overview-مروری کلی Overview

-

Acquisition-اکتساب Acquisition

-

Content-محتوا Content

-

Storage-ذخیره سازی Storage

-

Privacy-حریم خصوصی Privacy

-

Seizure-توقیف Seizure

-

Admissibility-قابلیت پذیرش Admissibility

-

Section Summary-خلاصه بخش Section Summary

-

Section 2 Quiz-آزمون بخش 2 Section 2 Quiz

Network Forensics Investigative Methodology-روششناسی تحقیقاتی جرم یابی شبکه Network Forensics Investigative Methodology

-

Network Forensics Investigative Methodology-روششناسی تحقیقاتی جرم یابی شبکه Network Forensics Investigative Methodology

-

Oscar Methodology-روششناسی اسکار Oscar Methodology

-

Overview-مروری کلی Overview

-

Obtain Information-به دست آوردن اطلاعات Obtain Information

-

Obtain Information-به دست آوردن اطلاعات Obtain Information

-

Strategize-استراتژی تعیین کردن Strategize

-

Strategize-استراتژی تعیین کردن Strategize

-

Collect Evidence-جمع آوری شواهد Collect Evidence

-

Collect Evidence-جمع آوری شواهد Collect Evidence

-

Collect Evidence-جمع آوری شواهد Collect Evidence

-

Collect Evidence-جمع آوری شواهد Collect Evidence

-

Analyze-تحلیل کردن Analyze

-

Analyze-تحلیل کردن Analyze

-

Analyze-تحلیل کردن Analyze

-

Analyze-تحلیل کردن Analyze

-

Analyze-تحلیل کردن Analyze

-

Analyze-تحلیل کردن Analyze

-

Report-گزارش Report

-

Section Summary-خلاصه بخش Section Summary

-

Section 3 Quiz-آزمون بخش 3 Section 3 Quiz

Network-Based Evidence-شواهد مبتنی بر شبکه Network-Based Evidence

-

Network-Based Evidence-شواهد مبتنی بر شبکه Network-Based Evidence

-

Sources of Network-Based Evidence-منابع شواهد مبتنی بر شبکه Sources of Network-Based Evidence

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Background-پیشینه Background

-

On the Wire-روی سیم On the Wire

-

In the Air-در هوا In the Air

-

Switches-سوئیچها Switches

-

Routers-روترها Routers

-

DHCP Servers-سرورهای DHCP DHCP Servers

-

Name Servers-سرورهای نام Name Servers

-

Authentication Servers-سرورهای احراز هویت Authentication Servers

-

Network Intrusion Detection/Prevention Systems-سیستمهای تشخیص/جلوگیری از نفوذ شبکه Network Intrusion Detection/Prevention Systems

-

Firewalls-دیوار آتش Firewalls

-

Web Proxies-پراکسیهای وب Web Proxies

-

Application Servers-سرورهای برنامه کاربردی Application Servers

-

Central Log Servers-سرورهای ثبت مرکزی Central Log Servers

-

A Quick Protocol Review-مرور سریع پروتکل A Quick Protocol Review

-

A Quick Protocol Review-مرور سریع پروتکل A Quick Protocol Review

-

Internet Protocol Suite Review-مرور مجموعه پروتکل اینترنت Internet Protocol Suite Review

-

IPv4 vs IPv6-IPv4 در مقابل IPv6 IPv4 vs IPv6

-

IPv4 vs IPv6-IPv4 در مقابل IPv6 IPv4 vs IPv6

-

TCP vs UDP-TCP در مقابل UDP TCP vs UDP

-

TCP vs UDP-TCP در مقابل UDP TCP vs UDP

-

Section Summary-خلاصه بخش Section Summary

-

Section 4 Quiz-آزمون بخش 4 Section 4 Quiz

Network Principles-اصول شبکه Network Principles

-

Network Principles-اصول شبکه Network Principles

-

Principles of Internetworking-اصول شبکه بندی اینترنت Principles of Internetworking

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

History-تاریخچه History

-

Functionality-کارکرد Functionality

-

Figure 5-1 The OSI Model-شکل 5-1 مدل OSI Figure 5-1 The OSI Model

-

Functionality-کارکرد Functionality

-

Functionality-کارکرد Functionality

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Figure 5-2 OSI Model Encapsulation-شکل 5-2 کپسوله سازی مدل OSI Figure 5-2 OSI Model Encapsulation

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Figure 5-3 OSI Model Peer Layer Logical Channels-شکل 5-3 کانالهای منطقی لایه همتا مدل OSI Figure 5-3 OSI Model Peer Layer Logical Channels

-

Encapsulation/De-encapsulation-کپسوله سازی/رفع کپسوله سازی Encapsulation/De-encapsulation

-

Figure 5-4 OSI Model Data Names-شکل 5-4 نام دادههای مدل OSI Figure 5-4 OSI Model Data Names

-

Section Summary-خلاصه بخش Section Summary

-

Section 5 Quiz-آزمون بخش 5 Section 5 Quiz

Internet Protocol Suite-مجموعه پروتکل اینترنت Internet Protocol Suite

-

Internet Protocol Suite-مجموعه پروتکل اینترنت Internet Protocol Suite

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

History of Internet Protocol Suite-تاریخچه مجموعه پروتکل اینترنت History of Internet Protocol Suite

-

Application Layer-لایه کاربرد Application Layer

-

Application Layer Examples-نمونههایی از لایه کاربرد Application Layer Examples

-

Transport Layer-لایه انتقال Transport Layer

-

Layer 4 Protocols-پروتکلهای لایه 4 Layer 4 Protocols

-

Internet Layer-لایه اینترنت Internet Layer

-

Network Access Layer-لایه دسترسی به شبکه Network Access Layer

-

Comparing the OSI Model and TCP/IP Model-مقایسه مدل OSI و مدل TCP/IP Comparing the OSI Model and TCP/IP Model

-

Similarities of the OSI and TCP/IP Models-مشابهتهای مدل OSI و مدل TCP/IP Similarities of the OSI and TCP/IP Models

-

Differences of the OSI and TCP/IP Models-تفاوتهای مدل OSI و مدل TCP/IP Differences of the OSI and TCP/IP Models

-

Internet Architecture-معماری اینترنت Internet Architecture

-

IPv4-IPv4 IPv4

-

IP Address as a 32-Bit Binary Number-آدرس IP به عنوان یک عدد باینری 32 بیتی IP Address as a 32-Bit Binary Number

-

Binary and Decimal Conversion-تبدیل باینری و دهدهی Binary and Decimal Conversion

-

IP Address Classes-کلاسهای آدرس IP IP Address Classes

-

IP Address Classes-کلاسهای آدرس IP IP Address Classes

-

IP Addresses as Decimal Numbers-آدرسهای IP به عنوان اعداد دهدهی IP Addresses as Decimal Numbers

-

Hosts for Classes of IP Addresses-هاستها برای کلاسهای آدرس IP Hosts for Classes of IP Addresses

-

IP Addresses as Decimal Numbers-آدرسهای IP به عنوان اعداد دهدهی IP Addresses as Decimal Numbers

-

Network IDs and Broadcast Addresses-شناسههای شبکه و آدرسهای پخش Network IDs and Broadcast Addresses

-

Private Addresses-آدرسهای خصوصی Private Addresses

-

Reserved Address Space-فضای آدرس رزرو شده Reserved Address Space

-

Basics of Subnetting-مبانی Subnetting Basics of Subnetting

-

Subnetworks-زیرشبکهها Subnetworks

-

Subnetworks-زیرشبکهها Subnetworks

-

Subnet Mask-ماسک زیرشبکه Subnet Mask

-

Subnet Mask-ماسک زیرشبکه Subnet Mask

-

IPv6-IPv6 IPv6

-

IPv4 versus IPv6-IPv4 در مقابل IPv6 IPv4 versus IPv6

-

Transmission Control Protocol-پروتکل کنترل انتقال Transmission Control Protocol

-

User Datagram Protocol-پروتکل دادهنگار کاربر User Datagram Protocol

-

ARP-ARP ARP

-

ARP Operation Within a Subnet-عملیات ARP در یک زیرشبکه ARP Operation Within a Subnet

-

ARP Process-فرآیند ARP ARP Process

-

Advanced ARP Concepts-مفاهیم پیشرفته ARP Advanced ARP Concepts

-

Default Gateway-دروازه پیشفرض Default Gateway

-

How ARP Sends Data to Remote Networks-چگونگی ارسال دادهها توسط ARP به شبکههای از راه دور How ARP Sends Data to Remote Networks

-

Proxy ARP-پراکسی ARP Proxy ARP

-

Section Summary-خلاصه بخش Section Summary

-

Section 6 Quiz-آزمون بخش 6 Section 6 Quiz

Physical Interception-رهگیری فیزیکی Physical Interception

-

Physical Interception-رهگیری فیزیکی Physical Interception

-

Overview-مروری کلی Overview

-

Goal-هدف Goal

-

Background-پیشینه Background

-

Pigeon Sniffing-استراق سمع کبوتر Pigeon Sniffing

-

Cables-کابلها Cables

-

Copper-مس Copper

-

Optical-نوری Optical

-

Radio Frequency-فرکانس رادیویی Radio Frequency

-

Information that Can Be Gained from Wi-Fi Traffic-اطلاعاتی که میتوان از ترافیک Wi-Fi به دست آورد Information that Can Be Gained from Wi-Fi Traffic

-

Inline Network Tap-تپ شبکه داخلی Inline Network Tap

-

Vampire Tap-تپ خون آشام Vampire Tap

-

Radio Frequency-فرکانس رادیویی Radio Frequency

-

Radio Frequency-فرکانس رادیویی Radio Frequency

-

Hubs-هابها Hubs

-

Switches-سوئیچها Switches

-

Obtaining Traffic from Switches-دریافت ترافیک از سوئیچها Obtaining Traffic from Switches

-

Sniffing on Switches-استراق سمع روی سوئیچها Sniffing on Switches

-

Section Summary-خلاصه بخش Section Summary

-

Section 7 Quiz-آزمون بخش 7 Section 7 Quiz

Traffic Acquisition Software-نرمافزار اکتساب ترافیک Traffic Acquisition Software

-

Traffic Acquisition Software-نرمافزار اکتساب ترافیک Traffic Acquisition Software

-

Agenda-دستور کار Agenda

-

Libpcap and WinPcap-Libpcap و WinPcap Libpcap and WinPcap

-

Background-پیشینه Background

-

Libpcap - Introduction-Libpcap - مقدمه Libpcap - Introduction

-

Installing Libpcap using the RPMs-نصب Libpcap با استفاده از RPM ها Installing Libpcap using the RPMs

-

Installing Libpcap using the RPMs-نصب Libpcap با استفاده از RPM ها Installing Libpcap using the RPMs

-

Installing Libpcap from the Source Files-نصب Libpcap از فایلهای منبع Installing Libpcap from the Source Files

-

Installing Libpcap from the Source Files (Configure)-نصب Libpcap از فایلهای منبع (Configure) Installing Libpcap from the Source Files (Configure)

-

Installing Libpcap from the Source Files (Make/Make Install))-نصب Libpcap از فایلهای منبع (Make/Make Install) Installing Libpcap from the Source Files (Make/Make Install))

-

WinPcap - Introduction-WinPcap - مقدمه WinPcap - Introduction

-

Installing WinPcap-نصب WinPcap Installing WinPcap

-

Section Summary-خلاصه بخش Section Summary

-

The Berkeley Packet Filter (BPF) Language-زبان فیلتر بسته برکلی (BPF) The Berkeley Packet Filter (BPF) Language

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

BPF Primitives-عناصر اصلی BPF BPF Primitives

-

Filtering Packets by Byte Value-فیلتر کردن بستهها بر اساس مقدار بایت Filtering Packets by Byte Value

-

Examples-مثالها Examples

-

Filtering Packets by Bit Value-فیلتر کردن بستهها بر اساس مقدار بیت Filtering Packets by Bit Value

-

Filtering Packets by Bit Value-فیلتر کردن بستهها بر اساس مقدار بیت Filtering Packets by Bit Value

-

Section Summary-خلاصه بخش Section Summary

-

Tcpdump-Tcpdump Tcpdump

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Basics-مبانی Basics

-

Basics-مبانی Basics

-

Installing tcpdump (Windows Installation)-نصب tcpdump (نصب ویندوز) Installing tcpdump (Windows Installation)

-

Installing tcpdump (Windows Installation)-نصب tcpdump (نصب ویندوز) Installing tcpdump (Windows Installation)

-

Installing tcpdump (Linux Installation)-نصب tcpdump (نصب لینوکس) Installing tcpdump (Linux Installation)

-

Installing tcpdump (Linux Installation)-نصب tcpdump (نصب لینوکس) Installing tcpdump (Linux Installation)

-

Installing tcpdump (Linux Installation)-نصب tcpdump (نصب لینوکس) Installing tcpdump (Linux Installation)

-

Filtering Packets with tcpdump-فیلتر کردن بستهها با tcpdump Filtering Packets with tcpdump

-

Filtering Packets with tcpdump-فیلتر کردن بستهها با tcpdump Filtering Packets with tcpdump

-

Section Summary-خلاصه بخش Section Summary

-

Wireshark-Wireshark Wireshark

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Installing Wireshark-نصب Wireshark Installing Wireshark

-

Installing Wireshark (Microsoft Windows Systems)-نصب Wireshark (سیستمهای مایکروسافت ویندوز) Installing Wireshark (Microsoft Windows Systems)

-

Installing Wireshark (Linux Systems)-نصب Wireshark (سیستمهای لینوکس) Installing Wireshark (Linux Systems)

-

Wireshark Protocol Analyzer-تجزیهگر پروتکل Wireshark Wireshark Protocol Analyzer

-

Section Summary-خلاصه بخش Section Summary

-

Tshark-Tshark Tshark

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Examples of tshark-مثالهایی از tshark Examples of tshark

-

Statistics-آمار Statistics

-

Examples-مثالها Examples

-

Section Summary-خلاصه بخش Section Summary

-

Section 8 Quiz-آزمون بخش 8 Section 8 Quiz

Live Acquisition-اکتساب زنده Live Acquisition

-

Live Acquisition-اکتساب زنده Live Acquisition

-

Agenda-دستور کار Agenda

-

Common Interfaces-رابطهای رایج Common Interfaces

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Console-کنسول Console

-

Secure Shell (SSH)-پوسته امن (SSH) Secure Shell (SSH)

-

Secure Copy (SCP) and SFTP-کپی امن (SCP) و SFTP Secure Copy (SCP) and SFTP

-

Telnet-Telnet Telnet

-

Simple Network Management Protocol (SNMP)-پروتکل مدیریت شبکه ساده (SNMP) Simple Network Management Protocol (SNMP)

-

Simple Network Management Protocol (SNMP)-پروتکل مدیریت شبکه ساده (SNMP) Simple Network Management Protocol (SNMP)

-

Web and Proprietary Interfaces-رابطهای وب و اختصاصی Web and Proprietary Interfaces

-

Section Summary-خلاصه بخش Section Summary

-

Inspection without Access-بازرسی بدون دسترسی Inspection without Access

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Port Scanning-اسکن پورت Port Scanning

-

Vulnerability Scanning-اسکن آسیبپذیری Vulnerability Scanning

-

Section Summary-خلاصه بخش Section Summary

-

Strategy-استراتژی Strategy

-

Overview-مروری کلی Overview

-

Refrain-خودداری کردن Refrain

-

Connect-متصل شدن Connect

-

Record the Time-ثبت زمان Record the Time

-

Collect Evidence-جمع آوری شواهد Collect Evidence

-

Record Investigative Activities-ثبت فعالیتهای تحقیقاتی Record Investigative Activities

-

Section Summary-خلاصه بخش Section Summary

-

Section 9 Quiz-آزمون بخش 9 Section 9 Quiz

Layer 2 Protocol-پروتکل لایه 2 Layer 2 Protocol

-

Layer 2 Protocol-پروتکل لایه 2 Layer 2 Protocol

-

The IEEE Layer 2 Protocol Series-سری پروتکل لایه 2 IEEE The IEEE Layer 2 Protocol Series

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Layer 2 Protocols-پروتکلهای لایه 2 Layer 2 Protocols

-

CSMA/CD-CSMA/CD CSMA/CD

-

CSMA/CD-CSMA/CD CSMA/CD

-

802.11 Protocol Suite: Frame Types-مجموعه پروتکل 802.11: انواع فریم 802.11 Protocol Suite: Frame Types

-

802.11 Protocol Suite: Frame Types (Management Frames)-مجموعه پروتکل 802.11: انواع فریم (فریمهای مدیریت) 802.11 Protocol Suite: Frame Types (Management Frames)

-

802.11 Protocol Suite: Frame Types (Management Frames)-مجموعه پروتکل 802.11: انواع فریم (فریمهای مدیریت) 802.11 Protocol Suite: Frame Types (Management Frames)

-

802.11 Protocol Suite: Frame Types (Control Frames)-مجموعه پروتکل 802.11: انواع فریم (فریمهای کنترل) 802.11 Protocol Suite: Frame Types (Control Frames)

-

802.11 Protocol Suite: Frame Types (Data Frames)-مجموعه پروتکل 802.11: انواع فریم (فریمهای داده) 802.11 Protocol Suite: Frame Types (Data Frames)

-

802.11 Protocol Suite: Frame Analysis-مجموعه پروتکل 802.11: تجزیه و تحلیل فریم 802.11 Protocol Suite: Frame Analysis

-

802.11 Protocol Suite: Network-Byte Order-مجموعه پروتکل 802.11: ترتیب بایت شبکه 802.11 Protocol Suite: Network-Byte Order

-

802.11 Protocol Suite: Endianness-مجموعه پروتکل 802.11: Endianness 802.11 Protocol Suite: Endianness

-

802.11 Protocol Suite: Network-Byte Order-مجموعه پروتکل 802.11: ترتیب بایت شبکه 802.11 Protocol Suite: Network-Byte Order

-

802.11 Protocol Suite: Wired Equivalent Privacy-مجموعه پروتکل 802.11: حریم خصوصی معادل سیمی 802.11 Protocol Suite: Wired Equivalent Privacy

-

802.11 Protocol Suite: Wired Equivalent Privacy-مجموعه پروتکل 802.11: حریم خصوصی معادل سیمی 802.11 Protocol Suite: Wired Equivalent Privacy

-

An 802.11 Packet Capture Displayed in Wireshark-نمایش یک بسته 802.11 ضبط شده در Wireshark An 802.11 Packet Capture Displayed in Wireshark

-

802.1X-802.1X 802.1X

-

Section Summary-خلاصه بخش Section Summary

-

Section 10 Quiz-آزمون بخش 10 Section 10 Quiz

Protocol Analysis-تحلیل پروتکل Protocol Analysis

-

Protocol Analysis-تحلیل پروتکل Protocol Analysis

-

Agenda-دستور کار Agenda

-

Protocol Analysis-تحلیل پروتکل Protocol Analysis

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Tools-ابزارها Tools

-

Tools-ابزارها Tools

-

Tools-ابزارها Tools

-

Techniques-تکنیکها Techniques

-

Section Summary-خلاصه بخش Section Summary

-

Packet Analysis-تحلیل بسته Packet Analysis

-

Agenda-دستور کار Agenda

-

'Fundamentals and Challenges-مبانی و چالشها 'Fundamentals and Challenges

-

Protocol Analysis-تحلیل پروتکل Protocol Analysis

-

Documentation-مستندسازی Documentation

-

Protocol Analysis Tools-ابزارهای تحلیل پروتکل Protocol Analysis Tools

-

Packet Details Markup Language and Packet Summary Markup Language-زبان نشانه گذاری جزئیات بسته و زبان نشانه گذاری خلاصه بسته Packet Details Markup Language and Packet Summary Markup Language

-

Packet Details Markup Language and Packet Summary Markup Language-زبان نشانه گذاری جزئیات بسته و زبان نشانه گذاری خلاصه بسته Packet Details Markup Language and Packet Summary Markup Language

-

Packet Details Markup Language and Packet Summary Markup Language-زبان نشانه گذاری جزئیات بسته و زبان نشانه گذاری خلاصه بسته Packet Details Markup Language and Packet Summary Markup Language

-

Wireshark-Wireshark Wireshark

-

Wireshark Display-نمایش Wireshark Wireshark Display

-

Tshark-Tshark Tshark

-

Tshark Display-نمایش Tshark Tshark Display

-

Protocol Analysis Techniques-تکنیکهای تحلیل پروتکل Protocol Analysis Techniques

-

Protocol Identification-شناسایی پروتکل Protocol Identification

-

Protocol Decoding-رمزگشایی پروتکل Protocol Decoding

-

Exporting Fields-صادرات فیلدها Exporting Fields

-

Defined-تعریف شده Defined

-

Packet Analysis Tools-ابزارهای تحلیل بسته Packet Analysis Tools

-

Wireshark and Tshark Display Filters-فیلترهای نمایش Wireshark و Tshark Wireshark and Tshark Display Filters

-

ngrep-ngrep ngrep

-

Hex Editors-ویرایشگرهای هگز Hex Editors

-

Packet Analysis Techniques-تکنیکهای تحلیل بسته Packet Analysis Techniques

-

Pattern Matching-تطبیق الگو Pattern Matching

-

Parsing Protocol Fields-تجزیه فیلدهای پروتکل Parsing Protocol Fields

-

Packet Filtering-فیلتر کردن بسته Packet Filtering

-

Section Summary-خلاصه بخش Section Summary

-

Flow Analysis-تحلیل جریان Flow Analysis

-

Agenda-دستور کار Agenda

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Defined-تعریف شده Defined

-

Tools-ابزارها Tools

-

Follow TCP Stream-دنبال کردن جریان TCP Follow TCP Stream

-

Tools-ابزارها Tools

-

Flow Analysis Techniques-تکنیکهای تحلیل جریان Flow Analysis Techniques

-

Lists Conversations and Flows-لیست مکالمات و جریانها Lists Conversations and Flows

-

List TCP Flows-لیست جریانهای TCP List TCP Flows

-

Export Flow-صادرات جریان Export Flow

-

Manual File and Data Carving-حکاکی دستی فایل و داده Manual File and Data Carving

-

Automatic File Carving-حکاکی خودکار فایل Automatic File Carving

-

Higher-Layer Traffic Analysis-تحلیل ترافیک لایه بالاتر Higher-Layer Traffic Analysis

-

HTTP-HTTP HTTP

-

DHCP-DHCP DHCP

-

SMTP-SMTP SMTP

-

DNS-DNS DNS

-

Higher-Layer Analysis Tools-ابزارهای تحلیل لایه بالاتر Higher-Layer Analysis Tools

-

Higher-Layer Analysis Tools-ابزارهای تحلیل لایه بالاتر Higher-Layer Analysis Tools

-

Section Summary-خلاصه بخش Section Summary

-

Section 11 Quiz-آزمون بخش 11 Section 11 Quiz

Wireless Access Points-نقاط دسترسی بیسیم Wireless Access Points

-

Wireless Access Points-نقاط دسترسی بیسیم Wireless Access Points

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Background-پیشینه Background

-

Background-پیشینه Background

-

Background-پیشینه Background

-

Background-پیشینه Background

-

Why Investigate WAPs?-چرا باید WAP ها را بررسی کرد؟ Why Investigate WAPs?

-

Types of WAPs-انواع WAP ها Types of WAPs

-

Types of WAPs-انواع WAP ها Types of WAPs

-

Types of WAPs-انواع WAP ها Types of WAPs

-

Volatile Data and Persistent Data-دادههای ناپایدار و دادههای ماندگار Volatile Data and Persistent Data

-

Section Summary-خلاصه بخش Section Summary

-

Section 12 Quiz-آزمون بخش 12 Section 12 Quiz

Wireless Traffic Capture and Analysis-ضبط و تحلیل ترافیک بیسیم Wireless Traffic Capture and Analysis

-

Wireless Traffic Capture and Analysis-ضبط و تحلیل ترافیک بیسیم Wireless Traffic Capture and Analysis

-

Overview-مروری کلی Overview

-

Spectrum Analysis-تحلیل طیف Spectrum Analysis

-

Spectrum Analysis-تحلیل طیف Spectrum Analysis

-

Spectrum Analysis-تحلیل طیف Spectrum Analysis

-

Wireless Passive Evidence Acquisition-اکتساب شواهد غیرفعال بیسیم Wireless Passive Evidence Acquisition

-

Wireless Passive Evidence Acquisition-اکتساب شواهد غیرفعال بیسیم Wireless Passive Evidence Acquisition

-

Wireless Passive Evidence Acquisition-اکتساب شواهد غیرفعال بیسیم Wireless Passive Evidence Acquisition

-

Analyzing 802.11 Efficiently-تجزیه و تحلیل کارآمد 802.11 Analyzing 802.11 Efficiently

-

Section Summary-خلاصه بخش Section Summary

-

Section 13 Quiz-آزمون بخش 13 Section 13 Quiz

NIDS/Snort-NIDS/Snort NIDS/Snort

-

NIDS/Snort-NIDS/Snort NIDS/Snort

-

Agenda-دستور کار Agenda

-

Investigating NIDS/NIPS and NIDS/NIPS Functionality-بررسی عملکرد NIDS/NIPS Investigating NIDS/NIPS and NIDS/NIPS Functionality

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Sniffing-استراق سمع Sniffing

-

Higher-Layer Protocols Awareness-آگاهی از پروتکلهای لایه بالاتر Higher-Layer Protocols Awareness

-

Alerting on Suspicious Bits-هشدار در مورد بیتهای مشکوک Alerting on Suspicious Bits

-

Section Summary-خلاصه بخش Section Summary

-

NIDS/NIPS Evidence Acquisition-اکتساب شواهد NIDS/NIPS NIDS/NIPS Evidence Acquisition

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Types of Evidence: Configuration-انواع شواهد: پیکربندی Types of Evidence: Configuration

-

Types of Evidence: Alert Data-انواع شواهد: دادههای هشدار Types of Evidence: Alert Data

-

Types of Evidence: Packet Header/Content Data-انواع شواهد: دادههای هدر/محتوای بسته Types of Evidence: Packet Header/Content Data

-

Types of Evidence: Activities Correlated Across Multiple Sensors-انواع شواهد: فعالیتهای مرتبط در سراسر حسگرهای متعدد Types of Evidence: Activities Correlated Across Multiple Sensors

-

NIDS/NIPS Interfaces-رابطهای NIDS/NIPS NIDS/NIPS Interfaces

-

Section Summary-خلاصه بخش Section Summary

-

Comprehensive Packet Logging-ثبت جامع بسته Comprehensive Packet Logging

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Background-پیشینه Background

-

Evidence-شواهد Evidence

-

Section Summary-خلاصه بخش Section Summary

-

Snort-Snort Snort

-

Overview-مروری کلی Overview

-

Background-پیشینه Background

-

Basic Architecture-معماری پایه Basic Architecture

-

Snort File Locations-محل فایلهای Snort Snort File Locations

-

Snort Rule Language-زبان قانون Snort Snort Rule Language

-

Snort Rules-قوانین Snort Snort Rules

-

Section Summary-خلاصه بخش Section Summary

-

Section 14 Quiz-آزمون بخش 14 Section 14 Quiz

Centralized Logging and Syslog-ثبت متمرکز و Syslog Centralized Logging and Syslog

-

Centralized Logging and Syslog-ثبت متمرکز و Syslog Centralized Logging and Syslog

-

Agenda-دستور کار Agenda

-

Sources of Logs-منابع لاگها Sources of Logs

-

Overview-مروری کلی Overview

-

Operating System Logs-لاگهای سیستم عامل Operating System Logs

-

Operating System Logs-لاگهای سیستم عامل Operating System Logs

-

Operating System Logs-لاگهای سیستم عامل Operating System Logs

-

Operating System Logs-لاگهای سیستم عامل Operating System Logs

-

Operating System Logs-لاگهای سیستم عامل Operating System Logs

-

Application Logs-لاگهای برنامه کاربردی Application Logs

-

Application Logs-لاگهای برنامه کاربردی Application Logs

-

Physical Device Logs-لاگهای دستگاه فیزیکی Physical Device Logs

-

دستگاههای شبکه Network Devices

-

خلاصه بخش Section Summary

-

معماری لاگ شبکه Network Log Architecture

-

مرور کلی Overview

-

سه نوع معماری لاگبرداری Three Types of Logging Architectures

-

سه نوع معماری لاگبرداری Three Types of Logging Architectures

-

سه نوع معماری لاگبرداری Three Types of Logging Architectures

-

لاگبرداری از راه دور: اشتباهات رایج و استراتژیها Remote Logging: Common Pitfalls and Strategies

-

لاگبرداری از راه دور: اشتباهات رایج و استراتژیها Remote Logging: Common Pitfalls and Strategies

-

لاگبرداری از راه دور: اشتباهات رایج و استراتژیها Remote Logging: Common Pitfalls and Strategies

-

لاگبرداری از راه دور: اشتباهات رایج و استراتژیها Remote Logging: Common Pitfalls and Strategies

-

ابزارهای جمعآوری و تحلیل لاگ Log Aggregation and Analysis Tools

-

ابزارهای جمعآوری و تحلیل لاگ Log Aggregation and Analysis Tools

-

خلاصه بخش Section Summary

-

جمعآوری و تحلیل شواهد Collecting and Analyzing Evidence

-

مرور کلی Overview

-

به دست آوردن اطلاعات Obtain Information

-

به دست آوردن اطلاعات Obtain Information

-

به دست آوردن اطلاعات Obtain Information

-

استراتژیچینی Strategize

-

استراتژیچینی Strategize

-

استراتژیچینی Strategize

-

استراتژیچینی Strategize

-

جمعآوری شواهد Collect Evidence

-

جمعآوری شواهد Collect Evidence

-

جمعآوری شواهد Collect Evidence

-

جمعآوری شواهد Collect Evidence

-

تحلیل Analyze

-

گزارش Report

-

خلاصه بخش Section Summary

-

آزمون بخش ۱۵ Section 15 Quiz

بررسی دستگاههای شبکه Investigating Network Devices

-

بررسی دستگاههای شبکه Investigating Network Devices

-

دستور کار Agenda

-

رسانههای ذخیرهسازی Storage Media

-

مرور کلی Overview

-

پیشزمینه Background

-

DRAM (حافظه تصادفی پویا) DRAM (Dynamic Random-Access Memory)

-

CAM (حافظه آدرسپذیر محتوا) CAM (Content-Addressable Memory)

-

NVRAM (حافظه تصادفی غیر فرار) NVRAM (Non-Volatile Random-Access Memory)

-

هارد درایو Hard Drive

-

ROM ROM

-

خلاصه بخش Section Summary

-

سوییچها Switches

-

مرور کلی Overview

-

پیشزمینه Background

-

جدولهای CAM (حافظه آدرسپذیر محتوا) CAM Tables (Content-Addressable Memory)

-

ARP ARP

-

انواع سوییچها Types of Switches

-

انواع سوییچها Types of Switches

-

شواهد سوییچ Switch Evidence

-

خلاصه بخش Section Summary

-

روترها Routers

-

مرور کلی Overview

-

پیشزمینه Background

-

انواع روترها Types of Routers

-

شواهد روتر Router Evidence

-

خلاصه بخش Section Summary

-

فایروالها Firewalls

-

مرور کلی Overview

-

پیشزمینه Background

-

انواع فایروالها Types of Firewalls

-

انواع فایروالها Types of Firewalls

-

شواهد فایروال Firewall Evidence

-

خلاصه بخش Section Summary

-

آزمون بخش ۱۶ Section 16 Quiz

پراکسیهای وب و رمزنگاری Web Proxies and Encryption

-

پراکسیهای وب و رمزنگاری Web Proxies and Encryption

-

دستور کار Agenda

-

عملکرد پراکسی وب Web Proxy Functionality

-

مرور کلی Overview

-

حملات WAP WAP Attacks

-

ذخیرهسازی موقت (Cache) Caching

-

فیلترینگ URI URI Filtering

-

فیلترینگ محتوا Content Filtering

-

خلاصه بخش Section Summary

-

شواهد پراکسی وب Web Proxy Evidence

-

مرور کلی Overview

-

پیشزمینه Background

-

انواع شواهد Types of Evidence

-

به دست آوردن شواهد Obtaining Evidence

-

خلاصه بخش Section Summary

-

تحلیل پراکسی وب Web Proxy Analysis

-

مرور کلی Overview

-

پیشزمینه Background

-

ابزارهای تحلیل لاگ Log Analysis Tools

-

ابزارهای تحلیل لاگ Log Analysis Tools

-

ابزارهای تحلیل لاگ Log Analysis Tools

-

ابزارهای تحلیل لاگ Log Analysis Tools

-

خلاصه بخش Section Summary

-

ترافیک وب رمزگذاری شده Encrypted Web Traffic

-

مرور کلی Overview

-

پیشزمینه Background

-

امنیت لایه انتقال (TLS) Transport Layer Security (TLS)

-

دسترسی به محتوای رمزگذاری شده Gaining Access to Encrypted Content

-

آزمون بخش ۱۷ Section 17 Quiz

تونلینگ شبکه Network Tunneling

-

تونلینگ شبکه Network Tunneling

-

تونلینگ برای عملکرد Tunneling for Functionality

-

مرور کلی Overview

-

ترانکینگ VLAN VLAN Trunking

-

لینک بین سوییچی (ISL) Inter-Switch Link (ISL)

-

کپسوله سازی مسیریابی عمومی (GRE) Generic Routing Encapsulation (GRE)

-

IPv4 روی IPv6 با Teredo IPv4 over IPv6 with Teredo

-

پیامدها برای محقق Implications for the Investigator

-

خلاصه بخش Section Summary

-

تونلینگ برای محرمانگی Tunneling for Confidentiality

-

مرور کلی Overview

-

پیشزمینه Background

-

امنیت پروتکل اینترنت (IPsec) Internet Protocol Security (IPsec)

-

TLS/SSL TLS/SSL

-

پیامدها برای محقق Implications for the Investigator

-

خلاصه بخش Section Summary

-

تونلینگ پنهان Covert Tunneling

-

مرور کلی Overview

-

استراتژیهای تونلینگ پنهان Covert Tunneling Strategies

-

شمارههای توالی TCP TCP Sequence Numbers

-

تونلهای DNS DNS Tunnels

-

پیامدها برای محقق Implications for the Investigator

-

آزمون بخش ۱۸ Section 18 Quiz

جرمشناسی بدافزار Malware Forensics

-

جرمشناسی بدافزار Malware Forensics

-

روندها در تکامل بدافزار Trends in Malware Evolution

-

مرور کلی Overview

-

پیشزمینه Background

-

باتنتها Botnets

-

رمزنگاری و ابهام Encryption and Obfuscation

-

سیستمهای فرماندهی و کنترل توزیع شده Distributed Command-and-Control Systems

-

بهروزرسانی خودکار Automatic Self-Updates

-

رفتار شبکهای دگرگونشونده Metamorphic Network Behavior

-

خلاصه بخش Section Summary

-

آزمون بخش ۱۹ Section 19 Quiz

بخش ۲۰: جرمشناسی شبکه و بررسی لاگها Section 20:Network Forensics and Investigating Logs

-

جرمشناسی شبکه و بررسی لاگها Network Forensics and Investigating Logs

-

دستور کار Agenda

-

اصطلاح کلیدی Key Term

-

جرمشناسی شبکه Network Forensics

-

تحلیل دادههای شبکه Analyzing Network Data

-

فرآیند نفوذ The Intrusion Process

-

جستجوی شواهد Looking for Evidence

-

جستجوی شواهد Looking for Evidence

-

جستجوی شواهد Looking for Evidence

-

جستجوی شواهد Looking for Evidence

-

بررسی جرمشناسی سرتاسری End-to-End Forensic Investigation

-

بررسی جرمشناسی سرتاسری End-to-End Forensic Investigation

-

بررسی جرمشناسی سرتاسری End-to-End Forensic Investigation

-

فایل لاگ به عنوان مدرک Log File as Evidence

-

قانونی بودن استفاده از لاگها Legality of Using Logs

-

قانونی بودن استفاده از لاگها Legality of Using Logs

-

قانونی بودن استفاده از لاگها Legality of Using Logs

-

قانونی بودن استفاده از لاگها Legality of Using Logs

-

بررسی رخدادهای نفوذ و امنیتی Examining Intrusion and Security Events

-

بررسی رخدادهای نفوذ و امنیتی Examining Intrusion and Security Events

-

تشخیص نفوذ Intrusion Detection

-

استفاده از چند لاگ به عنوان مدرک Using Multiple Logs as Evidence

-

نگهداری فایلهای لاگ معتبر IIS Maintaining Credible IIS Log Files

-

دقت فایل لاگ Log File Accuracy

-

لاگبرداری از همه چیز Logging Everything

-

لاگبرداری توسعه یافته در سرور IIS Extended Logging in IIS Server

-

لاگبرداری توسعه یافته در سرور IIS Extended Logging in IIS Server

-

لاگبرداری توسعه یافته در سرور IIS Extended Logging in IIS Server

-

زمانبندی Keeping Time

-

UTC (زمان هماهنگ جهانی) UTC (Coordinated Universal Time)

-

آزمون ۲۰: آزمون بخش ۲۰ Quiz 20:Section 20 Quiz

https://donyad.com/d/5066cf

Stone River eLearning

Stone River eLearning

500000+ دانش آموز مبارک Udemy در یادگیری الکترونیکی Stone River ، فناوری همه چیز ما است. اگر شما به IT ، برنامه نویسی ، توسعه یا طراحی علاقه مند هستید - ما این موارد را پوشش داده ایم. کاتالوگ عظیم دوره های ما را بررسی کنید و به بیش از 1،200،000،000 دانشجو که در حال حاضر دوره های آموزش الکترونیکی Stone River را می گذرانند بپیوندید. ما در حال حاضر 800+ دوره آموزش مختلف فن آوری در وب سایت Stone River eLearning خود ارائه می دهیم و هر ماه دوره های جدیدی را در مورد موضوعات داغ و پرطرفدار اضافه می کنیم. گزینه اشتراکی برای کسانی که علاقه واقعی به یادگیری دارند در دسترس است.

نمایش نظرات