آموزش تجزیه و تحلیل بدافزار: شناسایی فعالیت های مخرب - آخرین آپدیت

Malware Analysis: Malicious Activity Detection

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

شناسایی فایل های مخرب با یارا Detecting Malicious Files with Yara

-

معرفی دوره Course Introduction

-

ستون های تشخیص Pillars of Detection

-

شروع کار با یارا Getting Started with Yara

-

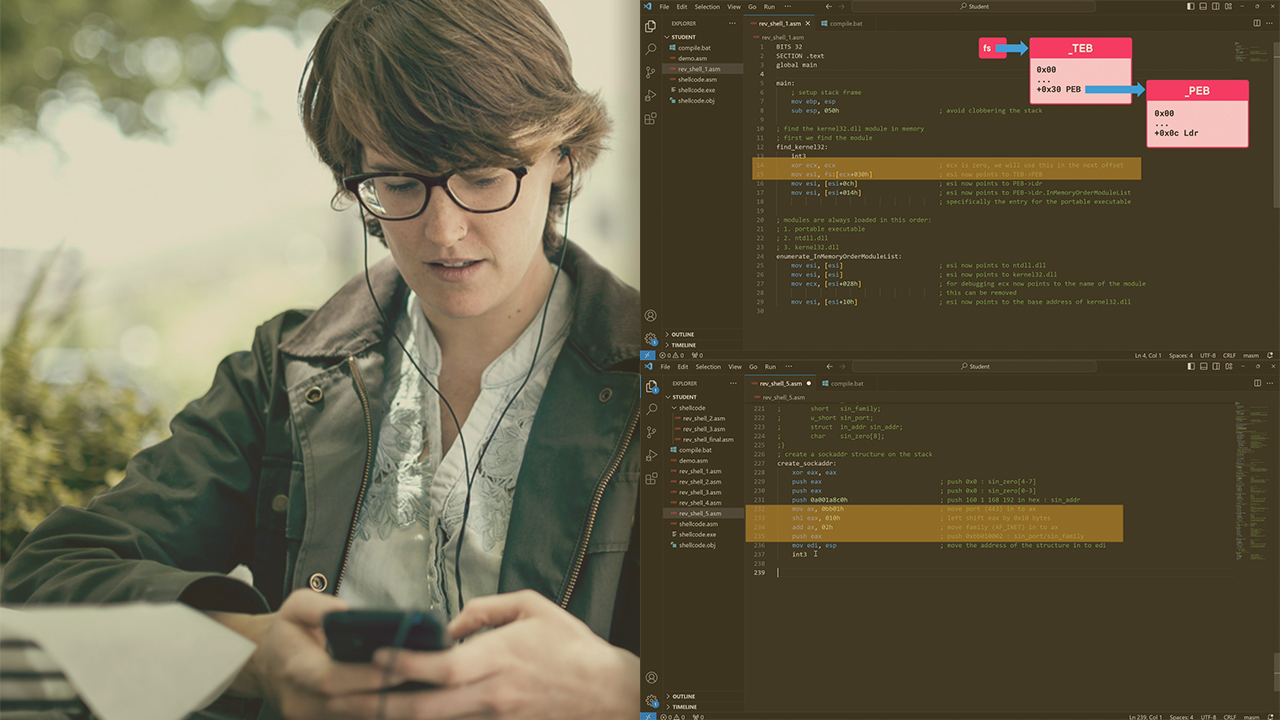

نسخه ی نمایشی: تشخیص بدافزار با رشته ها Demo: Detecting Malware with Strings

-

نسخه ی نمایشی: یک پرایمر در باینری های دات نت Demo: A Primer on .NET Binaries

-

نسخه ی نمایشی: تشخیص بدافزار از روی کد Demo: Detecting Malware from Code

-

نسخه ی نمایشی: تایید قوانین یارا Demo: Validating Yara Rules

ایجاد هشدارهای شبکه سفارشی با Suricata Creating Custom Network Alerts with Suricata

-

نظارت بر شبکه (امنیتی). Network (Security) Monitoring

-

هشدارهای شبکه با Suricata Network Alerts with Suricata

-

مطابقت محتوا Matching Content

-

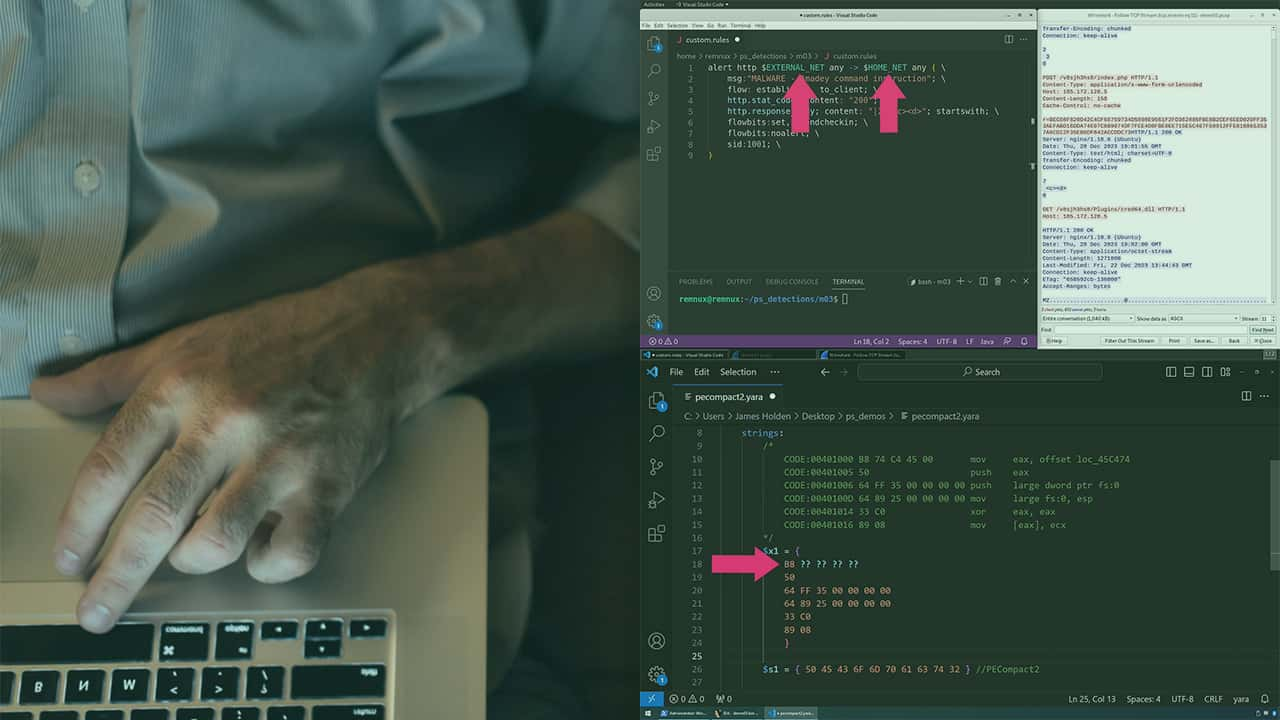

نسخه ی نمایشی: ایجاد قوانین سفارشی Suricata Demo: Creating Custom Suricata Rules

-

نسخه ی نمایشی: گسترش تشخیص های پایه Demo: Expanding Basic Detections

-

نسخه ی نمایشی: تشخیص ترافیک TLS Demo: Detecting TLS Traffic

کاوش تشخیص لاگ با سیگما Exploring Log Detection with Sigma

-

کار با سیگما Working with Sigma

-

مبانی سیگما Sigma Basics

-

نسخه ی نمایشی: شناسایی فعالیت دسترسی اولیه Demo: Detecting Initial Access Activity

-

نسخه ی نمایشی: قوانین پایداری Demo: Rules for Persistence

-

نسخه ی نمایشی: یافتن فعالیت باج افزار Demo: Finding Ransomware Activity

-

جمع بندی دوره Course Wrap-up

https://donyad.com/d/3c1884

Josh Stroschein

Josh Stroschein

دکتر جاش استروشچین استادیار دانشگاه ایالتی داکوتا است که در آن وی تجزیه و تحلیل بدافزار ، بهره برداری از نرم افزار ، مهندسی معکوس و تست نفوذ را آموزش می دهد. جاش همچنین به عنوان یک تحلیلگر بدافزار برای Bromium ، یک شرکت امنیتی نقطه پایان کار می کند و مدیر آموزش بنیاد امنیت اطلاعات باز (OISF) است. جاش سالها در توسعه دوره های مربوط به امنیت صرف کرده و علاقه زیادی به اشتراک گذاری این دانش با دیگران در سراسر جهان دارد. جاش به همراه همسرش جنیس و سه فرزند در داکوتای جنوبی زندگی می کند.

نمایش نظرات