آموزش پیاده سازی گام به گام ISO 27001:2022 با الگوها - آخرین آپدیت

ISO 27001:2022 Implementation Step by Step with Templates

رازهای اجرای موفقیت آمیز ISO 27001 را بدون شکستن بانک کشف کنید! دوره جامع ما برای ابهام زدایی از فرآیند و توانمندسازی شما برای ایجاد یک ISMS موثر بدون زحمت طراحی شده است. نیازی به متخصص بودن ندارید - ما شما را به صورت گام به گام راهنمایی می کنیم تا اطمینان حاصل کنیم که دانش لازم برای موفقیت را دارید. اگر به تازگی ISO 27001 را دریافت کرده اید، نگران نباشید. دوره توصیه شده ISO 27001 Foundation مقدمه ای محکم ارائه می دهد. از اطلاعات حساس سازمان خود محافظت کنید، از دارایی های ارزشمند محافظت کنید و اعتماد سهامداران را جلب کنید. با کنترل های پراکنده خداحافظی کنید و به یک استراتژی امنیتی منسجم سلام کنید. اکنون به ما بپیوندید و پتانسیل واقعی ISO 27001 را برای موفقیت امنیتی سازمان خود باز کنید!

ISO/IEC 27001 استانداردی به طور گسترده ای شناخته شده است که الزامات یک سیستم مدیریت امنیت اطلاعات (ISMS) را فراهم می کند، اگرچه بیش از دوازده استاندارد در خانواده ISO/IEC 27000 وجود دارد. استفاده از آنها سازمانها را از هر نوعی قادر میسازد تا امنیت داراییهایی مانند اطلاعات مالی، مالکیت معنوی، جزئیات کارمندان یا اطلاعاتی که توسط اشخاص ثالث به آنها سپرده شده است را مدیریت کنند.

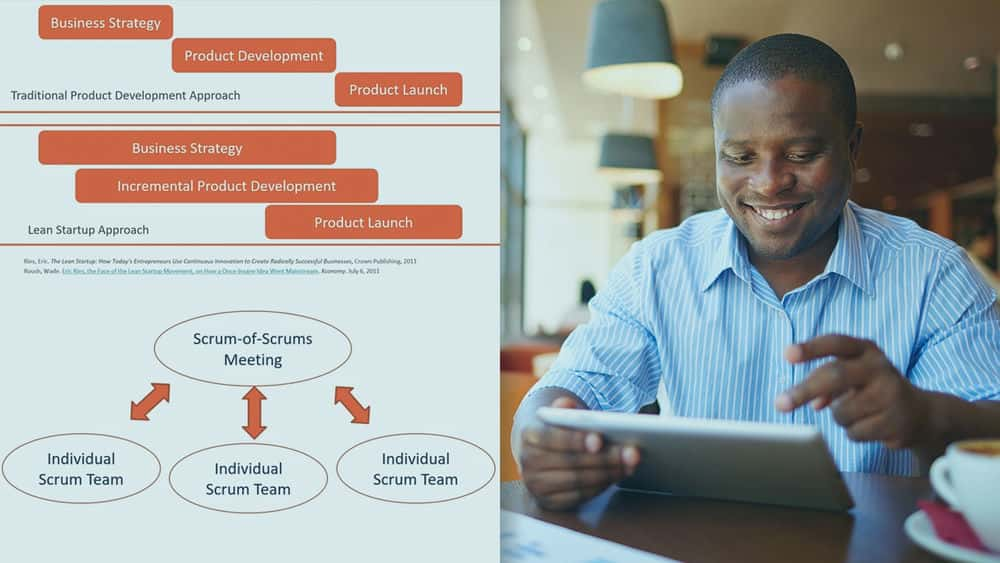

بیشتر سازمانها تعدادی کنترل امنیت اطلاعات دارند. با این حال، بدون سیستم مدیریت امنیت اطلاعات (ISMS)، کنترلها تا حدودی به هم ریخته و از هم گسیخته میشوند، که اغلب به عنوان راهحلهای نقطهای برای موقعیتهای خاص یا صرفاً به عنوان یک قرارداد اجرا میشوند. کنترلهای امنیتی در عملیات معمولاً جنبههای خاصی از فناوری اطلاعات (IT) یا امنیت دادهها را به طور خاص بررسی میکنند. به طور کلی دارایی های اطلاعاتی غیر فناوری اطلاعات (مانند کارهای اداری و دانش اختصاصی) کمتر محافظت می شود. علاوه بر این، برنامه ریزی تداوم کسب و کار و امنیت فیزیکی ممکن است کاملا مستقل از فناوری اطلاعات یا امنیت اطلاعات مدیریت شوند، در حالی که شیوه های منابع انسانی ممکن است اشاره کمی به نیاز به تعریف و تخصیص نقش ها و مسئولیت های امنیت اطلاعات در سراسر سازمان داشته باشد.

معرفی Introduction

معرفی Introduction

-

معرفی Introduction

-

معرفی Introduction

پشتیبانی مدیریت را دریافت کنید Obtain The Management Support

پشتیبانی مدیریت را دریافت کنید Obtain The Management Support

-

پشتیبانی مدیریت را دریافت کنید Obtain The Management Support

-

پشتیبانی مدیریت را دریافت کنید Obtain The Management Support

محدوده را تعریف کنید Define the Scope

محدوده را تعریف کنید Define the Scope

-

محدوده را تعریف کنید Define the Scope

-

محدوده را تعریف کنید Define the Scope

یک خط مشی امنیت اطلاعات بنویسید Write an Information Security Policy

یک خط مشی امنیت اطلاعات بنویسید Write an Information Security Policy

-

یک خط مشی امنیت اطلاعات بنویسید Write an Information Security Policy

-

یک خط مشی امنیت اطلاعات بنویسید Write an Information Security Policy

ارزیابی ریسک Risk Assessment

ارزیابی ریسک Risk Assessment

-

روش های ارزیابی ریسک Risk Assessment Methodologies

-

روش های ارزیابی ریسک Risk Assessment Methodologies

-

ارزیابی ریسک مبتنی بر دارایی های فناوری اطلاعات IT Assets Based Risk Assessement

-

ارزیابی ریسک مبتنی بر دارایی های فناوری اطلاعات IT Assets Based Risk Assessement

-

محاسبات ریسک Risk Calculations

-

محاسبات ریسک Risk Calculations

بیانیه کاربرد Statement of Applicability

بیانیه کاربرد Statement of Applicability

-

بیانیه کاربرد Statement of Applicability

-

بیانیه کاربرد Statement of Applicability

طرح درمان ریسک Risk Treatment Plan

طرح درمان ریسک Risk Treatment Plan

-

طرح درمان ریسک Risk Treatment Plan

-

طرح درمان ریسک Risk Treatment Plan

نظارت و اندازه گیری Monitoring and Measurement

-

نظارت و اندازه گیری Monitoring and Measurement

-

نظارت و اندازه گیری Monitoring and Measurement

نظارت و اندازه گیری Monitoring and Measurement

اجرای کنترل ها و رویه های اجباری Implement Controls and Mandatory Procedures

-

معرفی Introduction

-

معرفی Introduction

-

نقش ها و مسئولیت های امنیت اطلاعات Information Security Roles and Responsibilities

-

نقش ها و مسئولیت های امنیت اطلاعات Information Security Roles and Responsibilities

-

خط مشی استفاده قابل قبول Acceptable Use Policy

-

خط مشی استفاده قابل قبول Acceptable Use Policy

-

سیاست کنترل دسترسی Access Control Policy

-

سیاست کنترل دسترسی Access Control Policy

-

اصول مهندسی سیستم امن Secure System Engineering Principles

-

اصول مهندسی سیستم امن Secure System Engineering Principles

-

خط مشی امنیت اطلاعات برای ارتباط با تامین کننده Information Security Policy for Supplier Relationship

-

خط مشی امنیت اطلاعات برای ارتباط با تامین کننده Information Security Policy for Supplier Relationship

-

رویه مدیریت حادثه Incident Management Procedure

-

رویه مدیریت حادثه Incident Management Procedure

-

رویه تداوم کسب و کار Business Continuity Procedure

-

رویه تداوم کسب و کار Business Continuity Procedure

-

الزامات قانونی، مقرراتی و قراردادی Statutory, Regulatory and Contractual Requirements

-

الزامات قانونی، مقرراتی و قراردادی Statutory, Regulatory and Contractual Requirements

اجرای کنترل ها و رویه های اجباری Implement Controls and Mandatory Procedures

اجرای برنامه آموزش و آگاهی Implement Training and Awareness Program

-

اجرای برنامه آموزش و آگاهی Implement Training and Awareness Program

-

اجرای برنامه آموزش و آگاهی Implement Training and Awareness Program

اجرای برنامه آموزش و آگاهی Implement Training and Awareness Program

ISM را اجرا کنید Operate the ISM

-

ISM را اجرا کنید و ISMS را نظارت کنید Operate the ISM and Monitor the ISMS

-

ISM را اجرا کنید و ISMS را نظارت کنید Operate the ISM and Monitor the ISMS

ISM را اجرا کنید Operate the ISM

حسابرسی داخلی Internal Audit

-

حسابرسی داخلی Internal Audit

-

حسابرسی داخلی Internal Audit

حسابرسی داخلی Internal Audit

اقدامات اصلاحی و پیشگیرانه Corrective and Preventive Actions

اقدامات اصلاحی و پیشگیرانه Corrective and Preventive Actions

-

اقدامات اصلاحی و پیشگیرانه Corrective and Preventive Actions

-

اقدامات اصلاحی و پیشگیرانه Corrective and Preventive Actions

بررسی مدیریت Management Review

بررسی مدیریت Management Review

-

بررسی مدیریت Management Review

-

بررسی مدیریت Management Review

نتیجه Conclusion

نتیجه Conclusion

-

نتیجه Conclusion

-

نتیجه Conclusion

https://donyad.com/d/85f6d0

Dr Amar Massoud

Dr Amar Massoud

متخصص در آموزش های صدور گواهینامه IT

PhD در علوم کامپیوتر و مدیر فناوری اطلاعات با 30 سال تجربه فنی در زمینه های مختلف از جمله امنیت فناوری اطلاعات، مدیریت فناوری اطلاعات، مدیریت خدمات فناوری اطلاعات، توسعه نرم افزار، مدیریت پروژه، تجزیه و تحلیل تجاری و معماری نرم افزار. من دارای بسیاری از گواهینامههای IT مانند

ISO 27001 Auditor، ComptIA Security+، GSEC، CEH، CISM

ارزیابیکننده/مجری COBIT 5

گواهینامه TOGAF

متخصص ITIL، ناب IT

PMP، PMI-ACP، Prince2 Practicer، Praxis

PMI-PBA، CBAP

کمربند مشکی شش سیگما ناب ، ISO 9001

و بسیاری موارد دیگر.

نمایش نظرات