آموزش DevSecOps: افزودن ابزارهای تست امنیتی به خطوط لوله - آخرین آپدیت

DevSecOps: Adding Security Testing Tools to Pipelines

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

راه اندازی راه اندازی برای تست امنیت خودکار Initializing the Setup for Automated Security Testing

-

مقدمه ای بر افزودن ابزارهای تست امنیتی به خطوط لوله Introduction to Adding Security Testing Tools to Pipelines

-

نسخه ی نمایشی: راه اندازی یک آزمایشگاه آزمایشی GitLab Demo: Setting up a GitLab Demo Lab

-

نسخه ی نمایشی: اضافه کردن Juice Shop به GitLab Demo: Adding Juice Shop to GitLab

-

نسخه ی نمایشی: ایجاد خط لوله ساخت برای فروشگاه آب میوه Demo: Creating a Build Pipeline for Juice Shop

-

خلاصه ماژول Module Summary

کشف اسرار در کد Detecting Secrets in Code

-

مقدمه ای بر کشف اسرار در کد Introduction to Detecting Secrets in Code

-

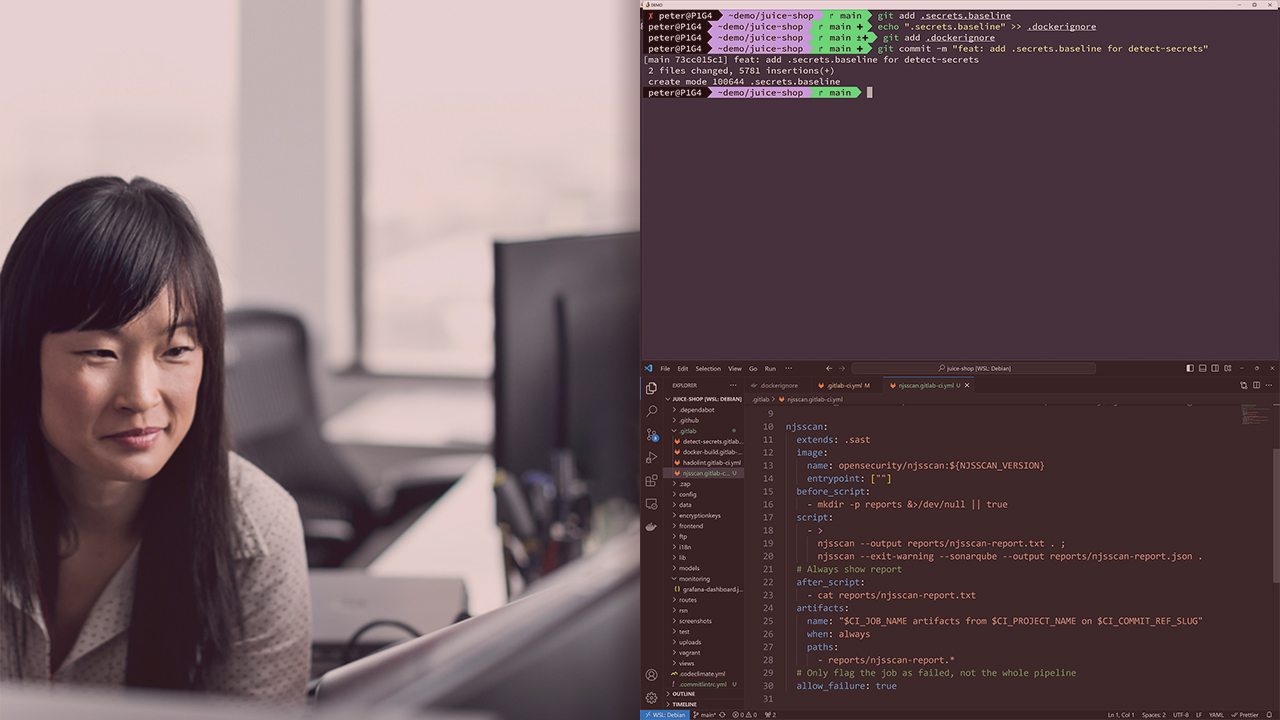

نسخه ی نمایشی: ایجاد خط پایه اسرار Demo: Creating a Secrets Baseline

-

نسخه ی نمایشی: افزودن Detect-secrets به Pipeline Demo: Adding Detect-secrets to Pipeline

-

خلاصه کشف اسرار در کد Summarizing Detecting Secrets in Code

انجام Dockerfile Linting با استفاده از Hadolint Performing Dockerfile Linting using Hadolint

-

مقدمه ای بر اجرای Dockerfile Linting با استفاده از Hadolint Introduction to Performing Dockerfile Linting Using Hadolint

-

نسخه ی نمایشی: اجرای Dockerfile Linting با استفاده از Hadolint Demo: Performing Dockerfile Linting Using Hadolint

-

خلاصه کردن اجرای Dockerfile Linting با استفاده از Hadolint Summarizing Performing Dockerfile Linting Using Hadolint

انجام تست امنیت برنامه استاتیک با استفاده از njsscan Performing Static Application Security Testing Using njsscan

-

مقدمه ای بر انجام تست امنیت برنامه استاتیک با استفاده از njsscan Introduction to Performing Static Application Security Testing Using njsscan

-

نسخه ی نمایشی: انجام تست امنیت برنامه استاتیک با استفاده از njsscan Demo: Performing Static Application Security Testing Using njsscan

-

خلاصه کردن انجام تست امنیت برنامه استاتیک با استفاده از njsscan Summarizing Performing Static Application Security Testing Using njsscan

انجام تست امنیت برنامه استاتیک با استفاده از SonarQube Performing Static Application Security Testing Using SonarQube

-

مقدمه ای بر انجام تست امنیت برنامه استاتیک با استفاده از SonarQube Introduction to Performing Static Application Security Testing Using SonarQube

-

نسخه ی نمایشی: نصب و پیکربندی SonarQube Demo: Installing and Configuring SonarQube

-

نسخه ی نمایشی: افزودن SonarQube به Pipeline Demo: Adding SonarQube to Pipeline

-

خلاصه کردن انجام تست امنیت برنامه استاتیک با استفاده از SonarQube Summarizing Performing Static Application Security Testing Using SonarQube

انجام تجزیه و تحلیل ترکیب نرم افزار با استفاده از OWASP Dependency-Check Performing Software Composition Analysis Using OWASP Dependency-Check

-

مقدمه ای بر انجام تجزیه و تحلیل ترکیب نرم افزار با استفاده از وابستگی-چک Introduction to Performing Software Composition Analysis Using Dependency-Check

-

نسخه ی نمایشی: افزودن Dependency-Check به Pipeline Demo: Adding Dependency-Check to Pipeline

-

خلاصه کردن انجام تجزیه و تحلیل ترکیب نرم افزار با استفاده از وابستگی-چک Summarizing Performing Software Composition Analysis Using Dependency-Check

شناسایی آسیبپذیریها در کتابخانههای شخص ثالث با استفاده از نرمافزار Bill of Materials و OWASP Dependency-Track Detecting Vulnerabilities in Third-party Libraries Using Software Bill of Materials and OWASP Dependency-Track

-

مقدمه ای بر Dependency-Track Introduction to Dependency-Track

-

نسخه ی نمایشی: نصب و پیکربندی Dependency-Track Demo: Installing and Configuring Dependency-Track

-

نسخه ی نمایشی: افزودن Dependency-Track به Pipeline Demo: Adding Dependency-Track to Pipeline

-

خلاصه ماژول Module Summary

تشخیص آسیب پذیری در تصاویر با استفاده از Trivy Detecting Vulnerabilities in Images Using Trivy

-

مقدمه ای بر تشخیص آسیب پذیری در تصاویر Introduction to Detecting Vulnerabilities in Images

-

نسخه ی نمایشی: اضافه کردن Trivy به Pipeline Demo: Adding Trivy to Pipeline

-

جمع بندی تشخیص آسیب پذیری ها در تصاویر Summarizing Detecting Vulnerabilities in Images

انجام تست امنیت برنامه پویا با استفاده از OWASP ZAP Performing Dynamic Application Security Testing Using OWASP ZAP

-

مقدمه ای بر تست امنیت برنامه های پویا Introduction to Dynamic Application Security Testing

-

نسخه ی نمایشی: افزودن ZAP به Pipeline Demo: Adding ZAP to Pipeline

-

خلاصه تست امنیت برنامه های کاربردی پویا Summarizing Dynamic Application Security Testing

انجام تست امنیت برنامه پویا با استفاده از نیکتو Performing Dynamic Application Security Testing Using Nikto

-

آشنایی با نیکتو Introduction to Nikto

-

نسخه ی نمایشی: افزودن نیکتو به Pipeline Demo: Adding Nikto to Pipeline

-

جمع بندی نیکتو Summarizing Nikto

انجام تست امنیت کامل خودکار در خط لوله Performing Full Automated Security Testing in a Pipeline

-

مقدمه ای بر قابلیت همکاری Introduction to Interoperability

-

نسخه ی نمایشی: قرار دادن همه چیز در کنار هم Demo: Putting It All Together

-

خلاصه ماژول و دوره Module and Course Summary

https://donyad.com/d/332ecc

Peter Mosmans

Peter Mosmans

پیتر در دهه نود به عنوان مهندس نرم افزار کار در برنامه های بانکی اینترنتی برای موسسات مالی مختلف اروپا را آغاز کرد. پس از توسعه ، او به سمت دفاع و طراحی سیستم ها و شبکه ها برای وب سایت های با دسترسی بالا رفت. از سال 2004 وی تخصص خود را در زمینه شکستن آغاز کرد: برنامه های وب پیچیده و غنی از ویژگی. در حال حاضر او یک تیم جهانی از آزمایشگران نفوذ بسیار ماهر را به عنوان پنترستر سرب هدایت می کند. او با چندین ابزار تست نفوذ منبع باز همکاری می کند ، و یک چنگال OpenSSL فوق العاده را نگهداری می کند. او دوست دارد در کنفرانس ها و جلسات امنیتی بین المللی ، مانند OWASP ، BSides ، OSDC و NullCon صحبت کند - که واقعاً با یک جنگجوی جاده ای دائمی ترکیب می شود. خانه 127.0.0.1 است.

نمایش نظرات