آموزش هکر اخلاقی معتبر (CEH) - آخرین آپدیت

دانلود Certified Ethical Hacker (CEH)

مقدمه Introduction

-

هکر اخلاقی معتبر (CEH): مقدمه Certified Ethical Hacker (CEH): Introduction

1. مقدمه ای بر هک اخلاقی 1. Introduction to Ethical Hacking

-

درک کنترل امنیت اطلاعات Understanding information security controls

-

آزمایشگاه هک کردن خود را با آزمایشگاه های Websploit ایجاد کنید Building your own hacking lab with WebSploit Labs

-

برنامه ریزی و ارزیابی ارزیابی آزمایش نفوذ Planning and scoping a penetration testing assessment

-

درک قوانین و استانداردهای امنیتی Understanding security laws and standards

-

معرفی امنیت اطلاعات و امنیت سایبری Introducing information security and cybersecurity

-

اهداف یادگیری Learning objectives

-

درک مفاهیم زنجیره ای کشتار سایبر و هک کردن Understanding the cyber kill chain and hacking concepts

-

بررسی روشهای هک اخلاقی Surveying ethical hacking methodologies

-

ماژول 1: امنیت اطلاعات ، امنیت سایبری و بررسی اجمالی هک اخلاقی Module 1: Information security, cybersecurity, and ethical hacking overview introduction

2. ردپای و شناسایی 2. Footprinting and Reconnaissance

-

اجرای ردپای شبکه Executing network footprinting

-

درک جمع آوری اطلاعات و شناسایی آسیب پذیری Understanding information gathering and vulnerability identification

-

اهداف یادگیری Learning objectives

-

شناسایی Cloud در مقابل دارایی های خود میزبان Identifying cloud vs. self-hosted assets

-

استفاده از مهندسی اجتماعی برای ردپای Applying social engineering for footprinting

-

سوءاستفاده از سایتهای شبکه های اجتماعی برای ردپای Exploiting social networking sites for footprinting

-

معرفی Shodan ، Maltego ، Amass ، Recon-NG و سایر ابزارهای Recon Introducing Shodan, Maltego, Amass, Recon-ng, and other recon tools

-

ماژول 2: تکنیک های شناسایی معرفی Module 2: Reconnaissance techniques introduction

-

بررسی روشهای ردپای Exploring footprinting methodologies

-

اجرای ردپای DNS Implementing DNS footprinting

-

با استفاده از WHOIS برای ردپای Using whois for footprinting

-

بررسی زباله های رمز عبور ، ابرداده پرونده و مخازن منبع عمومی کد Surveying password dumps, file metadata, and public source-code repositories

-

خدمات وب ردیابی Footprinting web services

-

استفاده از موتورهای جستجو برای ردپای Utilizing search engines for footprinting

-

معرفی تکنیک های اطلاعات منبع باز (OSINT) Introducing open source intelligence (OSINT) techniques

3. شبکه های اسکن 3. Scanning Networks

-

اسکن فراتر از شناسه و فایروال Scanning beyond IDS and firewall

-

درک کشف میزبان Understanding host discovery

-

بررسی مفاهیم اسکن شبکه Surveying network scanning concepts

-

انجام OS Discovery: Banner Grabing و Fortpringing OS Performing OS discovery: Banner grabbing and OS fingerprinting

-

اجرای وب سایت و برنامه وب برنامه وب Performing website and web application reconnaissance

-

ساخت بسته هایی با SCAPY برای انجام شناسایی Crafting packets with Scapy to perform reconnaissance

-

ایجاد نمودارهای شبکه Creating network diagrams

-

اهداف یادگیری Learning objectives

-

کشف دارایی های ابری Discovering cloud assets

-

بهره برداری از ابزارهای اسکن Exploiting scanning tools

4. شمارش 4. Enumeration

-

اهداف یادگیری Learning objectives

-

انجام تکنیک های اضافی شمارش Conducting additional enumeration techniques

-

معرفی تکنیک های شمارش Introducing enumeration techniques

-

انجام شمارش NetBios Performing NetBIOS enumeration

-

انجام شمارش LDAP Performing LDAP enumeration

-

اقدامات متقابل شمارش اقدامات Surveying enumeration countermeasures

-

انجام شمارش NTP و NFS Performing NTP and NFS enumeration

-

انجام شمارش SMTP و DNS Performing SMTP and DNS enumeration

-

انجام شمارش SNMP Performing SNMP enumeration

5. تجزیه و تحلیل آسیب پذیری 5. Vulnerability Analysis

-

تولید گزارش های ارزیابی آسیب پذیری Generating vulnerability assessment reports

-

استفاده از ابزارهای ارزیابی آسیب پذیری Utilizing vulnerability assessment tools

-

ماژول 3: مراحل هک کردن سیستم و تکنیک های حمله مقدمه Module 3: System hacking phases and attack techniques introduction

-

اهداف یادگیری Learning objectives

-

طبقه بندی و ارزیابی انواع آسیب پذیری Classifying and assessing vulnerability types

-

درک مفاهیم ارزیابی آسیب پذیری Understanding vulnerability assessment concepts

6 هک کردن سیستم 6. System Hacking

-

امتیازات تشدید کننده Escalating privileges

-

درک مفاهیم هک کردن سیستم Understanding system hacking concepts

-

اجرای برنامه ها Executing applications

-

سوء استفاده از آسیب پذیری های شناخته شده و صفر Exploiting known and zero-day vulnerabilities

-

حفظ دسترسی ، فرماندهی و کنترل و اکتشافی Maintaining access, command and control, and exfiltration

-

مقدمه ای بر حرکت جانبی و تبعید Introduction to lateral movement and exfiltration

-

ترک رمزهای عبور Cracking passwords

-

دسترسی به سیستم Gaining system access

-

اهداف یادگیری Learning objectives

-

مخفی کردن پرونده ها Hiding files

-

درک پاکسازی پس از تعامل Understanding post-engagement cleanup

-

انجام حملات در مسیر Performing on-path attacks

-

سیاهههای مربوط به پاکسازی Clearing logs

7. تهدیدهای بدافزار 7. Malware Threats

-

درک مفاهیم بدافزار Understanding malware concepts

-

اجرای اقدامات متضاد بدافزار Implementing malware countermeasures

-

درک مفاهیم تروجان Grasping trojan concepts

-

اهداف یادگیری Learning objectives

-

تجزیه و تحلیل بدافزار Analyzing malware

-

بررسی بدافزار بی نظیر و زندگی در تکنیک های زمین Examining fileless malware and living off the land techniques

-

درک مفاهیم مناسب Comprehending APT concepts

-

بررسی مفاهیم ویروس و کرم Exploring virus and worm concepts

8. خرخر کردن 8. Sniffing

-

ماژول 4: مقدمه هک شبکه و پیرامون Module 4: Network and perimeter hacking introduction

-

انجام حملات DHCP Conducting DHCP attacks

-

بررسی ابزارهای خرخر کردن Surveying sniffing tools

-

انجام مسمومیت با ARP Performing ARP poisoning

-

انجام حملات کلاهبرداری Performing spoofing attacks

-

اهداف یادگیری Learning objectives

-

انجام مسمومیت DNS Performing DNS poisoning

-

انجام حملات مک Performing MAC attacks

-

کاوش در مورد اقدامات متقابل و تکنیک های تشخیص Exploring sniffing countermeasures and detection techniques

-

معرفی مفاهیم خرخر Introducing sniffing concepts

9 مهندسی اجتماعی 9. Social Engineering

-

درک سرقت هویت Understanding identity theft

-

معرفی مفاهیم و تکنیک های مهندسی اجتماعی Introducing social engineering concepts and techniques

-

اهداف یادگیری Learning objectives

-

درک اقدامات متقابل مهندسی اجتماعی Understanding social engineering countermeasures

-

درک تهدید خودی Understanding the insider threat

-

جعل هویت در سایت های شبکه های اجتماعی Impersonation on social networking sites

10. انکار سرویس 10. Denial-of-Service

-

معرفی مفاهیم DOS/DDOS و تکنیک های حمله Introducing DoS/DDoS concepts and attack techniques

-

اهداف یادگیری Learning objectives

-

تعریف آنچه Botnets هستند Defining what botnets are

-

درک اقدامات متقابل DOS/DDOS و ابزارهای محافظت Understanding DoS/DDoS countermeasures and protection tools

-

ابزارهای حمله DOS/DDOS Surveying DoS/DDoS attack tools

-

بررسی مطالعات موردی DDOS Exploring DDoS case studies

11. 11. Session Hijacking

-

درک ربودن جلسه سطح شبکه Understanding network level session hijacking

-

درک جلسه در مورد اقدامات متقابل Understanding session hijacking countermeasures

-

معرفی مفاهیم فاجعه بار Introducing session hijacking concepts

-

اهداف یادگیری Learning objectives

-

جلسه بررسی ابزارهای فاجعه بار Surveying session hijacking tools

-

انجام کار سطح برنامه ربوده شدن Performing application level session hijacking

12. 12. Evading IDS, Firewalls, and Honeypots

-

تشخیص لانه ها و ماسه های ماسه Detecting honeypots and sandboxes

-

درک شناسه ها و اقدامات متقابل فرار فایروال Understanding IDS and firewall evasion countermeasures

-

بررسی شناسه ها و ابزارهای فرار فایروال Surveying IDS and firewall evading tools

-

کاوش در IDS ، IPS ، فایروال و راه حل های Honeypot Exploring IDS, IPS, firewall, and honeypot solutions

-

معرفی IDS ، IPS ، فایروال و مفاهیم Honeypot Introducing IDS, IPS, firewall, and honeypot concepts

-

فرار از شناسه ها و فایروال ها Evading IDS and firewalls

-

اهداف یادگیری Learning objectives

13. هک کردن سرورهای وب 13. Hacking Web Servers

-

اهداف یادگیری Learning objectives

-

معرفی مفاهیم سرور وب Introducing web server concepts

-

درک مدیریت پچ Understanding patch management

-

بررسی روشهای حمله سرور وب Surveying web server attack methodologies

-

درک اقدامات متقابل سرور وب Understanding web server countermeasures

-

کاوش در حملات سرور وب Exploring web server attacks

-

ماژول 5: مقدمه هک کردن برنامه وب Module 5: Web application hacking introduction

14. برنامه های وب هک کردن 14. Hacking Web Applications

-

سوءاستفاده از طرح های مجوز و دسترسی به نقص های کنترل Exploiting authorization schemes and access controls flaws

-

سوء استفاده از برنامه نویسی متقابل سایت (XSS) و تقاضای جعل جعل سایت (CSRF) Exploiting cross-site scripting (XSS) and cross-site request forgery (CSRF) vulnerabilities

-

حمله به مکانیسم های احراز هویت Attacking authentication mechanisms

-

حمله به اتصال به پایگاه داده و مشتریان برنامه وب Attacking database connectivity and web app clients

-

اهداف یادگیری Learning objectives

-

سوءاستفاده از سرریز بافر و ایجاد بار بارهای Exploiting buffer overflows and creating payloads

-

کاوش در OWASP Top 10 برای برنامه های وب Exploring the OWASP Top 10 for web applications

-

تضمین امنیت برنامه وب Ensuring web app security

-

درک آسیب پذیری های جعل درخواست سرور (SSRF) Understanding server-side request forgery (SSRF) vulnerabilities

-

حمله به خدمات وب ، بهره برداری از API های وب ، وب سایت ها و پوسته های وب Attacking web services, exploiting web APIs, webhooks, and web shells

-

تجزیه و تحلیل برنامه های وب و دور زدن کنترل های سمت مشتری Analyzing web applications and bypassing client-side controls

-

درک مفاهیم برنامه وب و شناسایی تهدیدات برنامه وب Understanding web app concepts and identifying web app threats

-

مکانیسم های مدیریت جلسه حمله Attacking session management mechanisms

-

حمله به نقص های منطق برنامه و محیط های مشترک Attacking application logic flaws and shared environments

-

استفاده از روشهای هک کردن برنامه وب و زیرساخت های وب ردیابی Applying web app hacking methodologies and footprinting web infrastructure

تزریق SQL 15 15. SQL Injection

-

بررسی روشهای تزریق SQL Exploring the SQL injection methodologies

-

کاوش در ابزارهای تزریق SQL Exploring SQL injection tools

-

معرفی مفاهیم تزریق SQL Introducing SQL injection concepts

-

درک انواع تزریق SQL Understanding the types of SQL injection

-

درک اقدامات ضد تزریق SQL Understanding SQL injection countermeasures

-

اهداف یادگیری Learning objectives

-

کاوش در تکنیک های فرار از تزریق SQL Exploring SQL injection evasion techniques

16. هک کردن شبکه های بی سیم 16. Hacking Wireless Networks

-

بلوتوث هک کردن Hacking Bluetooth

-

کاوش در ابزارهای امنیتی بی سیم Exploring wireless security tools

-

ماژول 6: بی سیم ، موبایل ، IoT و OT Hacking معرفی Module 6: Wireless, mobile, IoT, and OT hacking introduction

-

اهداف یادگیری Learning objectives

-

بررسی تهدیدهای بی سیم Exploring wireless threats

-

درک رمزگذاری بی سیم Understanding wireless encryption

-

درک روشهای هک بی سیم Understanding wireless hacking methodologies

-

معرفی اندازه گیری ضد بی سیم Introducing wireless countermeasure

-

معرفی مفاهیم بی سیم Introducing wireless concepts

-

بررسی ابزارهای هک بی سیم Surveying wireless hacking tools

17. هک کردن سیستم عامل های تلفن همراه 17. Hacking Mobile Platforms

-

هک کردن سیستم عامل Android Hacking Android OS

-

اهداف یادگیری Learning objectives

-

هک کردن iOS Hacking iOS

-

درک بردارهای حمله به سکوی تلفن همراه Understanding mobile platform attack vectors

-

بررسی دستورالعمل ها و ابزارهای امنیتی موبایل Surveying mobile security guidelines and tools

-

درک مدیریت دستگاه تلفن همراه Understanding mobile device management

18. IoT و هک کردن 18. IoT and OT Hacking

-

بررسی روشهای هک کردن IoT و ابزارهای هک IoT Surveying IoT hacking methodologies and IoT hacking tools

-

اهداف یادگیری Learning objectives

-

اجرای اقدامات ضد حمله OT Implementing OT attack countermeasures

-

اجرای اقدامات ضد حمله IoT Implementing IoT attack countermeasures

-

معرفی مفاهیم و حملات OT ، ICS و SCADA Introducing OT, ICS, and SCADA concepts and attacks

-

درک مفاهیم IoT Understanding IoT concepts

19 محاسبات ابری 19. Cloud Computing

-

با استفاده از محاسبات بدون سرور Leveraging serverless computing

-

انجام هک ابری Conducting cloud hacking

-

درک مفاهیم محاسبات ابری Understanding cloud computing concepts

-

کاوش در فن آوری کانتینر و Kubernetes Exploring container technology and Kubernetes

-

شناسایی تهدیدهای محاسباتی ابری Identifying cloud computing threats

-

تضمین امنیت ابر Ensuring cloud security

-

اهداف یادگیری Learning objectives

-

تأمین کد ، برنامه ها و خطوط لوله DevSecops Securing code, applications, and building DevSecOps pipelines

-

بررسی مدیریت پچ در ابر Surveying patch management in the cloud

-

معرفی devsecops Introducing DevSecOps

-

ماژول 7: محاسبات ابری و مقدمه رمزنگاری Module 7: Cloud computing and cryptography introduction

20. رمزنگاری 20. Cryptography

-

درک زیرساخت های کلیدی عمومی (PKI) Understanding public key infrastructure (PKI)

-

معرفی رمزنگاری و رمزنگاری Introducing cryptography and cryptanalysis

-

بررسی اجرای IPSEC و پیاده سازی های مدرن VPN Surveying IPsec implementations and modern VPN implementations

-

معرفی مقامات گواهی (CAS) و ثبت نام گواهینامه Introducing certificate authorities (CAs) and certificate enrollment

-

درک رمزگذاری دیسک Understanding disk encryption

-

توصیف الگوریتم های هیدی Describing hashing algorithms

-

اهداف یادگیری Learning objectives

-

درک رمزگذاری ایمیل Understanding email encryption

-

بررسی اجرای SSL و TLS Surveying SSL and TLS implementations

-

درک الگوریتم های رمزگذاری متفاوت و رمزنگاری پس از کوارتوم Understanding the different encryption algorithms and post-quantum cryptography

21. مقدمه ای بر تهدیدهای هوش مصنوعی و امنیت LLM 21. Introduction to AI Threats and LLM Security

-

درک اهمیت LLM ها در چشم انداز AI Understanding the significance of LLMs in the AI landscape

-

ماژول 8: تضمین مقدمه AI مولد Module 8: Securing generative AI introduction

-

کاوش در منابع این دوره: مخازن GitHub و دیگران Exploring the resources for this course: GitHub repositories and others

-

اهداف یادگیری Learning objectives

-

درک 10 خطرات برتر OWASP برای LLMS Understanding the OWASP Top 10 risks for LLMs

-

درک طبقه بندی nist و اصطلاحات حملات و کاهش Understanding the NIST taxonomy and terminology of attacks and mitigations

-

معرفی نسل تقویت شده بازیابی (RAG) Introducing retrieval augmented generation (RAG)

-

بررسی چارچوب ATLAS MITER ™ (چشم انداز تهدید مخالف برای سیستم های اطلاعاتی مصنوعی) Exploring the MITRE ATLAS™ (Adversarial Threat Landscape for Artificial-Intelligence Systems) framework

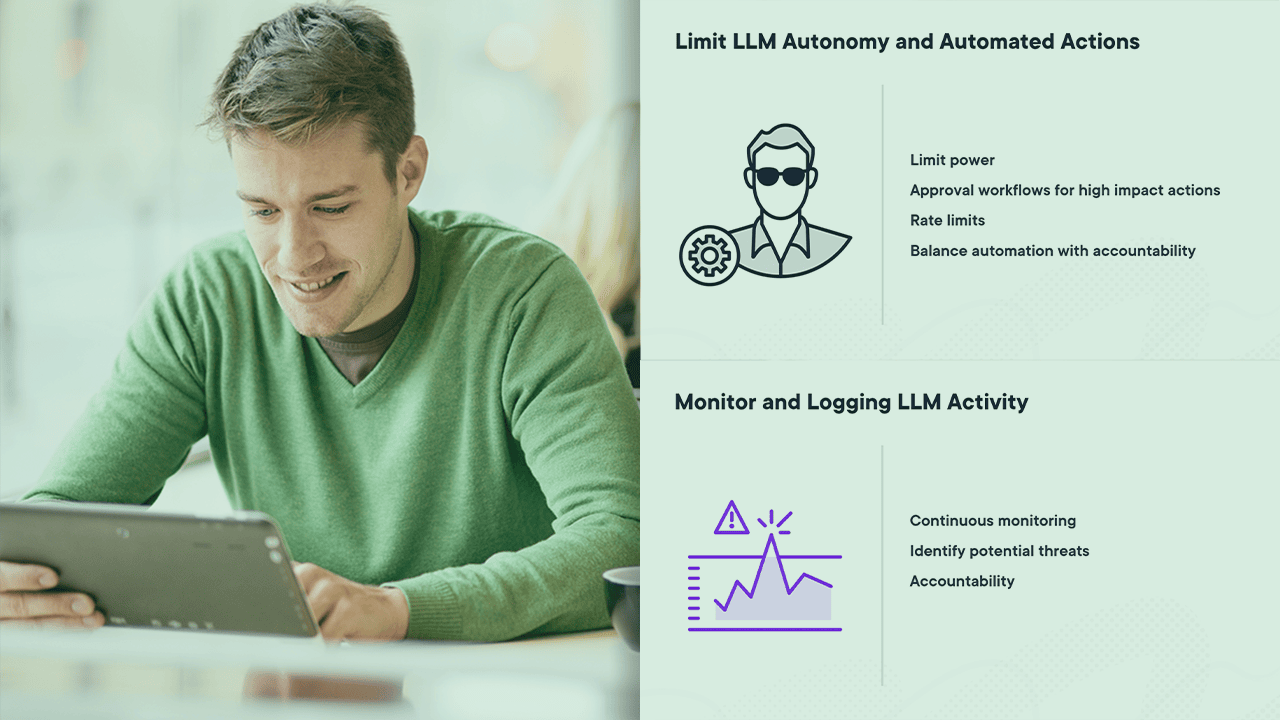

22. درک سریع کارآیی ناامن تزریق سریع 22. Understanding Prompt Injection Insecure Output Handling

-

اجرای کنترل امتیاز در دسترسی LLM به سیستم های عقب Enforcing privilege control on LLM access to back-end systems

-

بررسی حملات تزریق سریع در زندگی واقعی Exploring real-life prompt injection attacks

-

درک حملات رسیدگی به خروجی ناامن Understanding insecure output handling attacks

-

با استفاده از chatML برای تماس های API OpenAI برای نشان دادن منبع ورودی سریع به LLM Using ChatML for OpenAI API calls to indicate to the LLM the source of prompt input

-

تعریف حملات تزریق سریع Defining prompt injection attacks

-

بهترین روشهای مربوط به نشانه های API برای افزونه ها ، دسترسی به داده ها و مجوزهای سطح عملکرد Best practices around API tokens for plugins, data access, and function-level permissions

-

با استفاده از ASV های OWASP برای محافظت در برابر رسیدگی به خروجی ناامن Using the OWASP ASVS to protect against insecure output handling

-

اهداف یادگیری Learning objectives

23. آموزش مسمومیت با داده ها ، انکار مدل آسیب پذیری های زنجیره تأمین خدمات 23. Training Data Poisoning, Model Denial of Service Supply Chain Vulnerabilities

-

درک حملات مسمومیت با داده ها Understanding training data poisoning attacks

-

بهترین روش ها هنگام استفاده از مدل های منبع باز از بغل کردن صورت و منابع دیگر Best practices when using open-source models from Hugging Face and other sources

-

امنیت آمازون ، ساژیمر ، خدمات مایکروسافت لاجورد و سایر محیط ها Securing Amazon Bedrock, SageMaker, Microsoft Azure AI services, and other environments

-

کاوش در مدل انکار حملات خدماتی Exploring model denial of service attacks

-

اهداف یادگیری Learning objectives

-

درک خطرات زنجیره تأمین AI و ML Understanding the risks of the AI and ML supply chain

24. افشای اطلاعات حساس ، طراحی پلاگین ناامن و آژانس بیش از حد 24. Sensitive Information Disclosure, Insecure Plugin Design, and Excessive Agency

-

اهداف یادگیری Learning objectives

-

درک افشای اطلاعات حساس Understanding sensitive information disclosure

-

بهره برداری از طراحی پلاگین ناامن Exploiting insecure plugin design

-

اجتناب از نمایندگی بیش از حد Avoiding excessive agency

25 25. Overreliance, Model Theft, and Red Teaming AI Models

-

درک تیمی قرمز از مدل های AI Understanding red teaming of AI models

-

درک اعتماد به نفس Understanding overreliance

-

اهداف یادگیری Learning objectives

-

بررسی حملات سرقت مدل Exploring model theft attacks

26. محافظت از اجرای تولید تقویت شده (RAG) 26. Protecting Retrieval Augmented Generation (RAG) Implementations

-

ایمن سازی مدلهای جاسازی Securing embedding models

-

نظارت و پاسخ حادثه Monitoring and incident response

-

ایمن سازی بانکهای اطلاعاتی بردار Securing vector databases

-

اهداف یادگیری Learning objectives

-

درک ارکستراسیون Rag ، Langchain ، Llamaindex و AI Understanding the RAG, LangChain, LlamaIndex, and AI orchestration

پایان Conclusion

-

هکر اخلاقی معتبر (CEH): خلاصه Certified Ethical Hacker (CEH): Summary

https://donyad.com/d/b31a1b

Nick Garner

Nick Garner

بنیانگذار اینوزمور خرید مبتنی بر داده برای اجازه منبع یابی معامله.

نیک گارنر یک سرمایه گذار املاک و مستغلات در بریتانیا با سابقه در زمینه املاک و مستغلات و بازاریابی آنلاین و کارآفرینی است.

او در تحلیل و بینش داده های املاک و مستغلات تخصص دارد. او از این دانش برای کمک به مشتریان برای یافتن سرمایه گذاری های سودآور در املاک و مستغلات در بریتانیا استفاده می کند.

نیک و خانواده اش در نزدیکی لندن زندگی می کنند. او علاقه زیادی به کایاک سواری و موتور سواری دارد.

Pearson

Pearson

Pearson یک ارائه دهنده آموزش و یادگیری است.

هدف پیرسون این است که به افراد کمک کند تا زندگی خود را از طریق یادگیری درک کنند، با این باور که هر فرصت یادگیری فرصتی برای پیشرفت شخصی است. کارکنان پیرسون متعهد به ایجاد تجربیات یادگیری پر جنب و جوش و غنی هستند که برای تأثیرگذاری در زندگی واقعی طراحی شده اند. آنها در نزدیک به 200 کشور با محتوای دیجیتال، ارزیابی ها، صلاحیت ها و داده ها به مشتریان خدمات ارائه می دهند.

Omar Santos

Omar Santos

نمایش نظرات