آموزش اصول باگ بونتی - آخرین آپدیت

دانلود Bug Bounty Basics

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

مبانی شکار باگ بونتی Foundations of Bug Bounty Hunting

-

بنیاد باگ بونتی Bug Bounty Foundations

-

راه موفقیت باگ بونتی Bug Bounty Road to Success

-

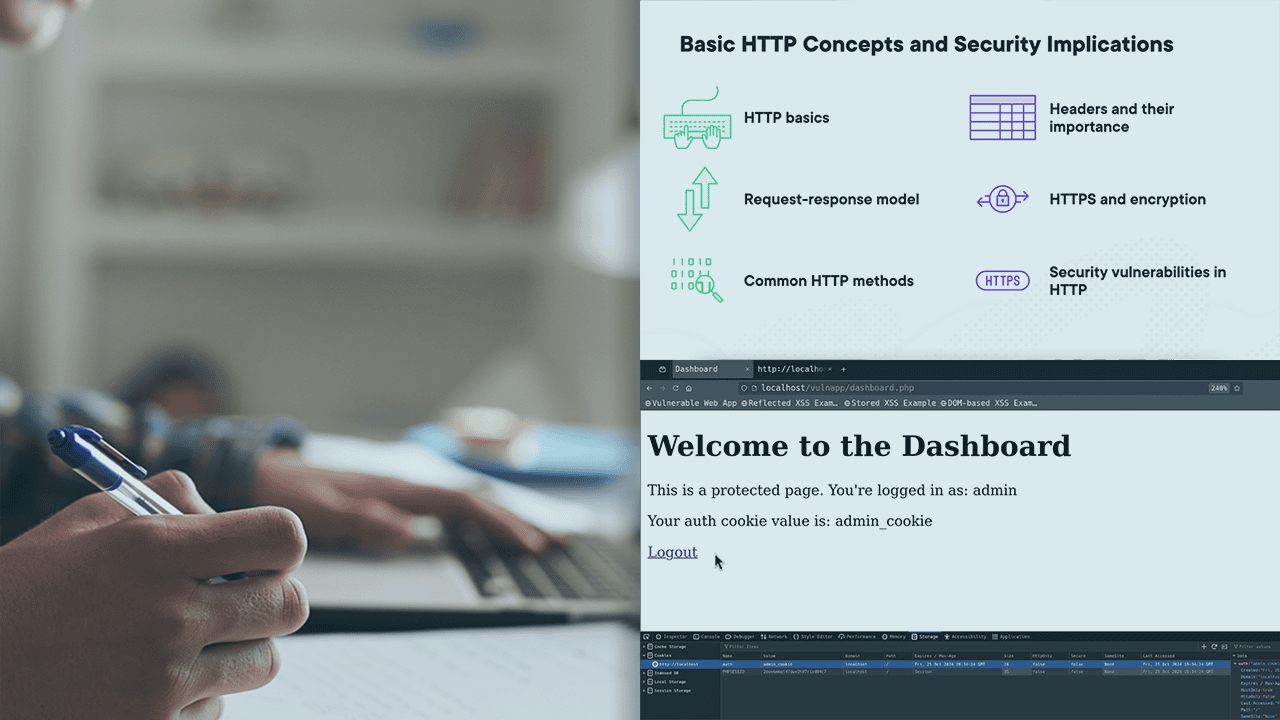

ابزارهای Bug Bounty و مبانی وب Bug Bounty Tools and Web Basics

اسکریپت بین سایتی (XSS) کشف شد Cross-site Scripting (XSS) Uncovered

-

شکار اسکریپت های متقاطع سایت Hunting for Cross-site Scripting

-

نسخه ی نمایشی: XSS منعکس شده، ذخیره شده و مبتنی بر DOM Demo: Reflected, Stored, and DOM-based XSS

-

گزارش و پیشنهاد اقدامات کاهشی برای آسیب پذیری های XSS Reporting and Proposing Mitigations for XSS Vulnerabilities

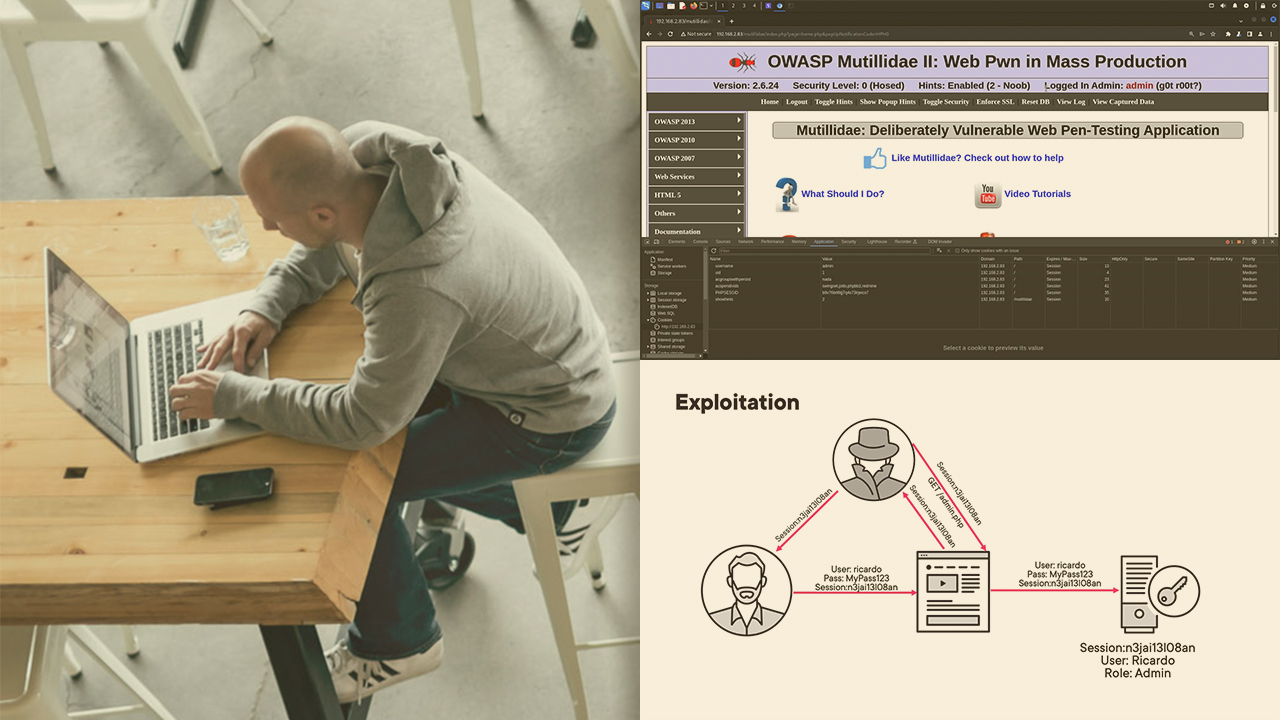

بهره برداری از کنترل دسترسی نامناسب Exploiting Improper Access Control

-

جستجوی آسیبپذیریهای کوکی مجوز Hunting for Authorization Cookie Vulnerabilities

-

نسخه ی نمایشی: مجوز بهره برداری از کوکی ها Demo: Authorization Cookie Exploitation

-

گزارش و پیشنهاد اقدامات کاهشی برای آسیبپذیریهای کوکی مجوز Reporting and Proposing Mitigations for Authorization Cookie Vulnerabilities

شناسایی ارجاعات اشیاء مستقیم ناامن Identifying Insecure Direct Object References

-

شکار ارجاعات اشیاء مستقیم ناامن (IDOR) Hunting for Insecure Direct Object References (IDOR)

-

نسخه ی نمایشی: IDOR Exploitation Demo: IDOR Exploitation

-

گزارش و پیشنهاد اقدامات کاهشی برای IDOR Reporting and Proposing Mitigations for IDOR

https://donyad.com/d/aa4a39

Lee Allen

Lee Allen

لی بیش از 20 سال در صنعت امنیت کار کرده است. تجربه وی شامل ارائه خدمات امنیتی مختلف به چندین سازمان از جمله ارائه دهنده خدمات اینترنت ، تولید کننده رایانه ، یک شرکت دارویی جهانی ، یک دانشگاه دولتی و یک بانک بزرگ است که وی مسئول تیم تست نفوذ بود. لی چندین کتاب با موضوع آموزش مهارت های تست نفوذ منتشر کرده است و یک نویسنده فعال Pluralsight است که بیش از 10 دوره آموزش ویدیویی را با موضوعات مختلف امنیتی منتشر کرده است. اخیراً ، لی در درجه اول بر روی آزمایش امنیت تهاجمی در کوویل تمرکز کرده است.

نمایش نظرات