آموزش ممیز رسمی سیستم های اطلاعاتی - آخرین آپدیت

دانلود Certified Information Systems Auditor

آمادگی برای آزمون CISA (مدرک بازرس سیستمهای اطلاعاتی) - دوره غیررسمی

این دوره غیررسمی به شما کمک میکند تا با آمادگی کامل در آزمون CISA (Certified Information Systems Auditor) شرکت کنید و مدرک بازرس سیستمهای اطلاعاتی را کسب نمایید. در این دوره، شما با الزامات و مفاهیم کلیدی برای قبولی در آزمون CISA آشنا خواهید شد.

محتوای دوره آمادگی آزمون CISA:

- اصول برنامهریزی، اجرا و گزارشدهی ممیزی سیستمهای اطلاعاتی

- مبانی حاکمیت، مدیریت ریسک و مدیریت کلی منابع فناوری اطلاعات

- چرخه حیات سیستمهای فناوری اطلاعات و جنبههای حیاتی اکتساب و توسعه

- شیوههای عملیاتی که یکپارچگی و در دسترس بودن سیستمهای اطلاعاتی را تضمین میکنند

- استراتژیهای حفاظت از داراییهای اطلاعاتی در برابر خطرات و نقضها

پیشنیازهای دوره آمادگی آزمون CISA:

- آشنایی با مفاهیم اساسی فناوری اطلاعات، از جمله شبکهها، سیستمها و پایگاههای داده

- داشتن سابقه در زمینههای IT، امنیت سایبری یا ممیزی (اختیاری اما مفید)

- حداقل دو سال تجربه در یک زمینه مرتبط (ایدهآل)

- درک پایهای از مفاهیم و شیوههای ممیزی

- دسترسی به طرح محتوای آزمون CISA (ECO) از ISACA و راهنماهای مطالعه مرتبط (توصیه میشود)

- تمایل به صرف زمان و تلاش برای مطالعه مطالب دوره و مشارکت فعال در بحثها و تمرینها

این دوره طوری طراحی شده است که بر دانش موجود شما استوار باشد و ابزارهای لازم را برای آمادگی مؤثر برای آزمون CISA فراهم کند. با شرکت در این دوره، آمادگی خود را برای موفقیت در آزمون CISA به حداکثر برسانید و به یک بازرس سیستمهای اطلاعاتی حرفهای تبدیل شوید.

Course Overview-مروری بر دوره Course Overview

-

Course Overview-مروری بر دوره Course Overview

Information System Auditing Process-فرآیند ممیزی سیستم اطلاعات Information System Auditing Process

-

Exam Overview-مروری بر آزمون Exam Overview

-

Standards, Guidelines, and Professional Ethics-استانداردها، دستورالعملها و اخلاق حرفهای Standards, Guidelines, and Professional Ethics

-

IS Audit Functions-وظایف ممیزی سیستم اطلاعات IS Audit Functions

-

Business Process Applications and Controls-برنامهها و کنترلهای فرآیند کسب و کار Business Process Applications and Controls

-

Control Types-انواع کنترل Control Types

-

Risk and Audit Planning-برنامهریزی ریسک و ممیزی Risk and Audit Planning

-

Project Management and Auditing-مدیریت پروژه و ممیزی Project Management and Auditing

-

Sampling Methodologies-روشهای نمونهبرداری Sampling Methodologies

-

Collecting Evidence-جمع آوری شواهد Collecting Evidence

-

Data Analytics and CAATs-تحلیل داده و CAATs Data Analytics and CAATs

-

Continuous Auditing-ممیزی مداوم Continuous Auditing

-

How to Communicate the Audit Results-نحوه اطلاعرسانی نتایج ممیزی How to Communicate the Audit Results

-

Quality Assurance and Improving Audit-تضمین کیفیت و بهبود ممیزی Quality Assurance and Improving Audit

Governance and Management of IT-حاکمیت و مدیریت فناوری اطلاعات Governance and Management of IT

-

What is Governance?-حاکمیت چیست؟ What is Governance?

-

Best Practices for Enterprise Governance in IT-بهترین شیوهها برای حاکمیت سازمانی در فناوری اطلاعات Best Practices for Enterprise Governance in IT

-

Business Intelligence and Strategic Planning-هوش تجاری و برنامه ریزی استراتژیک Business Intelligence and Strategic Planning

-

IT Standards, Policies and Procedures-استانداردها، سیاستها و رویههای فناوری اطلاعات IT Standards, Policies and Procedures

-

Organizational Structures-ساختارهای سازمانی Organizational Structures

-

Roles and Segregation of Duties-نقشها و تفکیک وظایف Roles and Segregation of Duties

-

Risk Management in the Enterprise-مدیریت ریسک در سازمان Risk Management in the Enterprise

-

Risk Analysis-تحلیل ریسک Risk Analysis

-

Maturity Models-مدلهای بلوغ Maturity Models

-

The Role of Industry Standards and Regulations-نقش استانداردهای صنعت و مقررات The Role of Industry Standards and Regulations

-

Resource Management in IT-مدیریت منابع در فناوری اطلاعات Resource Management in IT

-

Human Resource Management-مدیریت منابع انسانی Human Resource Management

-

Organizational Change Management and Financial Management-مدیریت تغییر سازمانی و مدیریت مالی Organizational Change Management and Financial Management

-

IT Service Provider Acquisition and Management-اکتساب و مدیریت ارائه دهندگان خدمات فناوری اطلاعات IT Service Provider Acquisition and Management

-

Governance in the Cloud-حاکمیت در فضای ابری Governance in the Cloud

-

Third-party Services-خدمات شخص ثالث Third-party Services

-

Quality Assurance and IT Audits-تضمین کیفیت و ممیزیهای فناوری اطلاعات Quality Assurance and IT Audits

-

Performance Monitoring and Reporting-نظارت بر عملکرد و گزارشدهی Performance Monitoring and Reporting

Information Systems Acquisition, Development and Implementation-اکتساب، توسعه و پیادهسازی سیستمهای اطلاعاتی Information Systems Acquisition, Development and Implementation

-

Project Governance and Management-حاکمیت و مدیریت پروژه Project Governance and Management

-

Roles in Project Management-نقشها در مدیریت پروژه Roles in Project Management

-

The PMO-دفتر مدیریت پروژه The PMO

-

Initiating the Project-آغاز پروژه Initiating the Project

-

Planning the Project-برنامهریزی پروژه Planning the Project

-

Executing and Monitoring the Project-اجرا و نظارت بر پروژه Executing and Monitoring the Project

-

Closing the Project-اختتامیه پروژه Closing the Project

-

Business Case and Feasibility Analysis-مطالعه توجیهی کسب و کار و تحلیل امکانسنجی Business Case and Feasibility Analysis

-

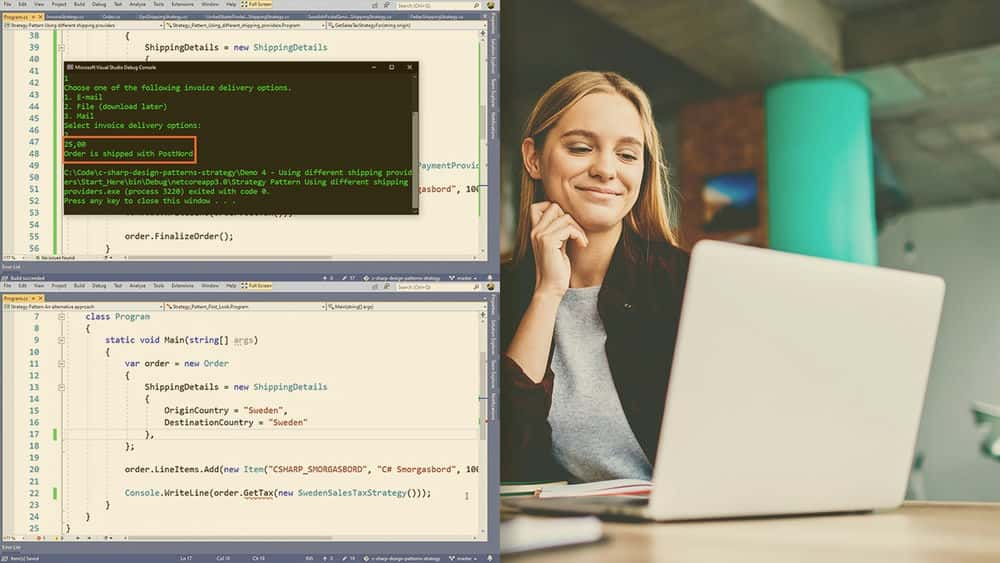

System Development Lifecycles-چرخههای عمر توسعه سیستم System Development Lifecycles

-

System and Software Development Methods-روشهای توسعه سیستم و نرمافزار System and Software Development Methods

-

Computer Aided Software Engineering and 4GL-مهندسی نرمافزار به کمک کامپیوتر و نسل چهارم زبانها Computer Aided Software Engineering and 4GL

-

Identifyng and Designing Controls-شناسایی و طراحی کنترلها Identifyng and Designing Controls

-

Decision Support Systems-سیستمهای پشتیبانی تصمیمگیری Decision Support Systems

-

Testing Methodologies-روشهای تست Testing Methodologies

-

Application Systems and Data Integrity Testing-سیستمهای کاربردی و تست یکپارچگی داده Application Systems and Data Integrity Testing

-

Data Migration-انتقال داده Data Migration

-

Changeover Techniques-تکنیکهای تغییر Changeover Techniques

-

System Change and Post Implementation Procedures-تغییر سیستم و رویههای پس از پیادهسازی System Change and Post Implementation Procedures

Information Systems Operations and Business Resiliency-عملیات سیستمهای اطلاعاتی و تابآوری کسب و کار Information Systems Operations and Business Resiliency

-

Necessary Technology Components-اجزای فناوری ضروری Necessary Technology Components

-

USB and RFID-USB و RFID USB and RFID

-

IT Asset Management-مدیریت داراییهای فناوری اطلاعات IT Asset Management

-

System Interfaces and End User Computing-رابطهای سیستم و محاسبات کاربر نهایی System Interfaces and End User Computing

-

Data Governance-حاکمیت داده Data Governance

-

Operating Systems-سیستمعاملها Operating Systems

-

Software Licensing and Source Code Management-مدیریت لایسنس نرمافزار و کد منبع Software Licensing and Source Code Management

-

Incident and Problem Management-مدیریت رخداد و مشکل Incident and Problem Management

-

Release and Patch Management-مدیریت انتشار و وصله Release and Patch Management

-

Service Level Management and Agreements-مدیریت سطح خدمات و توافقنامهها Service Level Management and Agreements

-

Database Management-مدیریت پایگاه داده Database Management

-

Business Impact Analysis-تحلیل تأثیر کسب و کار Business Impact Analysis

-

System Resiliency-تابآوری سیستم System Resiliency

-

Backups, Storage and Restoration-پشتیبانگیری، ذخیرهسازی و بازیابی Backups, Storage and Restoration

-

Business Continuity Management-مدیریت تداوم کسب و کار Business Continuity Management

-

The Business Continuity Plan-برنامه تداوم کسب و کار The Business Continuity Plan

-

Testing the BCP-تست BCP Testing the BCP

-

Disaster Recovery Plans-برنامههای بازیابی فاجعه Disaster Recovery Plans

-

Testing the DRP-تست DRP Testing the DRP

Protection of Information Assets-حفاظت از داراییهای اطلاعاتی Protection of Information Assets

-

Frameworks, Standards and Guidelines-چارچوبها، استانداردها و دستورالعملها Frameworks, Standards and Guidelines

-

Roles and Responsibilities for Auditing the IS Management Framework-نقشها و مسئولیتها برای ممیزی چارچوب مدیریت سیستم اطلاعات Roles and Responsibilities for Auditing the IS Management Framework

-

Recommended IT Security Baseline-خط مبنای امنیتی توصیه شده فناوری اطلاعات Recommended IT Security Baseline

-

Principles of Data Privacy-اصول حریم خصوصی داده Principles of Data Privacy

-

Physical Access and Controls-دسترسی فیزیکی و کنترلها Physical Access and Controls

-

Environmental Controls-کنترلهای محیطی Environmental Controls

-

Identity and Access Management-مدیریت هویت و دسترسی Identity and Access Management

-

Logical Access and Authorization Issues-دسترسی منطقی و مسائل مجوز Logical Access and Authorization Issues

-

Audit Logging of System Access-ثبت گزارش ممیزی دسترسی به سیستم Audit Logging of System Access

-

Data Loss Prevention-جلوگیری از دست دادن داده Data Loss Prevention

-

Network Infrastructure-زیرساخت شبکه Network Infrastructure

-

Applications in a Networked Environment-برنامهها در یک محیط شبکهای Applications in a Networked Environment

-

Network Infrastructure Security Firewalls-امنیت زیرساخت شبکه فایروالها Network Infrastructure Security Firewalls

-

Change Management in Networks-مدیریت تغییر در شبکهها Change Management in Networks

-

Encryption Systems-سیستمهای رمزنگاری Encryption Systems

-

Applications of Cryptography-کاربردهای رمزنگاری Applications of Cryptography

-

The Public Key Infrastructure-زیرساخت کلید عمومی The Public Key Infrastructure

-

IS Audits and Social Media-ممیزی سیستم اطلاعات و رسانههای اجتماعی IS Audits and Social Media

-

Virtualization and Cloud Computing-مجازیسازی و رایانش ابری Virtualization and Cloud Computing

-

Security Awareness Training-آموزش آگاهی از امنیت Security Awareness Training

-

IS Attack Methods and Techniques-روشها و تکنیکهای حمله به سیستم اطلاعات IS Attack Methods and Techniques

-

Testing Techniques for Security Controls-تکنیکهای تست برای کنترلهای امنیتی Testing Techniques for Security Controls

-

Network Penetration Testing-تست نفوذ شبکه Network Penetration Testing

-

Monitoring Tools-ابزارهای مانیتورینگ Monitoring Tools

-

Incident Response Management-مدیریت پاسخ به رخداد Incident Response Management

-

Evidence Collection and Forensics-جمع آوری شواهد و جرم شناسی دیجیتال Evidence Collection and Forensics

https://donyad.com/d/cae3df

Stone River eLearning

Stone River eLearning

500000+ دانش آموز مبارک Udemy در یادگیری الکترونیکی Stone River ، فناوری همه چیز ما است. اگر شما به IT ، برنامه نویسی ، توسعه یا طراحی علاقه مند هستید - ما این موارد را پوشش داده ایم. کاتالوگ عظیم دوره های ما را بررسی کنید و به بیش از 1،200،000،000 دانشجو که در حال حاضر دوره های آموزش الکترونیکی Stone River را می گذرانند بپیوندید. ما در حال حاضر 800+ دوره آموزش مختلف فن آوری در وب سایت Stone River eLearning خود ارائه می دهیم و هر ماه دوره های جدیدی را در مورد موضوعات داغ و پرطرفدار اضافه می کنیم. گزینه اشتراکی برای کسانی که علاقه واقعی به یادگیری دارند در دسترس است.

نمایش نظرات