آموزش تجزیه و تحلیل سیستم عامل با Wazuh 4 - آخرین آپدیت

دانلود OS Analysis with Wazuh 4

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

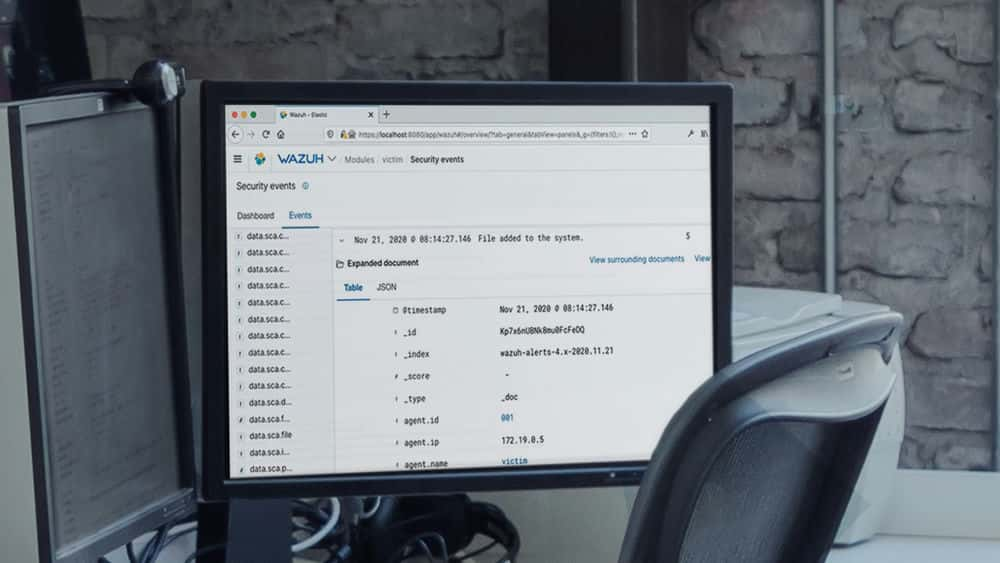

شناسایی حملات در سطح فرآیند و در سطح پرونده با Wazuh Detecting Process-level and File-level Attacks with Wazuh

-

بررسی نسخه Version Check

-

وزوه چیست؟ What Is Wazuh?

-

چارچوب های امنیت سایبری Cybersecurity Frameworks

-

Wazuh چیست؟ What Is Wazuh?

-

چارچوب های امنیت سایبری Cybersecurity Frameworks

-

مروری بر محیط شبیه سازی Simulation Environment Overview

-

نمای کلی محیط شبیه سازی Simulation Environment Overview

-

شبیه سازی نصب محیط Simulation Environment Installation

-

لپ تاپ مرلین Merlin Foothold

-

نصب محیط شبیه سازی Simulation Environment Installation

-

جایگاه مرلین Merlin Foothold

-

هشدارهای پایه Foothold Alerts

-

پیکربندی FIM و Netstat FIM and Netstat Configuration

-

هشدارهای جای پای Foothold Alerts

-

پیکربندی fim و netstat FIM and Netstat Configuration

-

نحو قانون Rule Syntax

-

نحو قانون Rule Syntax

-

قانون FIM سفارشی Custom FIM Rule

-

قانون FIM سفارشی Custom FIM Rule

-

تحریک پاسخ فعال FIM Provoking FIM Active Response

-

قانون تشدید Escalation Rule

-

تحریک پاسخ فعال FIM Provoking FIM Active Response

-

قاعده تشدید Escalation Rule

منابع Resources

-

مراحل بعدی Next Steps

https://donyad.com/d/5c42

Zach Roof

Zach Roof

زاک خود را به عنوان "یک پسر معمولی که فوق العاده در مورد فناوری کنجکاو است" توصیف می کند. این کنجکاوی منجر به نقش هایی در توسعه نرم افزار ، امنیت برنامه ، DevOps و مهندسی امنیت شده است. در حال حاضر ، زاک مهندس امنیت برتر در Credible است که در آنجا به هدایت دید امنیتی یک محصول بسیار حساس Fintech کمک می کند. خارج از شغل روزانه خود ، زاک در SyntaxCon صحبت کرده است ، آموزش های امنیت سایبری را از طریق Securing The Stack ایجاد کرده ، یک گروه AWS Meetup را هدایت کرده و خدمات مشاوره امنیت سایبری را ارائه داده است. هنگام برخورد نکردن به صفحه کلید ، Zach در حال برخورد به مسیرها است! او یک کوهنورد مشتاق است و از سادگی طبیعت لذت می برد. در واقع ، نقل قول مورد علاقه زاك "سادگی نهایت پیچیدگی است" توسط لئوناردو داوینچی است. علاقه زاک به سادگی در آموزش های وی نمایان شده است ، جایی که او قصد دارد موضوعات پیچیده را در زمینه های توسعه نرم افزار ، DevOps و امنیت ساده کند.

نمایش نظرات