آموزش تست قلم شبکه با پایتون - آخرین آپدیت

Network Pen Testing with Python

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

دسترسی اولیه و اسکن شبکه با پایتون Initial Access and Network Scanning with Python

-

معرفی Introduction

-

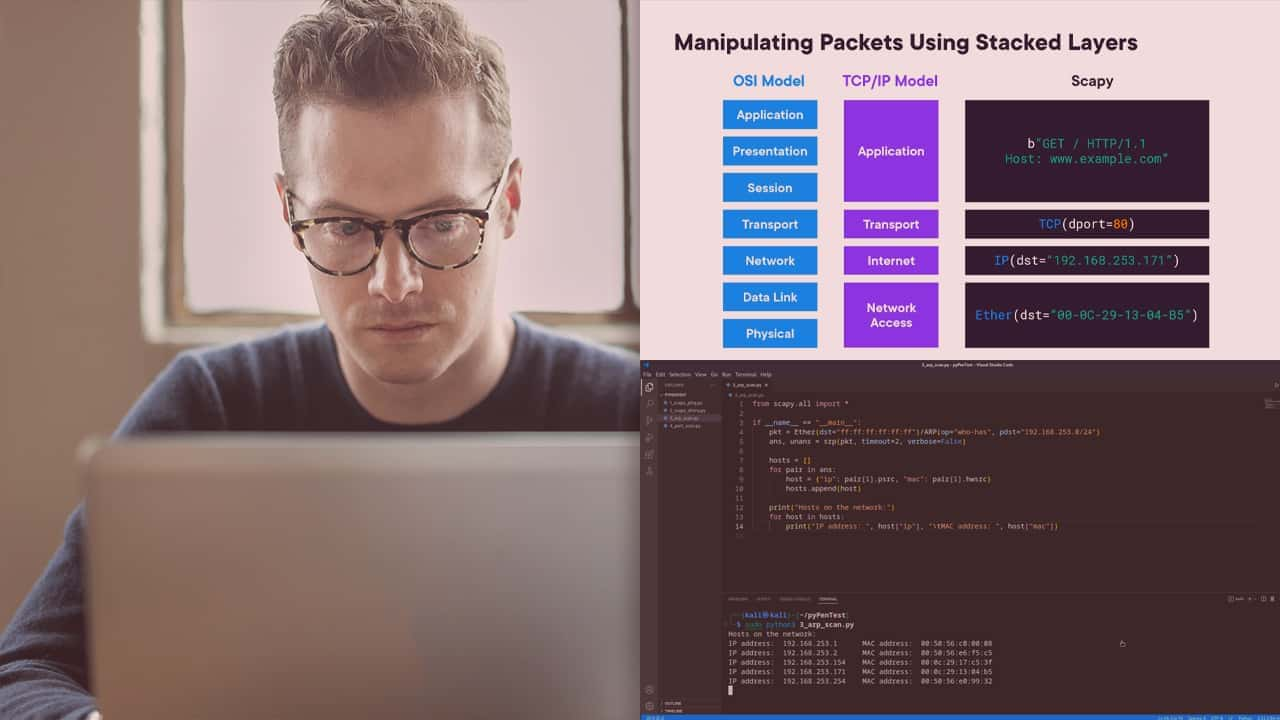

شروع کار با Scapy Getting Started with Scapy

-

نسخه ی نمایشی: ایجاد DNS و درخواست های پینگ Demo: Crafting DNS and Ping Requests

-

انجام کشف شبکه با Scapy Performing Network Discovery with Scapy

-

نسخه ی نمایشی: انجام اسکن شبکه و پورت با Scapy Demo: Performing Network and Port Scanning with Scapy

-

تجزیه فایل های PCAP با Scapy Parsing PCAP Files with Scapy

-

مروری بر حملات Man-in-the-Middle Overview of Man-in-the-Middle Attacks

-

نسخه ی نمایشی: اجرای ARP MitM با Scapy Demo: Performing ARP MitM with Scapy

-

سوء استفاده از پروتکل های شبکه مشترک Abusing Common Network Protocols

-

خلاصه Summary

Post Exploitation با پایتون Post Exploitation with Python

-

معرفی Introduction

-

تعامل با ویندوز داخلی Interacting with Windows Internals

-

نسخه ی نمایشی: شناسایی و بهره برداری از اسکریپت های محلی Demo: Identifying and Exploiting Local Scripts

-

نسخه ی نمایشی: ایجاد پایداری از طریق سرویس ویندوز Demo: Establishing Persistence via Windows Service

-

خلاصه Summary

اقدامات روی اهداف و استخراج داده ها با پایتون Actions on Objectives and Data Exfiltration with Python

-

معرفی Introduction

-

اجتناب از تشخیص امضا و DLP Avoiding Signature Detections and DLP

-

نسخه ی نمایشی: رمزگذاری و فشرده سازی داده ها با پایتون Demo: Encoding and Compressing Data with Python

-

نسخه ی نمایشی: رمزگذاری داده ها با پایتون Demo: Encrypting Data with Python

-

نسخه ی نمایشی: استخراج داده ها از طریق SMTP Demo: Exfiltrating Data via SMTP

-

نسخه ی نمایشی: استخراج داده ها از طریق سرویس های ذخیره سازی اشیاء ابری Demo: Exfiltrating Data via Cloud Object Storage Services

-

خلاصه Summary

https://donyad.com/d/73ec81

Cristian Pascariu

Cristian Pascariu

کریستیان در حسابرسی و اجرای توانایی های infosec برای بالا بردن وضعیت امنیتی شرکت کرد. وی تلاش های رمزگذاری را برای استخراج شاخص های سازش مدیریت کرد و قوانینی را در زمینه دفاع در برابر تهدیدهای جدید بوجود آورد. وی همچنین ابزارها و اسکریپت هایی را برای غلبه بر شکاف های امنیتی در شبکه شرکت ایجاد کرده است. کریستیان برای افزایش کارایی تریاژ و مقابله با تهدیدهای جدید ، از تحلیلگران L1 و L2 استفاده کرده است. وی دارای تجربه در زمینه Security Application است و منبع کد ممیزی عناوین بازی AAA را در سیستم عامل های موبایل و رایانه شخصی ارائه داده است. کریستیان بر اساس مشکلات متداول SDLC و بهترین روش های صنعت ، آموزش رمزگذاری امن را به تیم های توسعه دهنده ارائه داده است.

نمایش نظرات