آموزش مهندسی اجتماعی را از ابتدا بیاموزید - آخرین آپدیت

Learn Social Engineering From Scratch

توجه: مطالب این دوره در هیچ یک از دوره های دیگر من به جز برخی از مبانی پوشش داده نمی شود. اگرچه مهندسی اجتماعی در یکی از دوره های دیگر من پوشش داده شده است، اما آن دوره فقط اصول اولیه را پوشش می دهد که این دوره در این مبحث بسیار عمیق تر است و تکنیک های بیشتر، سیستم عامل های بیشتر، بهره برداری پیشرفته، بهره برداری پست پیشرفته، دور زدن امنیت و موارد دیگر را پوشش می دهد!

به این دوره جامع مهندسی اجتماعی خوش آمدید! در این دوره، شما به عنوان یک مبتدی بدون هیچ دانش قبلی در زمینه هک شروع خواهید کرد و در پایان آن در مهندسی اجتماعی در سطح بالایی قرار خواهید گرفت و قادر خواهید بود تمام سیستم عامل های اصلی (ویندوز، OS X، لینوکس و هک) را هک کنید. Android ) هکرهای کلاه سیاه را دوست دارید و خود را در برابر هکرها ایمن کنید.

این دوره بدون غفلت از نظریه بر جنبه عملی مهندسی اجتماعی متمرکز است، ابتدا نحوه نصب نرم افزار مورد نیاز (در ویندوز، لینوکس و مک او اس ایکس) را یاد می گیرید، سپس دوره به تعدادی تقسیم می شود. بخش هایی برای نشان دادن مراحلی که برای هک موفقیت آمیز یک هدف با استفاده از مهندسی اجتماعی انجام می دهید.

1. جمع آوری اطلاعات - ابتدا قبل از انجام هر کاری که باید هدف خود را بشناسید، در این بخش می آموزید که چگونه اطلاعات مورد نظر خود را جمع آوری کنید، خواه یک شرکت، وب سایت یا فقط یک شخص باشد. شما یاد خواهید گرفت که چگونه هر چیزی را که با هدف شما مرتبط است مانند وب سایت ها، لینک ها، شرکت ها، کاربران، ایمیل ها، شماره تلفن ها، دوستان، حساب های شبکه های اجتماعی و غیره کشف کنید، همچنین یاد خواهید گرفت که چگونه تمام این اطلاعات را نمودار کنید و از آن برای ایجاد یک استراتژی حمله هوشمند استفاده کنید.

2. تولید بدافزار - اکنون که اطلاعات کافی در مورد هدف خود جمع آوری کرده اید و یک استراتژی حمله ارائه کرده اید، گام بعدی ایجاد بدافزار سفارشی است که برای هدف جذاب باشد. در این بخش یاد خواهید گرفت که چگونه فایل های شیطانی تولید کنید (فایل هایی که وظایف مورد نظر شما را بر روی کامپیوتر مورد نظر انجام می دهند)، این شامل درب های پشتی، کی لاگرها، credential harvester و موارد دیگر است، این فایل ها بر روی تمام سیستم عامل ها (ویندوز، OS X، لینوکس) کار خواهند کرد. و اندروید)، همچنین یاد خواهید گرفت که چگونه این فایلها را بهبود ببخشید تا همه برنامههای ضد ویروس را دور بزنند، و مانند هر فایل دیگری مانند یک تصویر یا پی دی اف به نظر برسند و عمل کنند، یا حتی آنها را در مایکروسافت قانونی جاسازی کنید. اسناد اداری .

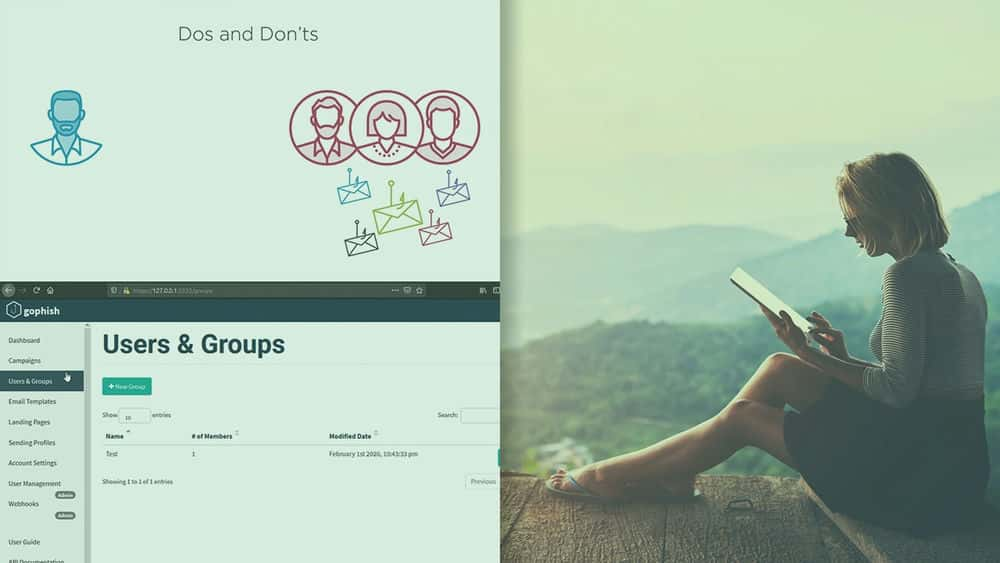

3. روشهای تحویل - اکنون که تروجان سفارشی خود را آماده کردهاید، در این بخش تعدادی از تکنیکهای مهندسی اجتماعی برای تحویل آن به هدف را یاد میگیرید، یاد میگیرید که چگونه وبسایتهای جعلی ایجاد کنید که شبیه به آن هستند. وبسایتهایی که هدف مورد اعتماد است، ایمیلهایی ارسال کنید که به نظر میرسد از طرف افرادی هستند که مورد اعتماد آنها هستند و از صفحات ورود جعلی و بهروزرسانیهای جعلی برای هک کردن هدف استفاده میکنند، همچنین تکنیکهای مهندسی اجتماعی پیشرفته را برای فریب دادن هدف به بازدید از یک شیطان یاد خواهید گرفت. URL و حتی بدون تعامل با آنها به سیستم آنها نفوذ کنید.

4. Post Exploitation - در این بخش نحوه تعامل با سیستم هایی را که به خطر انداخته اید، چه از ویندوز، لینوکس، OS X یا حتی اندروید استفاده کنند، یاد خواهید گرفت. شما یاد خواهید گرفت که چگونه به سیستم فایل (خواندن/نوشتن/آپلود/اجرا) دسترسی داشته باشید، دسترسی خود را حفظ کنید، امتیازات خود را افزایش دهید، از هدف جاسوسی کنید، از رایانه هدف به عنوان محوری برای هک کردن رایانه های دیگر و موارد دیگر استفاده کنید! اگر هدف شما از Android استفاده میکند، همچنین یاد میگیرید که چگونه پیامهای آنها را بخوانید، مکان آنها را پیدا کنید، به حسابهای دیگر آنها (مانند واتساپ، فیسبوک ... و غیره) دسترسی پیدا کنید.

در نهایت در پایان دوره یاد خواهید گرفت که چگونه از خود و سیستم خود در برابر این حملات محافظت کنید.

تمام حملات در این دوره، حملات عملی هستند که علیه رایانه های واقعی کار می کنند، در هر تکنیک شما تئوری پشت آن و نحوه کار آن را خواهید فهمید، سپس یاد خواهید گرفت که چگونه از آن تکنیک در یک سناریوی واقعی استفاده کنید، بنابراین در پایان دوره میتوانید این تکنیکها را تغییر دهید یا آنها را ترکیب کنید تا حملات قدرتمندتری داشته باشید و آنها را در سناریوهای مختلف و سیستمعاملهای مختلف بپذیرید.

با این دوره از پشتیبانی 24 ساعته برخوردار خواهید شد، بنابراین اگر سؤالی دارید میتوانید آنها را در بخش Q A مطرح کنید و ما ظرف 15 ساعت به شما پاسخ خواهیم داد.

یادداشت ها:

این دوره فقط برای اهداف آموزشی ایجاد شده است و همه حملات در آزمایشگاه شخصی من یا علیه دستگاههایی که من اجازه آزمایش آنها را دارم انجام میشوند.

این دوره کاملاً محصول Zaid Sabih zSecurity است، هیچ سازمان دیگری با آن مرتبط نیست یا یک آزمون گواهینامه دارد. اگرچه، شما یک گواهینامه تکمیل دوره از Udemy دریافت خواهید کرد، جدا از این که هیچ سازمان دیگری در آن دخالت ندارد.

تیزر - هک کردن گوشی اندروید و دسترسی به دوربین Teaser - Hacking An Android Phone & Accessing The Camera

-

تیزر - هک کردن گوشی اندروید و دسترسی به دوربین Teaser - Hacking An Android Phone & Accessing The Camera

-

مقدمه ای بر مهندسی اجتماعی Introduction to Social Engineering

-

بررسی اجمالی دوره Course Overview

آماده سازی - ایجاد یک آزمایشگاه تست نفوذ Preparation - Creating a Penetration Testing Lab

-

بررسی اجمالی آزمایشگاه و نرم افزار مورد نیاز Lab Overview & Needed Software

-

آماده سازی اولیه Initial Preparation

-

نصب کالی لینوکس به عنوان یک VM در ویندوز Installing Kali Linux as a VM on Windows

-

نصب کالی لینوکس به عنوان یک VM در سیستم عامل مک اپل Installing Kali Linux as a VM on Apple Mac OS

-

نصب کالی لینوکس به عنوان یک VM در لینوکس Installing Kali Linux as a VM on Linux

آماده سازی - اصول لینوکس Preparation - Linux Basics

-

بررسی اولیه کالی لینوکس Basic Overview Of Kali Linux

-

ترمینال لینوکس و دستورات پایه لینوکس The Linux Terminal & Basic Linux Commands

جمع آوری اطلاعات Information Gathering

-

معرفی Introduction

گردآوری اطلاعات - جمع آوری اطلاعات درباره یک شرکت/وب سایت Information Gathering - Gathering Info About A Company/Website

-

بررسی اجمالی Maltego Maltego Overview

-

کشف اطلاعات دامنه و ایمیل های مرتبط با هدف Discovering Domain Info & Emails Associated With Target

-

کشف اطلاعات درباره شرکت هاستینگ، ایمیل های تیم پشتیبانی و ایمیل مدیر Discovering Information About Hosting Company, Support Team Emails & Admin Email

-

کشف فایلها، پیوندها، وبسایتها و سایر شرکتهای مرتبط با هدف Discovering Files, Links, Websites & Other Companies Related To Target

-

استفاده از اطلاعات جمع آوری شده برای ایجاد استراتژی حمله Using The Gathered Info To Build An Attack Strategy

جمع آوری اطلاعات - جمع آوری اطلاعات درباره یک شخص Information Gathering - Gathering Info About A Person

-

کشف وب سایت ها، پیوندها و حساب های شبکه های اجتماعی Discovering Websites, Links & Social Networking Accounts

-

کشف حسابهای دوستان و مرتبط توییتر Discovering Twitter Friends & Associated Accounts

-

کشف ایمیل های دوستان هدف Discovering Emails Of The Target's Friends

-

تجزیه و تحلیل اطلاعات جمع آوری شده و ایجاد استراتژی حمله Analysing The Gathered Info & Building An Attack Strategy

بدافزار ویندوز Windows Malware

-

معرفی Introduction

-

نصب ویندوز به عنوان ماشین مجازی Installing Windows As a Virtual Machine

بدافزار ویندوز - ایجاد درهای پشتی غیرقابل کشف Windows Malware - Generating Undetectable Backdoors

-

نصب چارچوب حجاب Installing Veil Framework

-

نمای کلی حجاب و مبانی بار Veil Overview & Payload Basics

-

ایجاد درهای پشتی غیرقابل شناسایی برای ویندوز Generating Undetectable Backdoors For Windows

-

گوش دادن برای اتصالات ورودی Listening For Incoming Connections

-

هک کردن دستگاه ویندوز 10 با استفاده از درب پشتی تولید شده Hacking A Windows 10 Machine Using The Generated Backdoor

-

مقدمه ای بر موش چاق Introduction to The Fat Rat

-

ایجاد درب پشتی غیرقابل شناسایی برای ویندوز - روش 2 Generating An Undetectable Backdoor For Windows - Method 2

-

مقدمه ای بر امپراتوری Introduction to Empire

-

ایجاد یک Windows Powershell Stager و هک ویندوز 10 Creating a Windows Powershell Stager & Hacking Windows 10

-

تغییر منبع Backdoor برای دور زدن همه برنامه های آنتی ویروس Modifying Backdoor Source To Bypass All Anti-virus Programs

بدافزار ویندوز - جاسوسی Windows Malware - Spying

-

مقدمه ای بر کی لاگرها Introduction to Keyloggers

-

ایجاد یک Keylogger از راه دور Creating A Remote Keylogger

-

استفاده از Keylogger از راه دور برای گرفتن ضربه های کلیدی از جمله رمز عبور Using A Remote Keylogger To Capture Key Strikes Including Passwords

-

اصول بازیابی رمز عبور Password Recovery Basics

-

بازیابی رمزهای عبور ذخیره شده از ماشین محلی Recovering Saved Passwords From Local Machine

-

بازیابی رمزهای عبور ذخیره شده از یک ماشین راه دور Recovering Saved Passwords From A Remote Machine

بدافزار ویندوز - افزایش بدافزار Windows Malware - Enhancing Malware

-

دور زدن همه برنامه های آنتی ویروس با اصلاح Hex Vales Bypassing All Anti-Virus Programs By Modifying Hex Vales

-

بارگیری و اجرای Payload Download & Execute Payload

-

ایجاد ابزار جاسوسی کامل Creating The Perfect Spying Tool

بدافزار ویندوز - ایجاد تروجان Windows Malware - Creating Trojans

-

جاسازی فایل های شیطانی با هر نوع فایلی مانند تصویر یا PDF Embedding Evil Files With Any File Type Like An Image Or PDF

-

اجرای بیصدا فایلهای شیطانی در پسزمینه Running Evil Files Silently In The Background

-

تغییر نماد تروجان Changing Trojan's Icon

-

جعل پسوند فایل از exe. به هر چیز دیگری (pdf، png .. و غیره) Spoofing File Extension from .exe to anything else (pdf, png ..etc)

-

بارگیری و اجرای بارگیری (روش 2) Download & Execute Payload (Method 2)

-

جاسازی فایل های شیطانی با هر نوع فایلی مانند تصویر یا PDF (روش 2) Embedding Evil Files With Any File Type Like An Image Or PDF (Method 2)

-

جاسازی یک درب پشتی در یک سند قانونی مایکروسافت آفیس Embedding a Backdoor In a Legitimate Microsoft Office Document

-

جاسازی هر گونه فایل شیطانی در یک سند قانونی مایکروسافت آفیس Embedding Any Evil File In A Legitimate Microsoft Office Document

بدافزار Mac OS X Mac OS X Malware

-

معرفی Introduction

-

هک سیستم عامل Mac OS X با استفاده از درب پشتی مترپرتر Hacking Mac OS X Using A Meterpreter Backdoor

-

هک Mac OS X با استفاده از Empire Stager Hacking Mac OS X Using An Empire Stager

-

تبدیل Backdoor پایه به یک فایل اجرایی Converting Basic Backdoor To An Executable

-

تعبیه یک فایل معمولی با Backdoor Embedding A Normal File With Backdoor

-

ایجاد یک تروجان پایه برای Max OS X Generating a Basic Trojan For Max OS X

-

تغییر نماد تروجان Changing Trojan's Icon

-

پیکربندی تروجان برای اجرای بی صدا Configuring The Trojan To Run Silently

-

جاسازی درب پشتی در یک سند قانونی مایکروسافت آفیس Embedding Backdoor In A Legitimate Microsoft Office Document

بدافزار لینوکس Linux Malware

-

نصب اوبونتو به عنوان یک ماشین مجازی Installing Ubuntu As a Virtual Machine

-

هک کردن سیستم های مشابه لینوکس با استفاده از یک فرمان Hacking Into Linux-Like Systems Using One Command

-

درب پشتی لینوکس پیشرفته بیشتر More Advanced Linux Backdoor

-

استفاده از Keylogger از راه دور برای گرفتن ضربه های کلیدی از جمله رمز عبور Using A Remote Keylogger To Capture Key Strikes Including Passwords

-

بازیابی رمزهای عبور ذخیره شده از یک ماشین محلی Recovering Saved Passwords From A Local Machine

-

اجرا و گزارش Payload Execute & Report Payload

-

بازیابی رمزهای عبور ذخیره شده از یک ماشین راه دور Recovering Saved Passwords From A Remote Machine

-

جاسازی کد شیطانی در یک بسته لینوکس قانونی - قسمت 1 Embedding Evil Code In A Legitimate Linux Package - Part 1

-

جاسازی کد شیطانی در یک بسته لینوکس قانونی - قسمت 2 Embedding Evil Code In A Legitimate Linux Package - Part 2

-

درب پشتی یک برنامه قانونی اندروید Backdooring a Legitimate Android App

روش های تحویل Delivery Methods

-

معرفی Introduction

-

ارسال نامه - راه اندازی یک سرور SMTP Mail Deliver - Setting up an SMTP Server

-

تحویل پست - جعل ایمیل Mail Delivery - Spoofing Emails

-

تحویل نامه - جعل ایمیل (روش 2) Mail Delivery - Spoofing Emails (method 2)

-

هک OS X و Linux با استفاده از مهندسی اجتماعی خالص بدون ارسال هیچ فایلی Hacking OS X & Linux Using Pure Social Engineering Without Sending Any Files

-

ایجاد یک کپی از هر وب سایت/صفحه ورود Creating A Replica Of Any Website / Login Page

-

سرقت اطلاعات ورود با استفاده از جعلی صفحه ورود Stealing Login Info Using Fake A Login Page

-

بررسی اجمالی BeEF و روش پایه هوک BeEF Overview & Basic Hook Method

-

تزریق قلاب BeEF در هر صفحه وب Injecting BeEF's Hook In Any Webpage

-

دستکاری URL URL Manipulation

-

اغوا کردن اهداف برای دسترسی به URL شیطانی بدون تعامل مستقیم Luring Targets Into Accessing Evil URL Without Direct Interaction

-

دستورات اولیه BeEF Basic BeEF Commands

-

سرقت اطلاعات کاربری/رمزهای عبور با استفاده از درخواست ورود جعلی Stealing Credentials/Passwords Using A Fake Login Prompt

-

هک ویندوز 10 با استفاده از آپدیت جعلی Hacking Windows 10 Using A Fake Update

-

هک Mac OS X با استفاده از به روز رسانی جعلی Hacking Mac OS X Using A Fake Update

-

هک لینوکس با استفاده از به روز رسانی جعلی Hacking Linux Using A Fake Update

استفاده از حملات فوق در خارج از شبکه محلی Using The Above Attacks Outside The Local Network

-

نمای کلی تنظیمات Overview of the Setup

-

Ex1 - ایجاد یک درب پشتی که در خارج از شبکه کار می کند Ex1 - Generating a Backdoor That Works Outside The Network

-

پیکربندی روتر برای انتقال اتصالات به Kali Configuring The Router To Forward Connections To Kali

-

Ex2 - استفاده از BeEF خارج از شبکه Ex2 - Using BeEF Outside The Network

پس از بهره برداری Post Exploitation

-

معرفی Introduction

-

ارتقا دسترسی پوسته اولیه به متربر/دسترسی امپراتوری Upgrading Basic Shell Access To A Meterpreter/Empire Access

Post Exploitation - Meterpreter Post Exploitation - Meterpreter

-

مبانی مترپرتر Meterpreter Basics

-

دستورات فایل سیستم File System Commands

-

حفظ دسترسی (پایداری) Maintaining Access (Persistence)

-

جاسوسی - گرفتن ضربه های کلیدی و گرفتن عکس از صفحه Spying - Capturing Key Strikes & Taking Screen Shots

-

Pivoting - نظریه (پیوتینگ چیست؟) Pivoting - Theory (What is Pivoting?)

-

Pivoting - بهره برداری از دستگاه ها در همان شبکه مانند یک کامپیوتر هک شده Pivoting - Exploiting Devices on The Same Network As a Hacked Computer

-

کنترل تلفن Android و دسترسی به میکروفون، دوربین، پیامها، سیستم فایل و موارد دیگر Controlling Android Phone & Accessing Mic, Camera, Messages, File System & More

-

حفظ دسترسی در OS X Maintaining Access On OS X

Post Exploitation - Empire Post Exploitation - Empire

-

اصول اولیه ماموران امپراتوری Basics Of Empire Agents

-

دستورات فایل سیستم File System Commands

-

آپلود و اجرای دستورات شل Upload & Execute Shell Commands

-

تزریق درب پشتی در فرآیندهای سیستم Injecting a Backdoor In a System Processes

-

2 روش برای افزایش امتیازات در OS X 2 Methods to Escalating Privileges On OS X

-

حفظ دسترسی در OS X Maintaining Access On OS X

امنیت Security

-

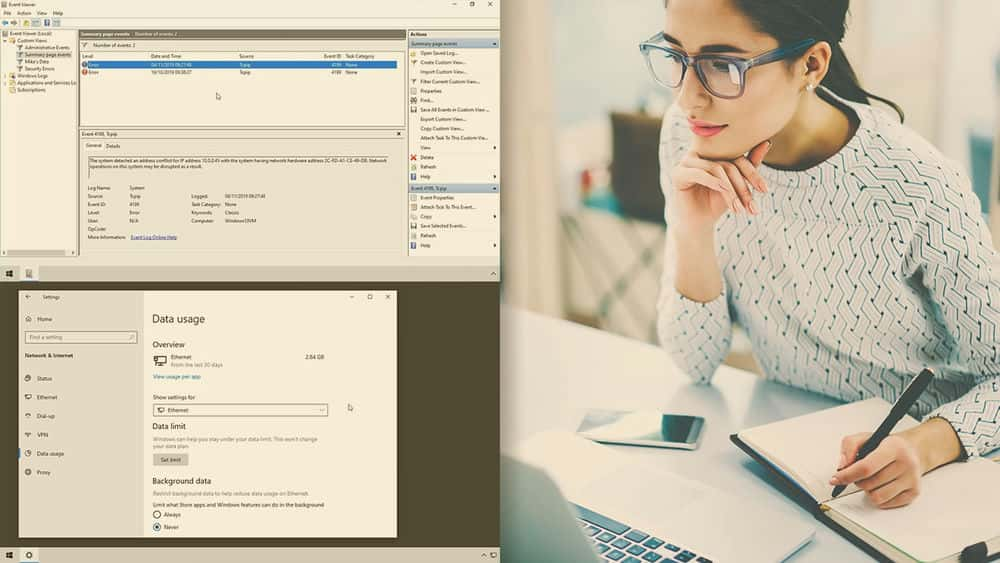

شناسایی ایمیل های جعلی/جعلی Detecting Fake/Spoofed Emails

-

نحوه محافظت در برابر BeEF و سایر سوء استفاده های مرورگر How to Protect Against BeEF & Other Browser Exploits

-

تشخیص دستی تروجان ها Detecting Trojans Manually

-

شناسایی تروجان ها با استفاده از Sandbox Detecting Trojans Using a Sandbox

بخش پاداش Bonus Section

-

سخنرانی پاداش - تخفیف Bonus Lecture - Discounts

https://donyad.com/d/d250c7

Zaid Sabih

Zaid Sabih

هکر اخلاقی، دانشمند کامپیوتر و مدیر عامل zSecurity

z Security

z Security

ارائه دهنده پیشرو آموزش هک اخلاقی و امنیت سایبری،

نمایش نظرات