آموزش تهدیدهای امنیت سایبری: باج افزار - آخرین آپدیت

Cybersecurity Threats: Ransomware

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

Ransomware چیست؟ What Is Ransomware?

-

بررسی اجمالی Overview

-

تعریف و انواع Ransomware Definition and Types of Ransomware

-

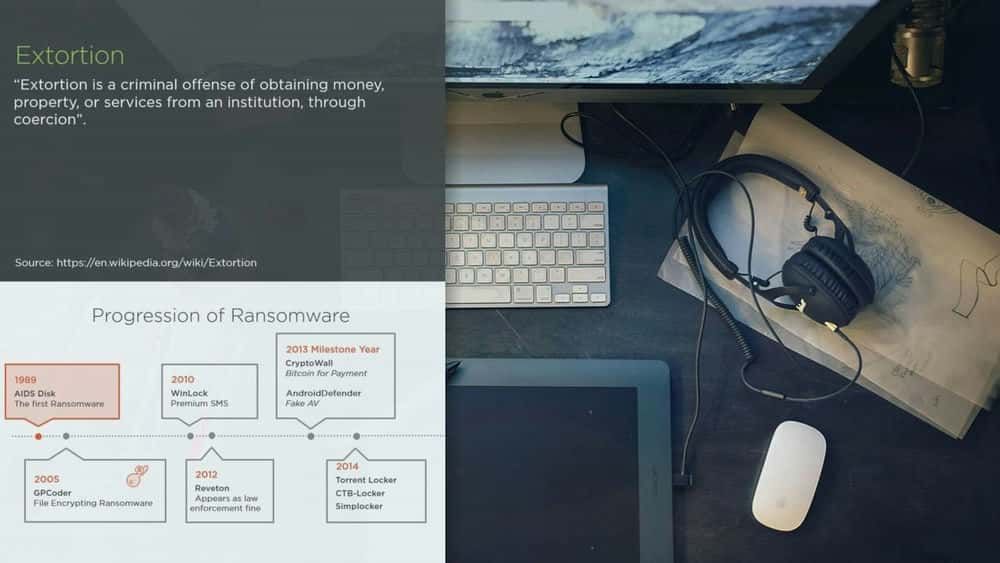

جدول زمانی Ransomware The Ransomware Timeline

-

Ransomware 30،000 ft. View چیست؟ What Is Ransomware 30,000 ft. View?

-

مشکل چقدر بغرنج است؟ How Big Is the Problem?

-

قربانیان باج افزار Ransomware Victims

-

بازرسی پیشرفت ماژول Module Progress Checkpoint

-

نسخه ی نمایشی حمله Ransomware در دنیای واقعی Demo of Real World Ransomware Attack

-

انواع Ransomware Variations of Ransomware

-

خلاصه Summary

امتیاز ورود Ransomware Ransomware Entry Points

-

بررسی اجمالی Overview

-

5 وکتور کلاسیک عفونت The 5 Classic Infection Vectors

-

پیوست های فیشینگ و ایمیل Phishing and Email Attachments

-

لینک های داخلی ، وب سایت ها/بارگیری ها و آلودگی های Drive-by Embedded Hyperlinks, Websites/downloads, and Drive-by Infections

-

چرا از کیت های متداول بهره برداری استفاده می شود Why Common Exploit Kits Are Used

-

Command and Callback (C C) و شاخص های سازش Command and Callback (C&C) and Indicators of Compromise

-

خلاصه Summary

واکنش حادثه: ردیابی و مهار Incident Response: Detection and Containment

-

بررسی اجمالی Overview

-

شاخص های سازش Indicators of Compromise

-

شناسایی حمله Detecting an Attack

-

حاوی حمله Containing the Attack

-

خلاصه Summary

واکنش حادثه: ریشه کنی و بازیابی Incident Response: Eradication and Recovery

-

بررسی اجمالی Overview

-

چرخه زندگی پاسخ حوادث Incident Response Lifecycle

-

بازیابی فایلهای محلی و شبکه Recovery Local and Network Files

-

Recovery Cloud Storage Files ، Dropbox و OneDrive Recovery Cloud Storage Files, Dropbox, and OneDrive

-

ابزارها و منابع Tools and Resources

-

NoMoreRansom .org NoMoreRansom.org

-

پرداخت دیه Paying the Ransom

-

خلاصه Summary

اقدامات مقابله ای و آماده سازی پاسخ حوادث Countermeasures and Preparing Your Incident Response

-

بررسی اجمالی Overview

-

دفاع از حمله Ransomware Defending a Ransomware Attack

-

محافظت از شبکه ویندوز Protecting a Windows Network

-

نسل بعدی ضد ویروس/ضد بدافزار Next Generation Anti-virus/Anti-malware

-

درس های آموخته شده و برنامه پاسخگویی به حوادث شما Lessons Learned and Your Incident Response Plan

-

خلاصه Summary

https://donyad.com/d/7bed

Richard Harpur

Richard Harpur

ریچارد یک رهبر باتجربه فناوری است که دارای شغل قابل توجهی از توسعه نرم افزار ، مدیریت پروژه تا نقش های سطح C به عنوان مدیر عامل ، CIO و CISO است. ریچارد در 100 CIO برتر ایرلند بسیار رتبه بندی و رتبه بندی شده است. به عنوان نویسنده Pluralsight - رهبر آموزش آنلاین برای متخصصان فناوری - دوره های Richard در کتابخانه Pluralsight دارای امتیاز بالایی هستند و تمرکز آنها بر آموزش مهارت های حیاتی در امنیت سایبری از جمله ISO27001 و Ransomware است. ریچارد به عنوان یک مدیر امنیت اطلاعات مجاز (CISM) به طور ایده آل موقعیت و اشتیاق زیادی برای به اشتراک گذاشتن دانش و تجربه گسترده خود برای توانمندسازی دیگران برای موفقیت دارد. ریچارد همچنین به طور گسترده در زمینه فناوری و رهبری امنیتی می نویسد و به طور منظم در کنفرانس ها سخنرانی می کند هنگامی که او برای وبلاگ خود نمی نویسد https://www.richardharpur.com/ریچارد با همسر و 4 فرزندش در کوه کری ، پایتخت توریستی ایرلند ، از پیاده روی لذت می برد. می توانید در توییترrharpur به ریچارد برسید.

نمایش نظرات