آموزش معماری و طراحی امنیتی: تصویر بزرگ - آخرین آپدیت

Security Architecture and Design: The Big Picture

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

تنظیم مرحله Setting the Stage

-

تنظیم مرحله - چه کسی باید این دوره را تماشا کند Setting the Stage - Who Should Watch This Course

-

بررسی اجمالی دوره Course Overview

-

تیم های امنیتی Security Teams

-

تیم های تهاجمی و دفاعی Offensive and Defensive Teams

نصب و پیکربندی اجزای شبکه Installing and Configuring Network Components

-

معرفی ماژول Module Intro

-

مدل های TCP/IP و OSI TCP/IP and OSI Models

-

فایروال ها Firewalls

-

فایروال های برنامه وب Web Application Firewalls

-

شبکه های خصوصی مجازی (VPN) Virtual Private Networks (VPN)

-

رمزگذاری حمل و نقل Transport Encryption

-

NIDS و NIPS NIDS and NIPS

-

گردش کار IDS/IPS IDS/IPS Workflow

-

چهار رویکرد به IDS Four Approaches to IDS

-

IDS مبتنی بر شبکه Network Based IDS

-

واکنش به هشدارها یا مسائل Reacting to Alerts or Issues

-

روترها و پروتکل های مسیریابی مشترک Routers and Common Routing Protocols

-

سوئیچ ها Switches

-

لایه 2 در مقابل لایه 3 Layer 2 vs. Layer 3

-

بالانس بار Load Balancers

-

انواع بالانس بار Load Balancer Types

-

دروازه های امنیت وب Web Security Gateways

-

Port Security و 802.1x Port Security and 802.1x

-

محافظ حلقه و محافظ سیل Loop Protection and Flood Guards

-

پروتکل درخت پوشاننده (STP) Spanning Tree Protocol (STP)

-

نقاط دسترسی و امنیت WiFi Access Points and WiFi Security

-

اطلاعات امنیتی و مدیریت رویدادها (SIEM) Security Information and Event Management (SIEM)

-

پیشگیری از دست دادن داده ها (DLP) Data Loss Prevention (DLP)

-

کنترل دسترسی شبکه (NAC) Network Access Control (NAC)

-

رمزگذاری مبتنی بر سخت افزار Hardware Based Encryption

-

دروازه نامه Mail Gateway

-

موارد اضافی برای در نظر گرفتن Additional Things to Consider

اجرای پروتکل های امن Implementing Secure Protocols

-

معرفی ماژول Module Intro

-

پروتکل های شبکه Networking Protocols

-

DNS SEC DNS SEC

-

SSH SSH

-

S/MIME S/MIME

-

SRTP SRTP

-

LDAPS LDAPS

-

FTPS و SFTP FTPS and SFTP

-

SNMPv3 SNMPv3

-

SSL/TLS SSL/TLS

-

HTTPS HTTPS

-

POP/IMAP امن Secure POP/IMAP

-

از موارد استفاده کنید Use Cases

پیاده سازی معماری شبکه ایمن Implementing Secure Network Architecture

-

معرفی ماژول و بررسی توپولوژی Module Intro and Topology Overview

-

مفاهیم اضافی توپولوژی Additional Topology Concepts

-

امنیت ، تقسیم بندی و انزوا Security, Segmentation, and Isolation

-

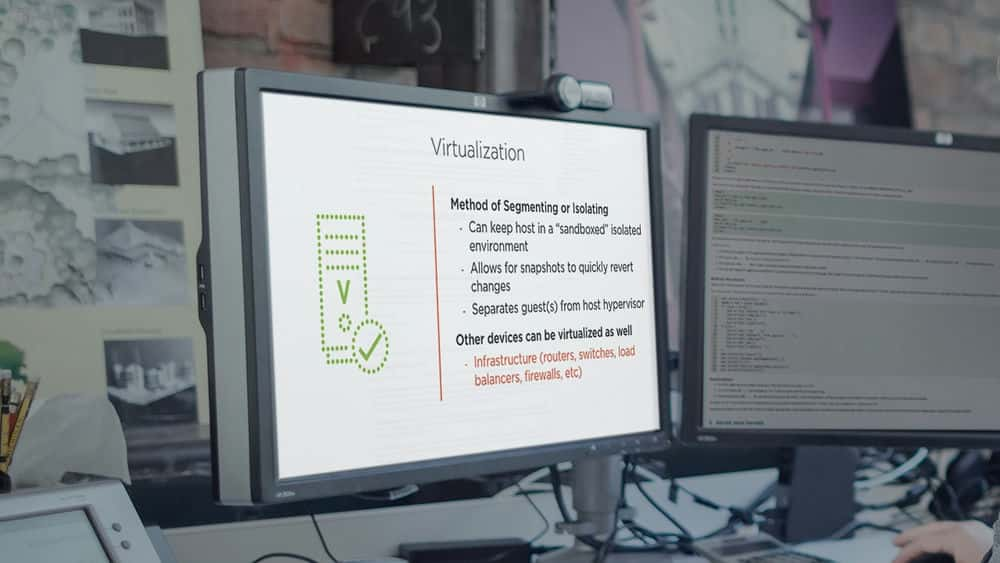

مجازی سازی Virtualization

-

شکافهای هوا Air Gaps

-

VPN VPN

-

قرار دادن دستگاه امنیتی Security Device Placement

-

شبکه تعریف شده نرم افزار (SDN) Software Defined Networking (SDN)

عیب یابی مشکلات مشترک امنیتی Troubleshooting Common Security Issues

-

معرفی ماژول Module Intro

-

مدارک رمزگذاری نشده Unencrypted Credentials

-

گزارش ها و ناهنجاری های رویداد Logs and Event Anomalies

-

نقض دسترسی Access Violations

-

مسائل گواهی و سلسله مراتب Certificate Issues and Hierarchy

-

دستگاه های اشتباه پیکربندی شده است Misconfigured Devices

-

پیکربندی امنیتی ضعیف Weak Security Configuration

-

مسائل مربوط به پرسنل Personnel Issues

-

نرم افزار غیر مجاز Unauthorized Software

-

انحراف پایه و انطباق با مجوز Baseline Deviation and License Compliance

-

مدیریت دارایی Asset Management

-

مشکلات احراز هویت Authentication Issues

پیاده سازی طراحی سیستم های ایمن Implementing Secure Systems Design

-

مقدمه ماژول و بوت امن Module intro and Secure Boot

-

اندازه گیری راه اندازی شده Measured Launch

-

Integrity Measurement Architecture (IMA) Integrity Measurement Architecture (IMA)

-

بایوس/UEFI BIOS/UEFI

-

رمزگذاری داده ها/رمزگذاری مبتنی بر سخت افزار Data Encryption / Hardware Based Encryption

-

انواع داده ها برای ایمن سازی Types of Data to Secure

-

امنیت زنجیره تامین Supply Chain Security

-

سخت افزار ریشه اعتماد Hardware Root of Trust

-

EMI/EMP EMI/EMP

-

سیستم عامل مورد اعتماد Trusted OS

-

طراحی سیستم های ایمن Secure Systems Design

-

مدیریت دستگاه تلفن همراه Mobile Device Management

-

لوازم جانبی Peripherals Security

توسعه و استقرار برنامه ایمن Secure Application Development and Deployment

-

معرفی ماژول Module Intro

-

توسعه مدل های چرخه زندگی Development Life-cycle Models

-

مدل توسعه آبشار Waterfall Development Model

-

DevOps امن Secure DevOps

-

اتوماسیون امنیتی Security Automation

-

ادغام مداوم Continuous Integration

-

خط مقدماتی و CI/CD Baselining and CI/CD

-

سیستم های تغییرناپذیر Immutable Systems

-

زیرساخت به عنوان کد Infrastructure as Code

-

مدیریت تغییر عمومی General Change Management

-

تهیه ، خلع سلاح و دفع دارایی Provisioning, Deprovisioning and Asset Disposal

-

SDLC SDLC

-

تکنیک های کدگذاری امن Secure Coding Techniques

-

کیفیت کد و تست Code Quality and Testing

-

تجزیه و تحلیل کد استاتیک Static Code Analysis

-

گیج کننده Fuzzing

-

مفاهیم رمزگذاری امن Secure Coding Concepts

-

وارد شده در مقابل کد زمان اجرا Compiled vs. Runtime Code

کنترل های امنیتی فیزیکی Physical Security Controls

-

معرفی ماژول Module Intro

-

روشنایی و علامت گذاری مناسب Proper Lighting and Signage

-

شمشیربازی Fencing

-

نگهبانان Guards

-

هشدارها Alarms

-

امنیت دارایی های جسمی Securing Physical Asssets

-

سیستم های توزیع محافظت شده (PDS) Protected Distribution Systems (PDS)

-

شبکه های Airgap Airgap Networks

-

قفل سخت افزار Hardware Locks

-

مانترا Mantraps

-

EMI Shielding EMI Shielding

-

خوانندگان مجاورت Proximity Readers

-

بیومتریک Biometrics

-

موانع Barricades

-

سیستم تهویه مطبوع HVAC

-

راهروهای سرد و گرم Hot and Cold Aisles

-

مهار آتش Fire Suppression

-

فیلترهای صفحه Screen Filters

-

دوربین ها و نظارت تصویری Cameras and Video Surveillance

-

تشخیص حرکت و مادون قرمز Motion Detection and Infrared

-

سیاهههای مربوط Logs

-

مدیریت کلیدی Key Management

جزییات دوره

4h 24m

118

Pluralsight (پلورال سایت)

(آخرین آپدیت)

29

4.6 از 5

دارد

دارد

دارد

https://donyad.com/d/136a

Christopher Rees

Christopher Rees

کریس یک تکنسین حرفه ای اطلاعات ، مربی ، مدیر و یادگیرنده مادام العمر است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به ورزش های رزمی ، کار کردن ، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. وی طی 10 سال گذشته تعدادی دوره آموزشی صدور گواهینامه IT ایجاد کرده است و واقعاً از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و رشد شخصی لذت می برد.

نمایش نظرات