آموزش توسعه منابع با ColdFire - آخرین آپدیت

Resource Development with ColdFire

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

توسعه بدافزار Golang با ColdFire Developing Golang Malware with ColdFire

-

نمای کلی: ColdFire Overview: ColdFire

-

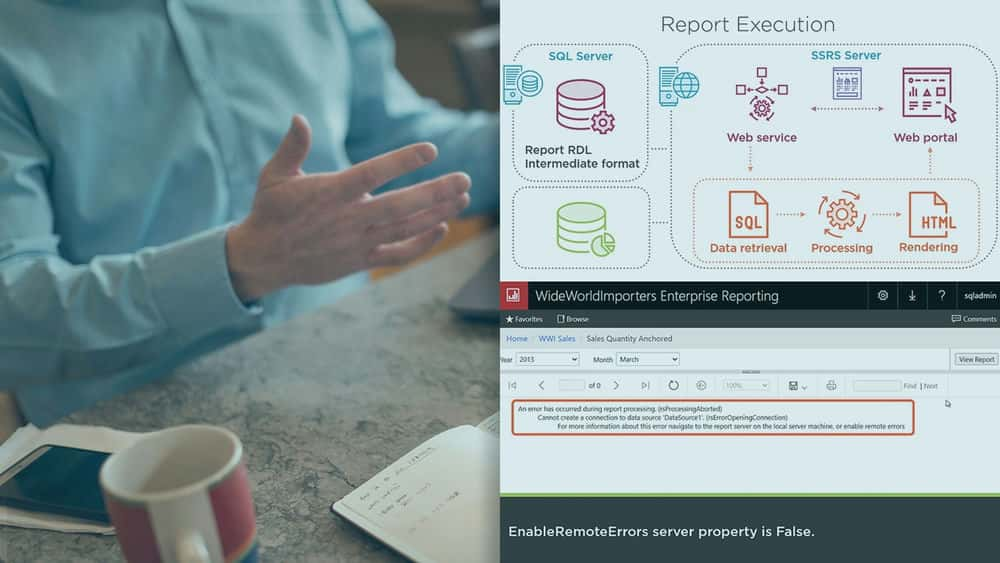

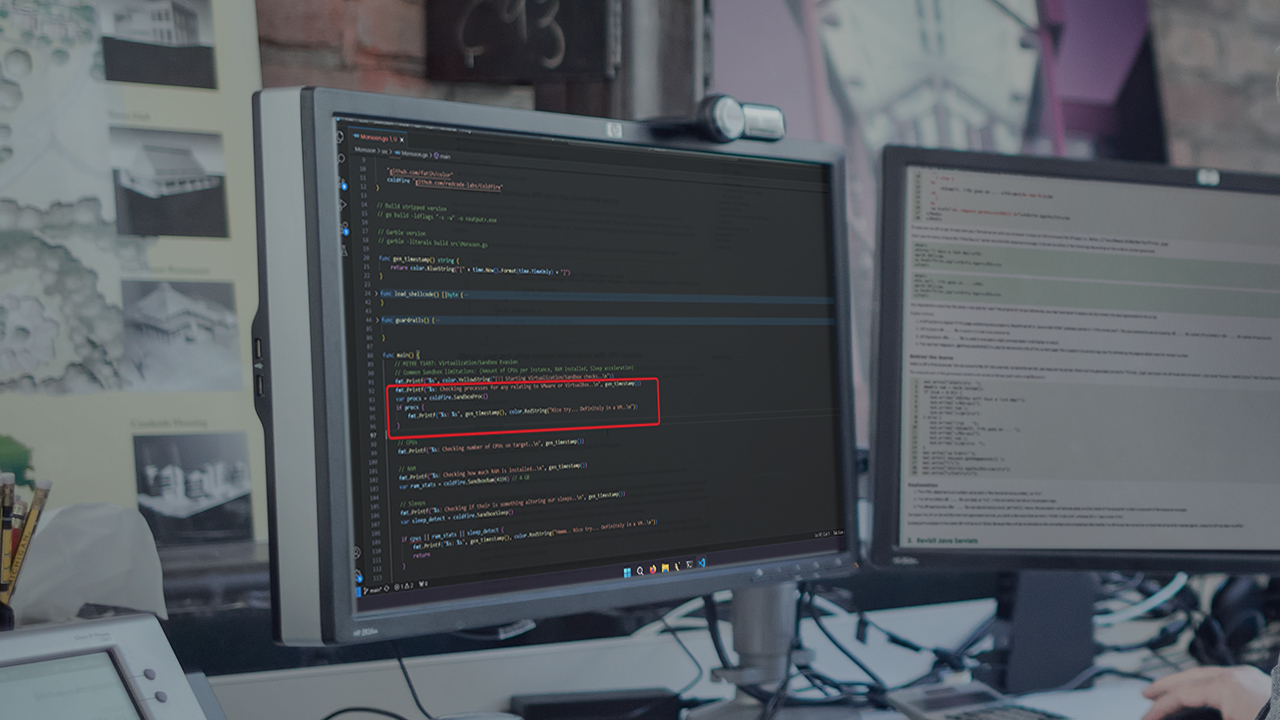

مجازی سازی و Sandbox Evasion Virtualization and Sandbox Evasion

-

نرده های اعدام Execution Guardrails

-

مرحله نهایی: تزریق فرآیند Final Stage: Process Injection

منابع Resources

-

اطلاعات تکمیلی Additional Information

https://donyad.com/d/2337c4

Aaron Diaz

Aaron Diaz

آرون دیاز عمدتاً به عنوان یک پیمانکار دولتی با شاخه های مختلف ارتش و سازمان های دولتی کار کرده است. آرون به عنوان شکارچی تهدید، مهندس معکوس بدافزار، توسعهدهنده نرمافزار و آزمایشکننده نفوذ کار کرده است. او علاقه زیادی به نرم افزارهای مهندسی معکوس و همه چیزهای مرتبط با امنیت تهاجمی (توسعه بدافزار/سوء استفاده) دارد. در طول دوران تصدی خود در تیم Threat Hunting، او مهندس اصلی بدافزار Reverse Engineer شد. این باعث شد که بدانیم چگونه APTها بدافزارهای خود را توسعه می دهند و خلاقیت طرح هایشان. در حال حاضر، Aaron یک تست کننده نفوذ است که با یک تیم کوچک متخصص در مهندسی معکوس و توسعه بهره برداری کار می کند. آرون بنیانگذار و مدیر عامل Elusive Threat Research است که در تحقیقات تهاجمی و تدافعی برای تهدیدات پیچیده تخصص دارد.

نمایش نظرات