آموزش امنیت سایبری تکنسین پشتیبانی معتبر سیسکو (CCST). - آخرین آپدیت

دانلود Cisco Certified Support Technician (CCST) Cybersecurity

این آموزش امنیت سایبری تکنسین پشتیبانی گواهی شده Cisco (CCST) متخصصان سطح پایه امنیت سایبری را برای کار، نگهداری، عیبیابی و پیکربندی دستگاهها و نرمافزارهای Cisco که دستگاهها و شبکهها را ایمن نگه میدارند، آماده میکند.

سری گواهینامه های CCST از سیسکو به طور ویژه برای دو هدف طراحی شده است. ابتدا، افرادی که کاملاً تازه وارد فناوری اطلاعات هستند را با موضوع و انتظارات شغلی که می توانند از حوزه شغلی انتظار داشته باشند آشنا می کند. دوم، افراد تازه وارد را با گواهینامه های فناوری اطلاعات و آنچه برای پیشرفت حرفه ای شما در فناوری اطلاعات ضروری است آشنا می کند.

کسب امنیت سایبری CCST پاهای شما را زیر پا می گذارد و شما را برای عیب یابی شغلی و نظارت بر دستگاه ها و شبکه ها آماده می کند. این دوره مطمئن می شود که مفاهیم و واژگانی را که می شنوید و باید در اولین روز کاری خود استفاده کنید، درک می کنید.

برای هر کسی که یک تیم فناوری را رهبری میکند، از این آموزش سیسکو میتوان برای حضور متخصصان جدید امنیت سایبری در سطح مبتدی، که در برنامههای آموزشی فردی یا تیمی مدیریت میشوند، یا بهعنوان منبع مرجع Cisco استفاده کرد.

امنیت سایبری CCST: آنچه باید بدانیدبرای هر حرفه ای مبتدی در زمینه امنیت سایبری که به دنبال بهبود مهارت خود در امنیت سایبری است، این دوره سیسکو موضوعاتی مانند:

- اصول اساسی امنیتی مانند تهدیدها، سوء استفادهها و آسیبپذیریها

- مبانی عملیات شبکه

- مفاهیم امنیتی سیستم نقطه پایانی مربوط به سیستم عامل و نرم افزار

- ارزیابی آسیب پذیری و اصول مدیریت ریسک

- مسئولیت ها و انتظارات در مورد رسیدگی به حادثه

این آموزش CCST برای متخصصان امنیت سایبری سطح ابتدایی طراحی شده است. این دوره ابتدایی مفاهیم و موضوعات امنیت سایبری برای متخصصان جدید فناوری اطلاعات با حداقل یک سال تجربه در زمینه امنیت سایبری و متخصصان با تجربه امنیت سایبری سطح پایه که به دنبال تأیید مهارت های سیسکو هستند، ارزشمند است.

متخصصان جدید یا مشتاق امنیت سایبری در سطح مبتدی. اگر هرگز در دنیای فناوری اطلاعات شغلی نداشتهاید، یا در ابتدای کار خود در حوزه فناوری اطلاعات هستید، گواهیهای CCST به شما اطمینان میدهد که متوجه میشوید. همه چیز در مورد شغل، از فناوری گرفته تا اصطلاحات و حتی مسئولیت ها و انتظارات شغلی. با این دوره خود را برای موفقیت آماده کنید تا شما را برای یکی از اولین مدارک صنعتی خود آماده کند.

متخصصان باتجربه در سطح مبتدی در زمینه امنیت سایبری. اگر قبلاً چند سال تجربه در زمینه امنیت سایبری دارید، احتمالاً این دوره و امنیت سایبری CCST آسان خواهند بود، اما همچنان ارزش گذراندن آن را دارد. اگر هرگز برای یادگیری اصطلاحات رسمی و اصولی کتاب و مفاهیم تکنولوژیکی که سیسکو از تکنسین های سطح ابتدایی خود انتظار دارد، وقت نگرفته اید، ارزش این را دارد که با این دوره اولیه پایه گذاری کنید و گواهینامه ای کسب کنید که حرفه شما را مستحکم کند. .

اصول اساسی امنیت Essential Security Principles

-

معرفی Introduction

-

انواع آسیب پذیری ها Types of Vulnerabilities

-

سوء استفاده ها، خطرات و تهدیدها Exploits, Risks, and Threats

-

بردارهای حمله و دفاع در عمق Attack Vectors and Defense-in-Depth

-

انواع مهاجمان و منشور اخلاقی Types of Attackers and Code of Ethics

-

دلایل حملات Reasons for Attacks

تهدیدات و آسیب پذیری های رایج Common Threats and Vulnerabilities

-

انواع بدافزار Types of Malware

-

علائم بدافزار Symptoms of Malware

-

حملات رایج قسمت 1 Common Attacks Part 1

-

حملات مشترک قسمت 2 Common Attacks Part 2

-

حملات رمز عبور Password Attacks

-

حملات مهندسی اجتماعی Social Engineering Attacks

اصول مدیریت دسترسی Access Management Principles

-

احراز هویت Authentication

-

مجوز و حسابداری Authorization and Accounting

-

مدیریت رمز عبور Password Management

-

توصیه های موسسه ملی استاندارد و فناوری (NIST). National Institute of Standards and Technology (NIST) Recommendations

-

شعاع RADIUS

وضعیت داده ها و رمزگذاری مناسب States of Data and Appropriate Encryption

-

رمزگذاری داده ها در حالت استراحت Encryption of Data at Rest

-

رمزگذاری داده ها در حال انتقال Encryption of Data in Transit

-

داده های در حال استفاده Data in Use

انواع رمزگذاری، پروتکل هایی که از رمزگذاری استفاده می کنند Types of Encryption, Protocols that Use Encryption

-

رمزگذاری متقارن Symmetric Encryption

-

رمزگذاری نامتقارن Asymmetric Encryption

-

خلاصه الگوریتم ها Summary of Algorithms

-

هش کردن داده ها Hashing Data

آسیب پذیری های پروتکل TCP/IP TCP/IP Protocol Vulnerabilities

-

پروتکل TCP The TCP Protocol

-

پروتکل IP The IP Protocol

-

آسیب پذیری های پروتکل Protocol Vulnerabilities

-

UDP و پروتکل های اضافی UDP and Additional Protocols

آدرس شبکه و امنیت Network Addresses and Security

-

معرفی Introduction

-

درک نمادگذاری باینری و اعشاری Understanding Binary and Decimal Notation

-

یک نتیجه ماسک زیر شبکه را محاسبه کنید Calculate a Subnet Mask Result

-

آشنایی با عملکرد سوئیچ و روتر Understanding Switch and Router Functions

-

آدرس های عمومی در مقابل خصوصی Public vs Private Addresses

-

ترجمه آدرس شبکه Network Address Translation

-

آدرس دهی IPv6 IPv6 Addressing

زیرساخت های شبکه و فناوری ها را شرح دهید Describe Network Infrastructure and Technologies

-

الزامات معماری شبکه Network Architecture Requirements

-

معماری شبکه: تحمل خطا Network Architecture: Fault Tolerance

-

معماری شبکه: مقیاس پذیری Network Architecture: Scalability

-

معماری شبکه: QoS، امنیت Network Architecture: QoS, Security

-

DMZ و پروکسی DMZ and Proxy

-

گلدان عسل Honeypot

-

ابر را کاوش کنید Explore the Cloud

یک شبکه SoHo بیسیم امن راهاندازی کنید Set Up a Secure Wireless SoHo Network

-

عنوان بخش را وارد کنید... Enter Section Title...

-

SoHo مقدمه SoHo Introduction

-

الزامات دستگاه Device Requirements

-

هدف و الزامات در دسترس بودن Purpose and Availability Requirements

-

عناصر یک شبکه سوهو Elements of a SoHo Network

-

یک شبکه SoHo بی سیم را پیکربندی کنید Configure a Wireless SoHo Network

پیاده سازی فناوری های دسترسی امن Implement Secure Access Technologies

-

معرفی Introduction

-

معرفی Introduction

-

بررسی اجمالی لیست کنترل دسترسی Access Control List Overview

-

پیاده سازی ACL ACL Implementations

-

نمایش ACL ACL Demonstration

-

فایروال ضروری Firewall Essentials

-

سایر انواع فایروال Other Firewall Types

-

کنترل دسترسی به شبکه (NAC) Network Access Control (NAC)

رابط ویندوز، سیستم فایل و خط فرمان The Windows Interface, File System, & Command Line

-

رابط کاربری ویندوز The Windows User Interface

-

سیستم فایل ویندوز The Windows File System

-

خط فرمان را پیاده سازی کنید Implement the Command Line

سیستم عامل ویندوز را با Defender و Firewall ایمن کنید Secure the Windows OS with Defender and Firewall

-

مروری بر Microsoft Defender Microsoft Defender Overview

-

نمایش مدافع مایکروسافت Microsoft Defender Demonstration

PowerShell و CLI برای لینوکس و macOS PowerShell and CLI for Linux and macOS

-

مقدمه ای بر PowerShell Introduction to PowerShell

-

مثال های پاورشل PowerShell Examples

-

مثال های پاورشل PowerShell Examples

-

مقدمه ای بر لینوکس Introduction to Linux

-

نمای کلی ترمینال لینوکس Linux Terminal Overview

-

دستورات مدیریت فایل Bash Bash File Management Commands

-

رابط خط فرمان لینوکس (CLI) Linux Command-Line Interface (CLI)

-

دستورات رایج لینوکس Common Linux Commands

-

دستورات شبکه Network Commands

-

رابط خط فرمان macOS (CLI) macOS Command-Line Interface (CLI)

-

دستورات اضافی لینوکس Additional Linux Commands

-

برنامه های لینوکس از CLI Linux Programs from the CLI

-

رابط خط فرمان macOS (CLI) macOS Command-Line Interface (CLI)

-

مجوزهای فایل و دایرکتوری لینوکس Linux File and Directory Permissions

-

مجوزهای فایل و دایرکتوری macOS macOS File and Directory Permissions

-

فایروال لینوکس Linux Firewall

-

فایروال macOS macOS Firewall

-

جمع آوری اطلاعات ارزیابی امنیت Gather Security Assessment Information

مجوزهای فایل، macOS و فایروال های لینوکس File Permissions, macOS and Linux Firewalls

-

مجوزهای فایل و دایرکتوری لینوکس و macOS Linux and macOS File and Directory Permissions

-

فایروال macOS را پیکربندی کنید Configure macOS Firewall

-

فایروال macOS macOS Firewall

-

فایروال لینوکس را پیکربندی کنید Configure Linux Firewall

سیستم های امنیتی و مدیریت دارایی Security Systems and Asset Management

-

موجودی سخت افزار Hardware Inventory

-

موجودی سخت افزار Hardware Inventory

-

مدیریت نرم افزار Manage Software

-

یک دستگاه Android را مدیریت کنید Manage an Android Device

-

مدیریت پیکربندی Configuration Management

-

مدیریت پیکربندی با نمایه پیکربندی Configuration Management with Configuration Profile

انطباق با مقررات و پشتیبان گیری Regulatory Compliance and Backups

-

معرفی Introduction

-

معرفی Introduction

-

انطباق با مقررات: GDPR Regulatory Compliance: GDPR

-

انطباق با مقررات - PCI DSS Regulatory Compliance - PCI DSS

-

انطباق با مقررات: HIPPA Regulatory Compliance: HIPPA

-

هدف پشتیبان گیری Backup Purpose

-

تهیه نسخه پشتیبان از رسانه، انواع و فرکانس Backup Media, Types, and Frequency

-

پشتیبان گیری از محصولات Backup Products

به روز رسانی نرم افزار و سخت افزار را پیاده سازی کنید Implement Software and Hardware Updates

-

انواع به روز رسانی ویندوز Types of Windows Updates

-

تنظیمات بهروزرسانی ویندوز سمت کلاینت Client-Side Windows Update Settings

-

به روز رسانی نرم افزار، درایور و سیستم عامل Software, Driver, and Firmware Updates

گزارش های سیستم را تفسیر کنید Interpret System Logs

-

نمای کلی رویداد Event Viewer Overview

-

نمایشگر رویداد را مدیریت کنید Manage Event Viewer

-

نمونه های نمایشگر رویداد Event Viewer Examples

-

ابزارهای نمایش رویداد Event Viewer Tools

-

Syslog Syslog

ضد بدافزار لینوکس و macOS، مدیریت بدافزارها Linux and macOS Antimalware, Handling Malware

-

آیا لینوکس به آنتی بدافزار نیاز دارد؟ Does Linux Need Antimalware?

-

اهداف لینوکس Linux Targets

-

حملات لینوکس: باج افزار و Cryptojacking Linux Attacks: Ransomware and Cryptojacking

-

حملات لینوکس: حمایت دولتی، بدون فایل و اینترنت اشیا Linux Attacks: State-Sponsored, File-less, and IoT

-

macOS و امنیت macOS and Security

-

اسکن لاگ ها و اصلاح بدافزار Scan Logs and Malware Remediation

مدیریت آسیب پذیری Vulnerability Management

-

مقدمه Intro

-

سیستم عامل و آسیب پذیری های شبکه OS and Network Vulnerabilities

-

آسیب پذیری های رایج و قرار گرفتن در معرض (CVEs) Common Vulnerabilities and Exposure (CVEs)

-

اسکن شبکه ها با استفاده از Nmap و Zenmap Scanning Networks Using Nmap and Zenmap

-

مدیریت پورت های فایروال اوبونتو Managing Ubuntu Firewall Ports

-

پیکربندی SSH Configuring SSH

-

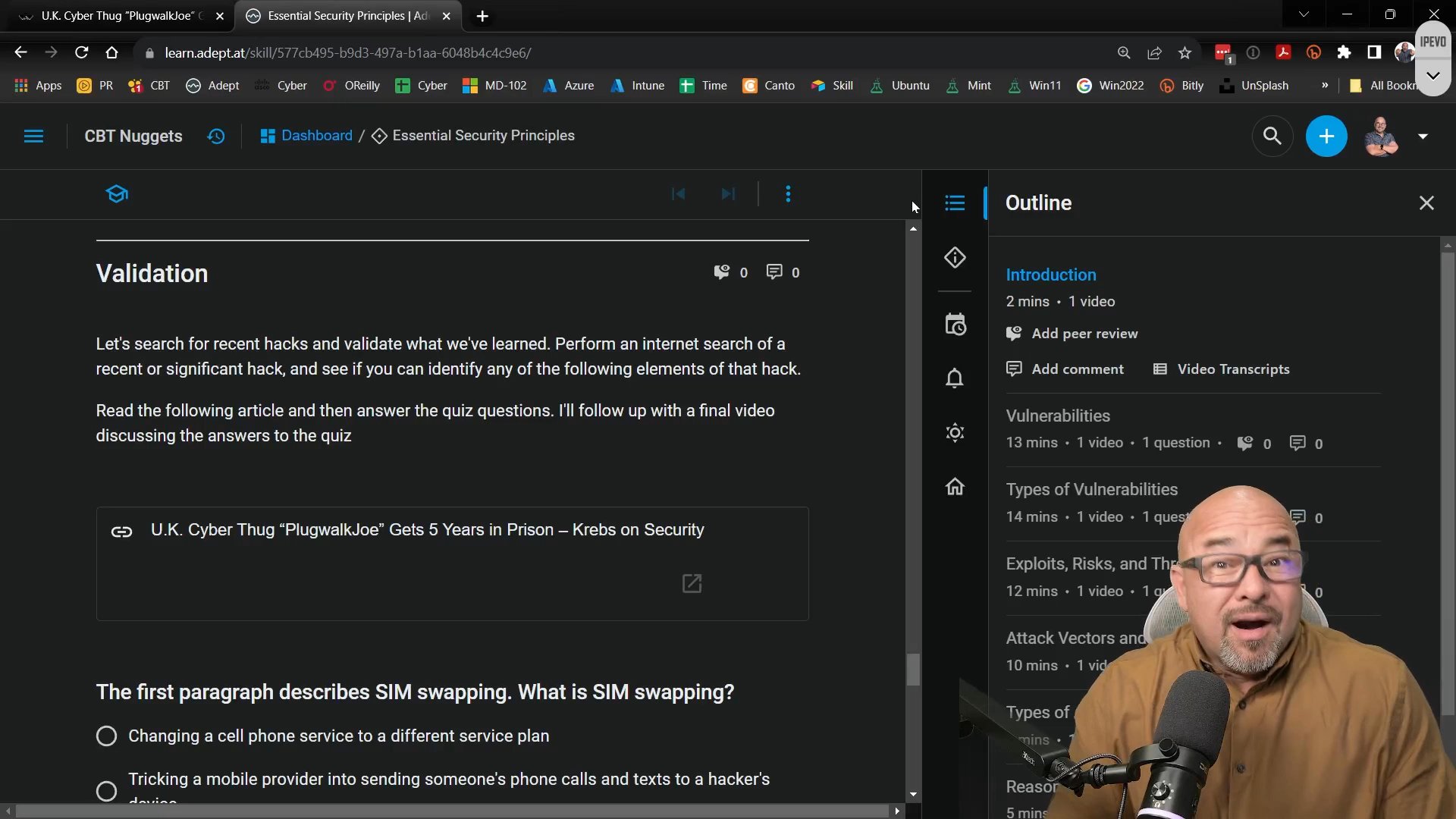

اعتبارسنجی مهارت Skill Validation

چارچوب های انطباق Compliance Frameworks

-

معرفی چارچوب های انطباق Introducing Compliance Frameworks

-

مطابقت با PCI DSS Complying With PCI DSS

-

مطابق با HIPAA Complying With HIPAA

-

مطابق با FERPA Complying With FERPA

-

مطابقت با GDPR Complying With GDPR

-

قوانین و استانداردهای انطباق Compliance Laws and Standards

-

اعتبارسنجی مهارت Skill Validation

مدیریت ریسک Risk Management

-

مقدمه Intro

-

تعیین رتبه بندی ریسک Determine Risk Rankings

-

بررسی سیاستهای ریسکهای داخلی Exploring Insider Risks Policies

-

بررسی کامل سیاست Complete Policy Review

-

اعتبارسنجی مهارت Skill Validation

-

مرور Review

رسیدگی به حوادث Incident Handling

-

مقدمه Intro

-

SIEM در مقابل SOAR SIEM vs SOAR

-

NIST SP 800-61 NIST SP 800-61

-

کاوش Azure Sentinel Exploring Azure Sentinel

-

تاکتیک ها و تکنیک ها Tactics and Techniques

-

اعتبارسنجی مهارت Skill Validation

-

بررسی سوال Question Review

https://donyad.com/d/03ee79

James Conrad

James Conrad

من واقعاً از آموزش موضوعی که یادگیری آن برای من سخت بود لذت میبرم، بنابراین او مجبور نیست همان رنجی را که من در حین یادگیری آن موضوع انجام دادم تحمل کند.» جیمز بیش از 30 سال تجربه فناوری اطلاعات را در آموزش خود به ارمغان می آورد. او شروع به کار داوطلبانه در IT برای یک سازمان غیرانتفاعی کرد و تبدیل به متخصص فناوری اطلاعات آنها شد - در حالی که از یک کامپیوتر قابل حمل MS-DOS استفاده می کرد. قبل از پیوستن به CBT Nuggets، جیمز به صورت مستقل کارهای IT انجام می داد و کتاب های فنی را می نوشت و بررسی می کرد. سرگرمی های او شامل عکاسی، پیاده روی و مسافرت، به ویژه به اروپای شرقی و روسیه است.

ارتباط با جیمز:

John Munjoma

John Munjoma

"من عمیقا دوست دارم دیگران را توانمند کنم و به آنها کمک کنم دانش خود را افزایش دهند تا کار و زندگی آنها آسان تر شود." بردهای مدار در ابتدا علاقه جان را به عنوان یک پسر جوان به فناوری برانگیخت. با این حال، تنها پس از اتمام تحصیلاتش به سمت فناوری اطلاعات گرایش پیدا کرد. جان قبل از تبدیل شدن به یک مربی فنی، به عنوان یک مدیر شبکه و سیستم کار می کرد. هنگامی که او آموزش ایجاد نمی کند، جان از یادگیری لذت می برد، به خصوص در مورد جهان، تاریخ، و البته تکنولوژی.

ارتباط با جان:

نمایش نظرات