آموزش معماری و طراحی برای امنیت Comptia+ - آخرین آپدیت

دانلود Architecture and Design for CompTIA Security+

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

درک مفاهیم امنیتی در محیط سازمانی Understanding Security Concepts in an Enterprise Environment

-

مقدمه ماژول Module Intro

-

مدیریت پیکربندی Configuration Management

-

نمودارها Diagrams

-

پیکربندی پایه Baseline Configuration

-

طرح آدرس IP IP Address Schema

-

حاکمیت داده ها Data Sovereignty

-

پیشگیری از دست دادن داده ها (DLP) Data Loss Prevention (DLP)

-

انواع داده ها برای تأمین امنیت Types of Data to Secure

-

نقاب داده Data Masking

-

نشانه سازی Tokenization

-

مدیریت حقوق دیجیتال (DRM) Digital Rights Management (DRM)

-

رمزگذاری مبتنی بر سخت افزار (TPM و HSM) Hardware Based Encryption (TPM and HSM)

-

ملاحظات جغرافیایی Geographical Considerations

-

کارگزار امنیتی دسترسی به ابر (CASB) Cloud Access Security Broker (CASB)

-

امنیت به عنوان یک سرویس (SECAAS) Security-as-a-Service (SECaaS)

-

تفاوت بین CASB و SECaaS Differences between CASB and SECaaS

-

بهبودی Recovery

-

پروتکل های ایمن و بازرسی SSL/TLS Secure Protocols and SSL/TLS Inspection

-

هش Hashing

-

ملاحظات API و دروازه های API API Considerations and API Gateways

-

گزینه های سایت بازیابی (سایت های سرد ، گرم ، گرم و مبتنی بر ابر) Recovery Site Options (Cold, Warm, Hot, and Cloud-based Sites)

-

مثال منطقه فاجعه Disaster Area Example

-

لنگوت ها و Honeyfiles Honeypots and Honeyfiles

-

عسلی Honeynets

-

تله سنجی جعلی Fake Telemetry

-

DNS SINKHOLE DNS Sinkhole

درک مجازی سازی و رایانش ابری Understanding Virtualization and Cloud Computing

-

مقدمه ماژول Module Intro

-

انباره ابری Cloud Storage

-

محاسبات ابری Cloud Computing

-

"X" به عنوان یک سرویس "X" as a Service

-

زیرساخت ها به عنوان یک سرویس (IAAS) Infrastructure as a Service (IaaS)

-

IaaS و اتوماسیون IaaS and Automation

-

پلتفرم به عنوان یک سرویس (PAAS) Platform as a Service (PaaS)

-

نرم افزار به عنوان یک سرویس (SAAS) Software as a Service (SaaS)

-

IAAS ، PAAS و تمایز دهنده های SaaS IaaS, PaaS, and SaaS Differentiators

-

انواع ابرها Types of Clouds

-

ارائه دهندگان خدمات مدیریت شده (MSP) Managed Service Providers (MSP)

-

محاسبات مه Fog Computing

-

محاسبات لبه Edge Computing

-

VDI VDI

-

مجازی سازی Virtualization

-

ظروف Containers

-

میکروسرویس و API Microservices and APIs

-

زیرساخت به عنوان کد (IAC) Infrastructure as Code (IAC)

-

شبکه تعریف شده نرم افزار (SDN) Software Defined Networking (SDN)

-

قابلیت تعریف تعریف شده نرم افزار (SDV) Software Defined Visibility (SDV)

-

معماری بدون سرور Serverless Architecture

-

IaaS ، PaaS ، Faas و Diffitorators IaaS, PaaS, FaaS, and SaaS Differentiators

-

ادغام خدمات و سیاست های منابع Service Integrations and Resource Policies

-

دروازه حمل و نقل Transit Gateway

-

اجتناب از پخش VM VM Sprawl Avoidance

-

فرار VM VM Escape

-

بررسی ماژول Module Review

پیاده سازی توسعه امن برنامه ، استقرار و اتوماسیون Implementing Secure Application Development, Deployment, and Automation

-

مقدمه ماژول Module Intro

-

محیط (Dev ، Test ، Staging و تولید) Environments (Dev, Test, Staging, and Production)

-

نمونه محیط Environment Example

-

تهیه و محرومیت Provisioning and Deprovisioning

-

اندازه گیری یکپارچگی Integrity Measurement

-

تجزیه و تحلیل کد استاتیک Static Code Analysis

-

تکنیک های رمزگذاری ایمن Secure Coding Techniques

-

اتوماسیون امنیتی Security Automation

-

نظارت و اعتبارسنجی مداوم Continuous Monitoring and Validation

-

ادغام مداوم Continuous Integration

-

تحویل مداوم و توسعه مداوم Continuous Delivery and Continuous Development

-

مدفوع OWASP

-

تنوع نرم افزاری ، کامپایلر و باینری Software Diversity, Compiler, and Binary

-

ارتجاعی و مقیاس پذیری Elasticity and Scalability

-

کنترل نسخه Version Control

درک روشهای تأیید اعتبار و مجوزها Understanding Authentication and Authorizations Methods

-

مقدمه ماژول Module Intro

-

خدمات دایرکتوری Directory Services

-

نام های کاربری Usernames

-

فدراسیون Federation

-

اعتماد/احراز هویت گذرا Transitive Trust / Authentication

-

تصدیق Attestation

-

رمز عبور یک بار مبتنی بر زمان (TOTP) Time-Based One-Time Password (TOTP)

-

رمز عبور یک بار مبتنی بر HMAC (HOTP) HMAC-Based One-Time Password (HOTP)

-

احراز هویت پیام کوتاه SMS Authentication

-

توکن Tokens

-

کدهای استاتیک Static Codes

-

برنامه های احراز هویت Authentication Applications

-

اعلان ها را فشار دهید Push Notifications

-

کارتهای هوشمند Smart Cards

-

کارتهای مجاورت Proximity Cards

-

کارت تأیید شناسایی شخصی (PIV) Personal Identification Verification Card (PIV)

-

کارت دسترسی مشترک Common Access Card

-

عوامل بیومتریک Biometric Factors

-

شناخت صورت Facial Recognition

-

تجزیه و تحلیل ورید و راه رفتن Vein and Gait Analysis

-

میزان کارآیی Efficacy Rates

-

شناسایی در مقابل احراز هویت در مقابل مجوز Identification vs. Authentication vs. Authorization

-

احراز هویت چند عاملی Multifactor Authentication

-

عوامل احراز هویت Authentication Factors

-

اعتبار Authorization

-

عوامل احراز هویت Authentication Factors

-

احراز هویت ، مجوز و حسابداری (AAA) Authentication, Authorization, and Accounting (AAA)

-

در مقابل نیازهای ابر On-prem vs. Cloud Requirements

-

On-Prem درمورد نیازهای Cloud On-Prem vs. Cloud Requirements

پیاده سازی انعطاف پذیری امنیت سایبری Implementing Cybersecurity Resilience

-

مقدمه ماژول Module Intro

-

از نظر جغرافیایی پراکنده Geographically Disperse

-

پراکندگی جغرافیایی دارایی Geographical Dispersal of Assets

-

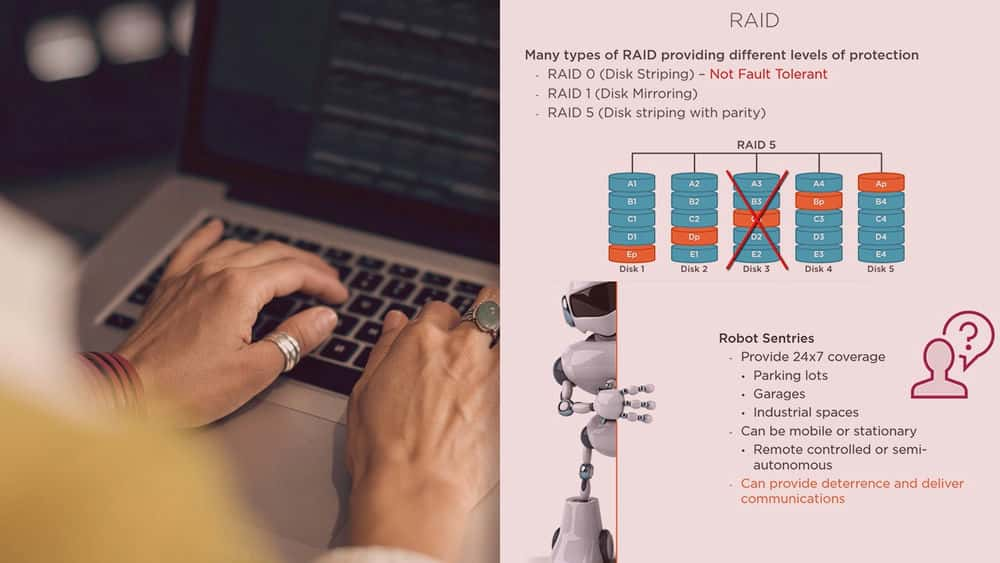

یورش RAID

-

چند Multipath

-

بوالانسی Load Balancer

-

تابع قدرت Power Resiliency

-

تکرار Replication

-

در مقابل ابر On-prem vs. Cloud

-

برنامه ها/سیاست های پشتیبان Backup Plans / Policies

-

اجرای/فرکانس پشتیبان گیری Backup Execution / Frequency

-

انواع پشتیبان Backup Types

-

محیط های پشتیبان گیری Backup Environments

-

پشتیبان آنلاین در مقابل آفلاین Online vs. Offline Backups

-

پشتیبان گیری - ملاحظات مسافت Backups - Distance Considerations

-

عدم وجود ، عکس های فوری و رسانه های بوت زنده Non-persistence, Snapshots, and Live Boot Media

-

در دسترس بودن بالا High Availability

-

افزونگی Redundancy

-

سخت افزار تحمل گسل Fault Tolerant Hardware

-

تنوع فناوری و فروشنده Technology and Vendor Diversity

-

رمزنگاری و کنترل تنوع Crypto and Control Diversity

شناخت پیامدهای امنیتی سیستم های جاسازی شده و تخصصی Recognizing Security Implications of Embedded and Specialized Systems

-

مقدمه ماژول Module Intro

-

هدف ماژول Module Goal

-

سیستم های تعبیه شده Embedded Systems

-

نمونه های سیستم تعبیه شده Embedded Systems Examples

-

SCADA/ICS SCADA / ICS

-

نگرانی های امنیتی SCADA SCADA Security Concerns

-

دستگاه های هوشمند/IoT Smart Devices / IoT

-

دستگاه های هوشمند/پیش فرض های ضعیف IoT Smart Devices / IoT Weak Defaults

-

دستگاه های هدف خاص Special Purpose Devices

-

وسایل نقلیه Vehicles

-

Voice Over IP (VoIP) Voice over IP (VoIP)

-

HVAC HVAC

-

هواپیما/پهپاد Aircraft/UAV

-

چاپگر/MFD Printers/MFDs

-

سیستم عامل های زمان واقعی (RTOS) Real Time Operating Systems (RTOS)

-

سیستم های نظارتی Surveillance Systems

-

سیستم روی تراشه (SoC) System on a Chip (SoC)

-

شبکه های 5G و نگرانی های امنیتی 5G Networks and Security Concerns

-

رادیو باند باریک و باند پایه Narrow-band and Baseband Radio

-

ZIGBEE Zigbee

-

محدودیت ها Constraints

درک اهمیت کنترلهای امنیتی جسمی Understanding the Importance of Physical Security Controls

-

مقدمه ماژول Module Intro

-

موانع Barricades

-

مانتراس Mantraps

-

نشان Badges

-

هشدارها Alarms

-

روشنایی و علائم Lighting and Signs

-

دوربین ها و نظارت تصویری Cameras and Video Surveillance

-

نگهبانان Guards

-

فرستاده های ربات Robot Sentries

-

پذیرایی Reception

-

یکپارچگی دو شخص (TPI)/کنترل Two Person Integrity (TPI) / Control

-

قفل های سخت افزاری Hardware Locks

-

زیست سنجی Biometrics

-

قفل کابل ، گاوصندوق و کابینت قفل Cable Locks, Safes, and Locking Cabinets

-

مسدود کننده داده USB USB Data Blocker

-

نرده Fencing

-

سرکوب آتش سوزی Fire Suppression

-

تشخیص حرکت/مادون قرمز Motion Detection / Infrared

-

خوانندگان نزدیکی Proximity Readers

-

هواپیماهای بدون سرنشین/پهپاد Drones / UAV

-

سیاهه ها Logs

-

شکاف هوا Air Gaps

-

منطقه demilitarized (DMZ) Demilitarized Zone (DMZ)

-

سیستم توزیع محافظت شده (PDS) Protected Distribution System (PDS)

-

راهروهای گرم و سرد Hot and Cold Aisles

-

تخریب داده های غیر دیجیتال و دیجیتال Non-Digital and Digital Data Destruction

-

خردی Shredding

-

پالس و پالس Pulping and Pulverizing

-

وابسته به دفع Deguassing

-

پاکسازی Purging

-

پاک کن Wiping

-

بررسی ماژول Module Review

درک اصول مفاهیم رمزنگاری Understanding the Basics of Cryptographic Concepts

-

مقدمه ماژول Module Intro

-

چرا باید مراقبت کنی Why You Should Care

-

اصطلاحات رمزنگاری و تاریخ Cryptographic Terminology and History

-

میز ویجین Vigenere Table

-

امضاهای دیجیتالی Digital Signatures

-

کشش کلیدی Key Stretching

-

هش Hashing

-

در مقابل تبادل کلید خارج از باند In-band vs. Out-of-band Key Exchange

-

رمزنگاری منحنی بیضوی (ECC) Elliptic Curve Cryptography (ECC)

-

رازداری کامل رو به جلو Perfect Forward Secrecy

-

ارتباطات کوانتومی Quantum Communications

-

محاسبات کوانتومی Quantum Computing

-

کمیت Post Quantum

-

کلیدی زودگذر Ephemeral Key

-

حالت های رمزگذاری Cipher Modes

-

تابع XOR Function

-

روش ها و طراحی رمزنگاری Cryptographic Methods and Design

-

کنگره Blockchain

-

تفاوت های اساسی و روش های رمزگذاری Fundamental Differences and Encryption Methods

-

کلیدهای جلسه Session Keys

-

رمزگذاری نامتقارن Asymmetric Encryption

-

رمزگذاری سبک وزن Lightweight Encryption

-

مگس Steganography

-

رمز Homomorphic Encryption

-

موارد استفاده مشترک Common Use Cases

-

سوئیت های رمزنگاری Cipher Suites

-

محدودیت ها Limitations

-

ژنراتورهای شماره تصادفی و شبه گرا (PRNG) Random and Pseudorandom Number Generators (PRNG)

-

ژنراتورهای عدد تصادفی کوانتومی (QRNG) Quantum Random Number Generators (QRNG)

جزییات دوره

5h 41m

201

Pluralsight (پلورال سایت)

(آخرین آپدیت)

46

4.5 از 5

دارد

دارد

دارد

https://donyad.com/d/d185

Christopher Rees

Christopher Rees

کریس یک تکنسین حرفه ای اطلاعات ، مربی ، مدیر و یادگیرنده مادام العمر است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به ورزش های رزمی ، کار کردن ، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. وی طی 10 سال گذشته تعدادی دوره آموزشی صدور گواهینامه IT ایجاد کرده است و واقعاً از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و رشد شخصی لذت می برد.

نمایش نظرات