آموزش وقایع امنیتی: استفاده از هشدارهای موجود در مورد دستگاه امنیتی - آخرین آپدیت

Security Event Triage: Leveraging Existing Security Device Alerts

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

دستگاه های امنیتی شبکه Network Security Devices

-

معرفی ماژول Module Introduction

-

مدل OSI The OSI Model

-

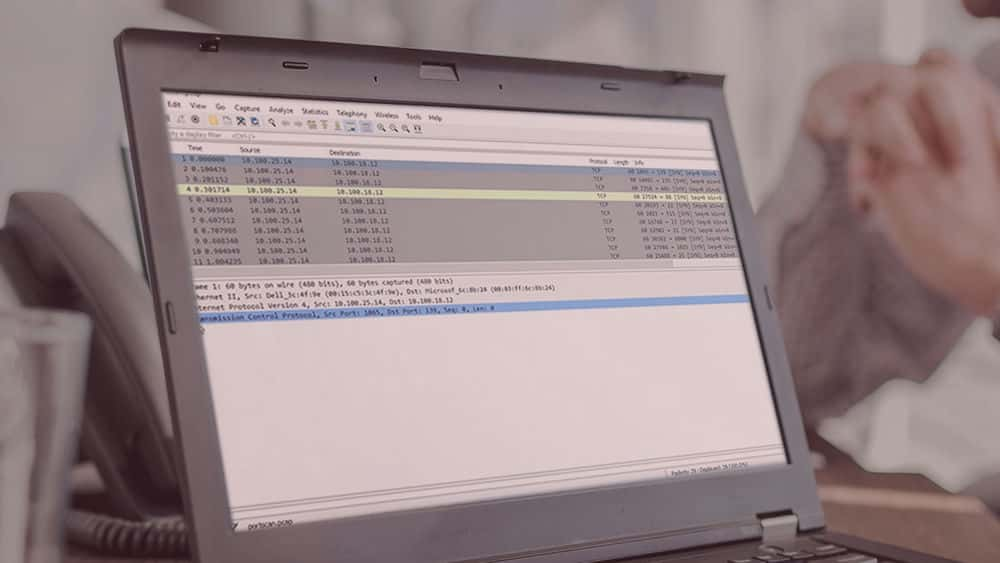

نسخه ی نمایشی: ترافیک شبکه اسکن اسکن را شناسایی کنید Demo: Identify Port Scan Network Traffic

-

دستگاه های امنیتی شبکه Network Security Devices

-

نسخه ی نمایشی: Cloud Jump Boxes و Security Demo: Cloud Jump Boxes and Security

-

خلاصه ماژول Module Summary

شناسایی تهدیدها با استفاده از سیاهههای مربوط به فایروال Identifying Threats Using Firewall Logs

-

معرفی ماژول Module Introduction

-

دیوارهای آتش و الزامات نظارت Firewalls and Monitoring Requirements

-

سیاهههای مربوط به فایروال Firewall Logs

-

نسخه ی نمایشی: فعالیت مشکوک خروجی شبکه را با استفاده از کیبانا شناسایی کنید Demo: Identify Suspicious Outbound Network Activity Using Kibana

-

نسخه ی نمایشی: فعالیت های شمارش فایروال را با استفاده از کیبانا شناسایی کنید Demo: Identify Firewall Enumeration Activity Using Kibana

-

خلاصه ماژول Module Summary

شناسایی تهدیدهای شبکه با استفاده از NAC Logs Identifying Network Threats Using NAC Logs

-

معرفی ماژول Module Introduction

-

روشهای دسترسی به شبکه Network Access Methods

-

کنترل دسترسی شبکه (NAC) Network Access Control (NAC)

-

نسخه ی نمایشی: نشانه های سازش را از سیاهههای مربوط به دستگاه NAC با استفاده از کیبانا جستجو کنید Demo: Seek Indications of Compromise from NAC Device Logs Using Kibana

-

خلاصه ماژول Module Summary

امنیت در ابر Security in the Cloud

-

معرفی ماژول Module Introduction

-

راه حل های فایروال مبتنی بر ابر Cloud-based Firewall Solutions

-

گزارش های شبکه مبتنی بر ابر Cloud-based Network Logs

-

ناهنجاری های شبکه مبتنی بر ابر Cloud-based Network Anomalies

-

نسخه ی نمایشی: اسکن های منابع Cloud را از طریق Cloud Packet Captures شناسایی کنید Demo: Identify Cloud Resource Scans through Cloud Packet Captures

-

نسخه ی نمایشی: خطرات امنیتی را در Microsoft Azure شناسایی کنید Demo: Identify Security Threats in Microsoft Azure

-

نسخه ی نمایشی: رویدادهای امنیتی خدمات وب آمازون را شناسایی کنید Demo: Identify Amazon Web Services Security Events

-

خلاصه ماژول Module Summary

https://donyad.com/d/b313

Daniel Lachance

Daniel Lachance

مشاور، مربی، نویسنده و ویراستار Lachance IT Consulting

دانیل لاکنس مشاور، مربی، نویسنده و ویراستار Lachance IT Consulting Inc.

A دانیل، مبشر IT با انگیزه و پرشور، بیش از 20 سال تجربه در پیاده سازی و پشتیبانی از انواع سخت افزار و نرم افزار دارد. مهارت های او شامل مدیریت سیستم، آموزش فنی فناوری اطلاعات و برنامه ریزی و اجرای راه حل های فناوری مرتبط با شبکه است.

A دانیل، مبشر IT با انگیزه و پرشور، بیش از 20 سال تجربه در پیاده سازی و پشتیبانی از انواع سخت افزار و نرم افزار دارد. مهارت های او شامل مدیریت سیستم، آموزش فنی فناوری اطلاعات و برنامه ریزی و اجرای راه حل های فناوری مرتبط با شبکه است.

![آموزش ساخت اپلیکیشن آب و هوا با Ruby On Rails [ویدئو] آموزش ساخت اپلیکیشن آب و هوا با Ruby On Rails [ویدئو]](https://donyad.com/course/getimg/13bfad1e-24c4-4f35-ab06-81cf3d54cf6d.jpg)

نمایش نظرات