آموزش امنیت برنامه های Angular با OpenID Connect و OAuth 2 - آخرین آپدیت

Securing Angular Apps with OpenID Connect and OAuth 2

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

Angular برنامه امنیتی تصویر بزرگ Angular App Security Big Picture

-

مقدمه Introduction

-

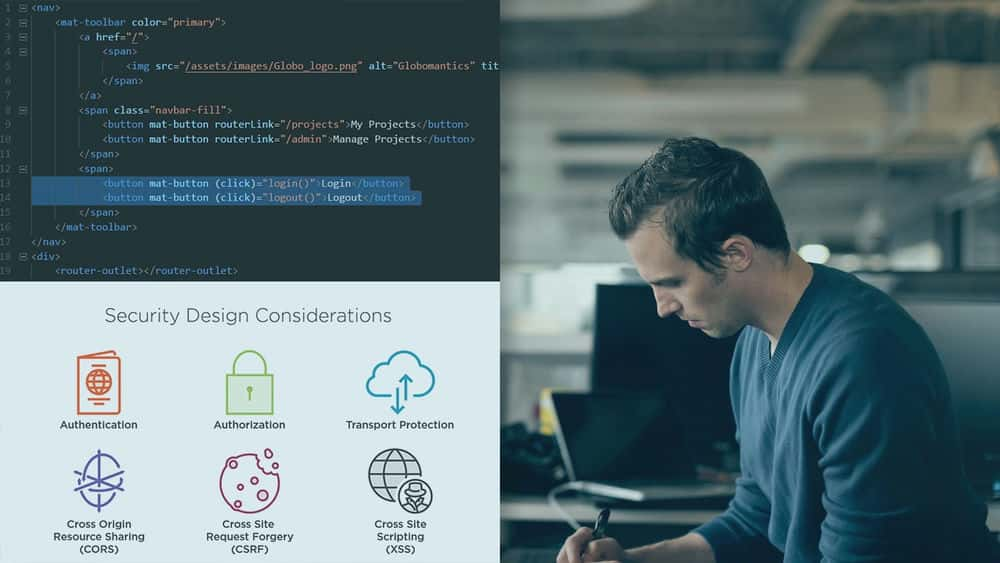

ملاحظات طراحی امنیتی Security Design Considerations

-

مشتری در مقابل امنیت سرور Client vs. Server Security

-

Angular App Security Architecture Angular App Security Architecture

-

احراز هویت و مجوز Authentication and Authorization

-

واژه شناسی Terminology

-

پروتکل های OpenID Connect و OAuth 2 OpenID Connect and OAuth 2 Protocols

-

گزینه های ارائه دهنده هویت Identity Provider Options

-

گزینه های کتابخانه مشتری Client Library Options

-

گشت و گذار در برنامه نسخه ی نمایشی A Tour through the Demo Application

احراز هویت با OpenID Connect Authenticating with OpenID Connect

-

مقدمه Introduction

-

انتخاب OpenID Connect Choosing OpenID Connect

-

درک نشانه های OpenID Connect JWT Understanding OpenID Connect JWT Tokens

-

انتخاب جریان پروتکل اتصال OpenID شما Choosing Your OpenID Connect Protocol Flow

-

با استفاده از مجوز کد جریان با PKCE Using Authorization Code Flow with PKCE

-

یک کلمه در مورد کتابخانه مشتری-oidc A Word About oidc-client Library

-

یک بررسی سریع از عملکرد مشتری A Quick Review of the Client Functionality

-

درحال اجرا شدن کد مشتری در سیستم شما Getting the Client Code Running on Your Machine

-

درحال اجرا شدن کد سمت سرور بر روی دستگاه شما Getting the Server-side Code Running on Your Machine

-

افزودن مشتری-oidc و یک جز Service سرویس Auth Adding oidc-client and an Auth Service Component

-

پیکربندی oidc-client برای اتصال به STS شما Configuring oidc-client to Connect to Your STS

-

اضافه کردن ورود به برنامه Adding Login to the App

-

ورود به سیستم STS Logging into the STS

-

افزودن صفحه تماس مجدد پس از ورود به سیستم Adding the Post-login Callback Page

-

مدیریت وضعیت ورود به سیستم و خروج از سیستم Handling Login Status and Logging Out

-

خطاهای پیکربندی مشتری Debugging Client Configuration Errors

-

بازرسی از نشانه های JWT Inspecting the JWT Tokens

-

یک کلمه در مورد ثبت نام کاربر A Word About User Registration

-

خلاصه Summary

اتصال به ارائه دهنده اتصال OpenID مختلف Connecting to a Different OpenID Connect Provider

-

مقدمه Introduction

-

ادغام با سایر ارائه دهندگان OIDC Integrating with Other OIDC Providers

-

پیکربندی برنامه های مشتری ، API ها و کاربران در Auth0 Configuring Client Apps, APIs, and Users in Auth0

-

تغییر پیکربندی مشتری برای اتصال با Auth0 Changing the Client Configuration to Connect with Auth0

-

حل اختلافات در پیکربندی STS Resolving Differences in STS Configuration

-

خلاصه Summary

مجاز کردن تماس با API های Backend شما با OAuth 2 Authorizing Calls to Your Backend APIs with OAuth 2

-

مقدمه Introduction

-

اصطلاحات OAuth 2/نقش ها OAuth 2 Terminology/Roles

-

انواع گرانت OAuth 2 OAuth 2 Grant Types

-

درک نشانه های OAuth 2 Understanding OAuth 2 Tokens

-

نیاز به رضایت Requiring Consent

-

نیاز به احراز هویت در سرور API Requiring Authentication at the API Server

-

عبور دستیابی نشانه ها در تماسهای API به صورت دستی Passing Access Tokens in API Calls Manually

-

استفاده از رهگیر احراز هویت برای عبور رمزها Using an Authentication Interceptor to Pass Tokens

-

فیلتر کردن داده ها براساس ادعاها Filtering Data Based on Claims

-

اجرای کنترل دسترسی براساس ادعاها Enforcing Access Control Based on Claims

-

مدیریت خطاهای مجوز در برنامه مشتری Handling Authorization Errors in the Client App

-

استفاده از نقش یا ادعاهای سفارشی برای فیلتر کردن و کنترل دسترسی Using Role or Custom Claims for Filtering and Access Control

-

خلاصه Summary

افزایش تجربه کاربری امنیتی Enhancing the Security User Experience

-

مقدمه Introduction

-

مرور مجدد مدیریت نشانه Revisiting Token Management

-

بررسی تاریخ انقضا Token Expiration Review

-

فعال کردن سکوت دسترسی های غیرفعال Enabling Silent Renew of Access Tokens

-

ارائه زمینه امنیتی به مشتری Providing a Security Context to the Client

-

مدیریت تجربه کاربر بر اساس زمینه امنیتی Managing User Experience Based on the Security Context

-

جلوگیری از دسترسی غیر مجاز به بازدیدها با محافظان مسیر Preventing Unauthorized Access to Views with Route Guards

-

ورود به سیستم تنها از برنامه مشتری دیگری Single Sign-on from Another Client App

-

خلاصه Summary

جزییات دوره

3h 11m

58

Pluralsight (پلورال سایت)

(آخرین آپدیت)

191

4.7 از 5

دارد

دارد

دارد

https://donyad.com/d/639e

Brian Noyes

Brian Noyes

برایان نویس CTO و معمار در Solliance (www.solliance.net) ، یک شرکت توسعه راه حل های فن آوری متخصص است. برایان یک MVP مایکروسافت است و در زمینه معماری برنامه های سرویس گیرنده ، توسعه کامل وب پشته ، ابر و معماری ریز سرویس تخصص دارد. برایان چندین کتاب و ده ها مقاله انتشار فناوری ، از جمله راهنمای توسعه دهنده Microsoft Prism 4 ، اتصال داده با فرم های ویندوز 2.0 و استقرار مشتری هوشمند با ClickOnce تالیف کرده است. برایان هنگام پرواز با F-14 Tomcats در نیروی دریایی ایالات متحده ، به عنوان یک سرگرمی شروع به برنامه نویسی کرد و بعداً علاقه و علاقه اش به نرم افزار را به کار فعلی خود تبدیل کرد.

نمایش نظرات