آموزش شروع کار با مهندسی معکوس - آخرین آپدیت

Getting Started with Reverse Engineering

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیویی برای نمایش وجود ندارد.

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

مقدمه Introduction

-

معرفی دوره Course Introduction

-

چرا باید مهندس معکوس را یاد گرفت Why Learn to Reverse Engineer

-

معرفی ماژول Module Introduction

-

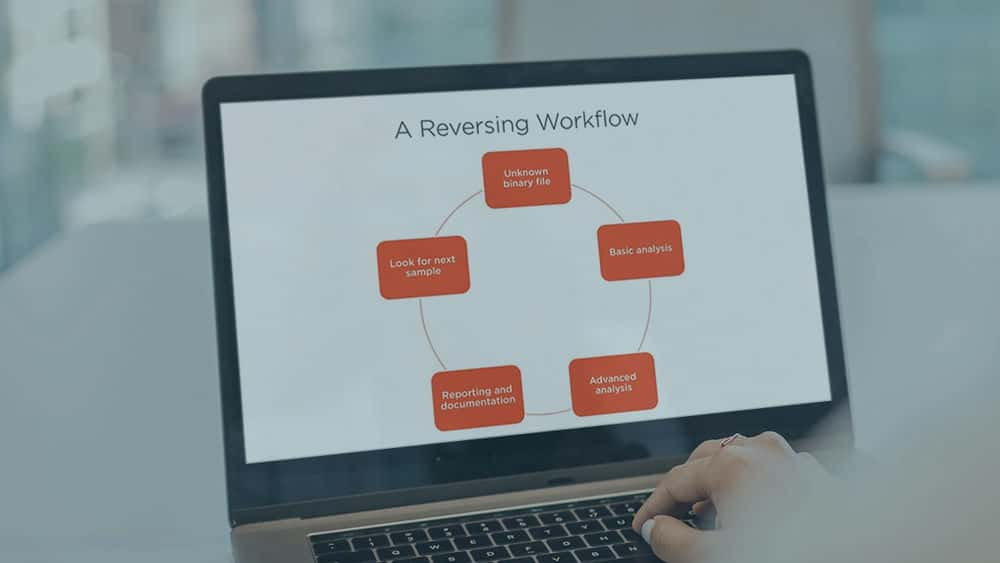

روند مهندسی معکوس The Reverse Engineering Process

-

نتیجه Conclusion

اصول مونتاژ Assembly Basics

-

معرفی ماژول Module Introduction

-

معماری CPU: رجیسترها ، حافظه و کد ماشین CPU Architecture: Registers, Memory, and Machine Code

-

بخش های اسمبلر و برنامه The Assembler and Program Segments

-

معماری مجموعه دستورالعمل ها: Mnemonics ، Operands و Opcodes Instruction Set Architecture: Mnemonics, Operands, and Opcodes

-

دستورالعمل های اساسی Essential Instructions

-

عملیات Bitwise ، Endianness و اندازه Bitwise Operations, Endianness, and Size

-

نتیجه گیری ماژول Module Conclusion

کار با Native Code Working with Native Code

-

معرفی ماژول Module Introduction

-

قالب فایل قابل اجرا (PE) قابل حمل The Portable Executable (PE) File Format

-

مقدمه ای بر API ویندوز An Introduction to the Windows API

-

نسخه ی نمایشی: تجزیه فایلهای PE Demo: Parsing PE Files

-

آزمایشگاه: تجزیه و تحلیل پرونده های PE Lab: Analyzing PE Files

-

نتیجه گیری ماژول Module Conclusion

با استفاده از اشکال زدایی Using Debuggers

-

معرفی ماژول Module Introduction

-

عملکرد رفع اشکال Debugger Functionality

-

دستورات رفع اشکال Debugger Commands

-

استفاده از WinDbg تحت ویندوز Using WinDbg Under Windows

-

نسخه ی نمایشی: با استفاده از Debugger: قسمت 1 Demo: Using a Debugger: Part 1

-

نسخه ی نمایشی: با استفاده از Debugger: قسمت 2 Demo: Using a Debugger: Part 2

-

آزمایشگاه: اشکال زدایی یک برنامه مشکل Lab: Debug a Problem Program

-

نتیجه Conclusion

مجمع عملی Practical Assembly

-

مقدمه Introduction

-

توابع و قاب پشته Functions and the Stack Frame

-

کنوانسیون ها Calling Conventions

-

نسخه ی نمایشی: Call Stack و Stack Frames Demo: The Call Stack and Stack Frames

-

سازه های شرطی و کنترل کننده Conditionals and Control Structures

-

نسخه ی نمایشی: منطق شعبه ردیابی Demo: Tracing Branching Logic

-

آرایه ها Arrays

-

آزمایشگاه: ردیابی یک برنامه پیچیده تر Lab: Tracing a More Complex Program

-

نتیجه Conclusion

مهندسی معکوس Reverse Engineering

-

مقدمه Introduction

-

شروع کار با IDA Pro Getting Started with IDA Pro

-

نسخه ی نمایشی: بارگذاری اولین باینری شما Demo: Loading Your First Binary

-

اهرم رشته ها و API ها Leveraging Strings and APIs

-

نسخه ی نمایشی: دنبال کردن رشته ها و API ها Demo: Following Strings and APIs

-

استراتژی های رفتار برنامه ردیابی Strategies for Tracing Program Behavior

-

آزمایشگاه: معکوس کردن باینری ناشناخته: قسمت 1 Lab: Reversing an Unknown Binary: Part 1

-

آزمایشگاه: معکوس کردن باینری ناشناخته: قسمت 2 Lab: Reversing an Unknown Binary: Part 2

-

نتیجه Conclusion

نتیجه Conclusion

-

مقدمه Introduction

-

آنچه آموخته اید What You Learned

-

مهارت های خود را بالا ببرید Leveling up Your Skills

-

نتیجه Conclusion

جزییات دوره

3h 40m

49

Pluralsight (پلورال سایت)

(آخرین آپدیت)

53

4.8 از 5

دارد

دارد

دارد

https://donyad.com/d/92cb

Josh Stroschein

Josh Stroschein

دکتر جاش استروشچین استادیار دانشگاه ایالتی داکوتا است که در آن وی تجزیه و تحلیل بدافزار ، بهره برداری از نرم افزار ، مهندسی معکوس و تست نفوذ را آموزش می دهد. جاش همچنین به عنوان یک تحلیلگر بدافزار برای Bromium ، یک شرکت امنیتی نقطه پایان کار می کند و مدیر آموزش بنیاد امنیت اطلاعات باز (OISF) است. جاش سالها در توسعه دوره های مربوط به امنیت صرف کرده و علاقه زیادی به اشتراک گذاری این دانش با دیگران در سراسر جهان دارد. جاش به همراه همسرش جنیس و سه فرزند در داکوتای جنوبی زندگی می کند.

نمایش نظرات