آموزش تست تخصصی: Deserialization - آخرین آپدیت

Specialized Testing: Deserialization

نکته:

ممکن هست محتوای این صفحه بروز نباشد ولی دانلود دوره آخرین آپدیت می باشد.

نمونه ویدیوها:

سرفصل ها و درس ها

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

درک نامطمئن سازی ناامن Understanding Insecure Deserialization

-

معرفی دوره Course Introduction

-

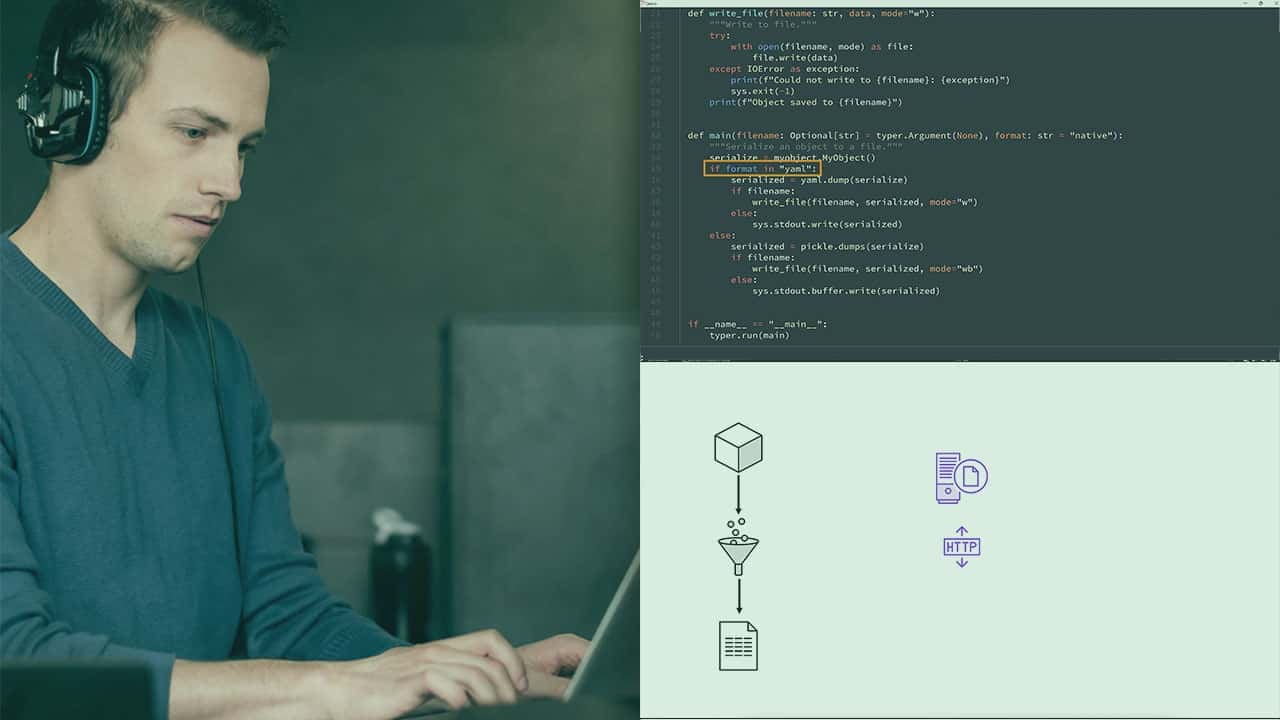

پرایمر سریال سازی و سریال زدایی Serialization and Deserialization Primer

-

نسخه ی نمایشی: سوء استفاده از فرآیند غیراصولی سازی بومی Demo: Abusing Native Deserialization Process

-

نسخه ی نمایشی: سوء استفاده از فرآیند YAML deserialization Demo: Abusing YAML Deserialization Process

-

خلاصه ماژول Module Summary

چگونه آسیبپذیریهای غیرایمنزدایی را بیابیم و آزمایش کنیم How to Find and Test for Insecure Deserialization Vulnerabilities

-

معرفی ماژول Module Introduction

-

تشخیص اشیاء سریالی شده Detecting Serialized Objects

-

نسخه ی نمایشی: اثر انگشت اشیاء سریالی شده Demo: Fingerprinting Serialized Objects

-

روش آزمایش عمومی و حمله Generic Test and Attack Methodology

-

نسخه ی نمایشی: تغییر شی با استفاده از Property Injection Demo: Modify Object Using Property Injection

-

خلاصه ماژول Module Summary

اکسپلویت های پیشرفته نامطمئن Advanced Insecure Deserialization Exploits

-

معرفی ماژول Module Introduction

-

گجت زنجیر Gadget Chains

-

نسخه ی نمایشی: زنجیره گجت سفارشی ایجاد کنید Demo: Create Custom Gadget Chain

-

برنامه نویسی ویژگی گرا Property-oriented Programming

-

نسخه ی نمایشی: با استفاده از ysoserial، گجت زنجیره ای ایجاد کنید Demo: Create Gadget Chain Using ysoserial

-

خلاصه دوره Course Summary

https://donyad.com/d/45410a

Peter Mosmans

Peter Mosmans

پیتر در دهه نود به عنوان مهندس نرم افزار کار در برنامه های بانکی اینترنتی برای موسسات مالی مختلف اروپا را آغاز کرد. پس از توسعه ، او به سمت دفاع و طراحی سیستم ها و شبکه ها برای وب سایت های با دسترسی بالا رفت. از سال 2004 وی تخصص خود را در زمینه شکستن آغاز کرد: برنامه های وب پیچیده و غنی از ویژگی. در حال حاضر او یک تیم جهانی از آزمایشگران نفوذ بسیار ماهر را به عنوان پنترستر سرب هدایت می کند. او با چندین ابزار تست نفوذ منبع باز همکاری می کند ، و یک چنگال OpenSSL فوق العاده را نگهداری می کند. او دوست دارد در کنفرانس ها و جلسات امنیتی بین المللی ، مانند OWASP ، BSides ، OSDC و NullCon صحبت کند - که واقعاً با یک جنگجوی جاده ای دائمی ترکیب می شود. خانه 127.0.0.1 است.

نمایش نظرات