آموزش Active Directory Pentesting با Kali Linux - Red Team

دانلود Active Directory Pentesting With Kali Linux - Red Team

امروزه اکثر شبکههای سازمانی با استفاده از Windows Active Directory مدیریت میشوند و برای یک متخصص امنیت ضروری است که تهدیدات زیرساخت ویندوز را درک کند.

Active Directory Pretesting طراحی شده است تا متخصصان امنیتی را برای درک، تجزیه و تحلیل و تمرین تهدیدات و حملات در یک محیط Active Directory مدرن ارائه دهد. این دوره برای مبتدیان است و همراه با یک دوره آموزشی ویدیویی و تمام اسناد با تمام دستورات اجرا شده در فیلم ها است. این دوره بر اساس سال ها تجربه ما در شکستن محیط های ویندوز و AD و تحقیق است.

وقتی صحبت از امنیت AD به میان میآید، شکاف بزرگی از دانش وجود دارد که متخصصان و مدیران امنیتی برای پر کردن آن تلاش میکنند. در طول سالها، من آموزشهای جهانی متعددی را در مورد امنیت AD گذراندهام و همیشه متوجه شدهام که مواد با کیفیت و بهویژه کمبود توضیحات و توضیح خوب وجود دارد.

این دوره، سناریوهای حمله و دفاع در دنیای واقعی را شبیهسازی میکند و ما با یک حساب کاربری غیر ادمین در دامنه شروع میکنیم و به سمت مدیر سازمانی میرسیم. تمرکز بر بهره برداری از انواع ویژگی های دامنه نادیده گرفته شده است و نه فقط آسیب پذیری های نرم افزار.

ما موضوعاتی مانند شمارش AD، ابزارهایی برای استفاده، افزایش امتیاز دامنه، تداوم دامنه، حملات مبتنی بر Kerberos (بلیت طلایی، بلیط نقرهای و موارد دیگر)، مسائل ACL، اعتمادهای سرور SQL، و دور زدن موارد دفاعی را پوشش میدهیم.

حمله و هک اکتیو دایرکتوری با دوره کامل Kali Linux - خواندن Team Hacking Pentesting

معرفی Introduction

-

معرفی Introduction

شمارش شبکه - Kali Network Enumeration - Kali

-

نوشابه NMAP

-

nmap smb NMAP SMB

-

بیشتر شمارش NMAP More NMAP Enumeration

شمارش دامنه - Kali Domain Enumeration - Kali

-

جستجو winapsearch

-

ldapdomaindump LdapDomainDump

-

شمارش با Enum4Linux Enumerating With Enum4Linux

-

NMAP - کاربران NMAP - Users

-

کاربران GetADU. پی GetADUsers.py

SwisArmy - CrackMapexec - Kali SwisArmy - CrackMapExec - Kali

-

معرفی CrackMapExec CrackMapExec Intro

-

CrackMapExec - سمپاشی رمز عبور CrackMapExec - Password Spraying

-

CrackMapExec - ENUM 1.1 CrackMapExec - ENUM 1.1

-

CrackMapExec - ENUM 1.2 CrackMapExec - ENUM 1.2

-

CrackMapExec - اجرای دستور CrackMapExec - Command Execution

-

crackmapexec - اجرای دستور + استفاده از Local Auth crackmapexec - Command execution + Using Local Auth

-

PowerShell Reverse Shell را دریافت کنید Get PowerShell Reverse Shell

-

دامپینگ SAM Dumping SAM

-

تخلیه LSA + PTH با CME Dumping LSA + PTH with CME

-

pth-winexe و xfreerdp pth-winexe and xfreerdp

-

ماژول های CrackMapExec CrackMapExec Modules

-

CrackMapExec CMEDB CrackMapExec CMEDB

-

نصب Bloodhound BloodHound Installation

-

BADDD بدون صوتی گرفتن پوسته با CrackMapExec BADDD No AUDIO Getting Shells with CrackMapExec

Evilwinrm + افزایش امتیاز محلی - Kali EvilWinRM + Local Privilege Escalation - Kali

-

دستورات اساسی Basic commands

-

بارگذاری و بارگیری کنید Upload and Download

-

PowerView.ps1 PowerView.ps1

-

ساخت SharpSploit - شمارش Build SharpSploit - Enumeration

-

کاربر ، گروه و شبکه User, Group, and Network

-

سیستم عامل ، AV و پیکربندی OS, AV, and Configuration

-

ابزارها - محلی خصوصی Esc Tools - Local Priv Esc

-

شرلوک و واتسون Sherlock and Watson

-

CVE-2019-1388 CVE-2019-1388

-

شخصیت شخصی SEI SEImpersonate

-

مسیر خدمات بدون نقل قول Unquoted Service Path

-

ویندوز - تشریفات امتیاز و صفحه تقلبی از شمارش محلی Windows - Privilege Escalation and Local Enumeartion Cheat Sheet

-

توصیه می شود ویندوز هک ماشین آلات جعبه Recommended Windows Hack The Box machines

امپراتوری PowerShell - ابزار نهایی - Kali PowerShell Empire - The Ultimate Tool - Kali

-

اصول و نصب Basics and Installing

-

گرفتن پوسته + CME + پاورشل Getting a Shell + CME + Powershell

-

دریافت پوسته + Evil-WinRM + File Bat Getting a shell + Evil-WinRM + Bat File

-

افزایش امتیاز 1 - ReverShell با مسیر بدون نقل قول Privilege Escalation 1 - ReverShell With Unquoted Path

-

افزایش امتیاز 2 - با NT/SYSTEM سازگار است Privilege Escalation 2 - Stager with NT/SYSTEM

-

تشدید امتیاز 3 Privilege Escalation 3

-

با امپراتوری بالا رفته - Mimikatz و pth Elevated with Empire - Mimikatz and pth

-

Pth + dcsync + dcshadow -1 Pth + dcsync + dcshadow -1

-

عیب یابی Empire Pth + dcsync + dcshadow - 2 Troubleshooting Empire Pth + dcsync + dcshadow - 2

-

دریافت + dcsync + dcshadow انجام نشد - 3 Failed to get + dcsync + dcshadow - 3

-

گرفتن شل با JenkinsAdmin Getting Shell with JenkinsAdmin

-

سرانجام دریافت Dcsync + مداوم Finally Getting Dcsync + Persistent

Metasploit - Kali Metasploit - Kali

-

معرفی Intro

-

بهره برداری از Metasploit ابدی آبی Exploiting Ethernal Blue Metasploit

-

شمارش 1 - کاربر ، گروه ها ، کامپیوترها Enumeration 1 - User, Groups, Computers

-

شمارش 2 - Arp ، Tokens ، Patch ها Enumeration 2 - Arp, Tokens, Patches

-

شمارش 3 - سهام ، SMB و موارد دیگر Enumeration 3 - Shares, SMB, and More

-

از Suggester بهره برداری کنید Exploit Suggestor

-

سوlo استفاده از پیشنهاد دهنده 2 Exploit Suggestor 2

-

درب پشتی کاربر را اضافه کنید Back door add user

-

HashDump With Metasploit HashDump With Metasploit

-

حرکت جانبی - PTH با metasploit Lateral Movement - PTH With metasploit

-

حرکت جانبی به سمت DC - Metasploit Lateral Movement To DC - Metasploit

-

Steal_Token و ریختن همه هاش ها - Metasploit Steal_Token and Dumping All Hashes - Metasploit

-

DcSync با Metasploit DcSync With Metasploit

-

بلیط طلای با Metasploit Golden Ticket With Metasploit

-

خدمات متر مکالمه پشتی 1 BACKDOOR METERPRETER SERVICE 1

-

سرویس متر سنج پشتی 2 BACKDOOR METERPRETER SERVICE 2

شمارش دامنه - RDP Domain Enumeration - RDP

-

شمارش دامنه مقدمه Intro Domain Enumeration

-

شمارش کاربر دامنه Domain User Enumeration

-

شمارش گروه دامنه Domain Group Enumeration

-

شمارش رایانه/سرورهای دامنه Domain Computer/Servers Enumeration

-

PowerView - GPO و OU PowerView - GPO and OU

-

شمارش سهام دامنه Domain Shares Enumeration

-

PowerView - ACL PowerView - ACL

-

Active Directory Recon Active Directory Recon

-

نصب BloodHound BloodHound Installation

-

مبانی BloodHound BloodHound Basics

-

صفحه تقلب از شمارش دامنه - PowerView Domain Enumeration Cheat Sheet - PowerView

جنبش جانبی - RDP Lateral Movement - RDP

-

مقدمه ای برای جنبش جانبی - RDP Intro to Lateral Movement - RDP

-

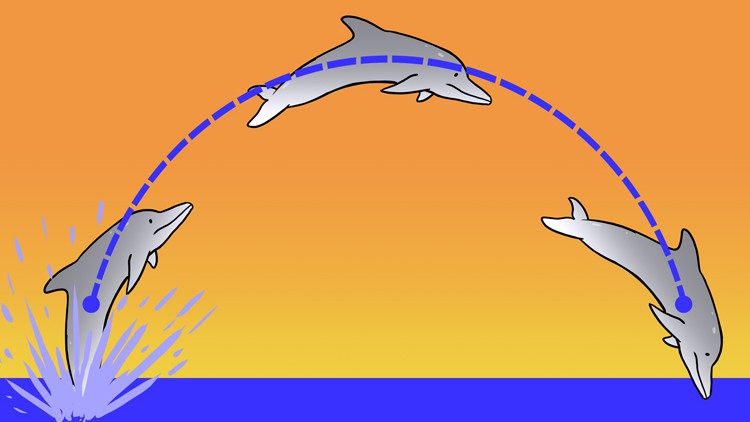

نحوه کار Kerberos How Kerberos Work

-

تخلیه SAM و SYSTEM برای ترک آنلاین Dumping SAM and SYSTEM For Offline Cracking

-

SAM و LSA با MimiKatz SAM & LSA with MimiKatz

-

PassTheHash با MimiKatz PassTheHash with MimiKatz

-

گذراندن بلیط Passing the ticket

-

بلیط را با Rubeus منتقل کنید Pass the ticket with Rubeus

-

جلسه هواپیماربایی Session Hijack

-

حمله رله SMB SMB Relay Attack

-

10 روش برای دریافت فایل ها 10 ways to get dump files

افزایش دامنه دامنه - RDP Domain Privilege Escalation - RDP

-

مقدمه - افزایش امتیاز دامنه Intro - Domain Privilege Escalation

-

ACL - GenericAll on Group ACL - GenericAll on Group

-

Priv Esc - DNSAdmins Priv Esc – DNSAdmins

-

dcsync dcsync

-

تفویض اختیار نا محدود - رایانه Unconstrained delegation - Computer

-

نمایندگی محدود - رایانه constrained Delegation - Computer

-

ACL - GenericWrite on User ACL - GenericWrite on User

-

SET-SPN - Kerberoast SET-SPN - Kerberoast

-

كربرواستینگ هدفمند - AS-REPs - یافتن Targeted Kerberoasting - AS-REPs - FINDING

-

هدف گذاری Kerberoasting - AS-REPs - تنظیمات Targeted Kerberoasting - AS-REPs - SET

پایداری دامنه و سلطه - RDP Domain Persistence and Dominance - RDP

-

پایداری و تسلط دامنه معرفی - RDP Intro Domain Persistence and Dominance - RDP

-

DSRM DSRM

-

DCShadow - تغییر ویژگی DCShadow - Change Attribute

-

DCShadow - SIDHistory DCShadow - SIDHistory

-

DCShadow - هش DCShadow - hash

-

بلیط طلایی Golden Ticket

-

بلیط نقره Silver Ticket

-

AdminSDHolder - افزودن مجوز AdminSDHolder - Adding Permission

-

AdminSDHolder - سوusing استفاده از مجوز AdminSDHolder - Abusing Permission

-

ZeroLogon - این کار را آخر انجام دهید ZeroLogon -- Do This Last

https://donyad.com/d/c52a

Security Gurus

Security Gurus

CCNA، CCNA Security، PCNSE، JNCIA، CRTPI سفر من را با CCNA R & S آغاز کرد. پس از گوش دادن به VPN ها، من علاقه مند به امنیت شدم و امنیت CCNA را منتقل کردم. من شروع به حفاری بیشتر در فایروال ها کردم و عاشق فایروال Palo Alto Networks بودم. من دوست دارم بسته ها را رمزگذاری کنم BTC مسیریابی CCNA و CCNP SEC، نکات CCNA SEC، فیلم های Labs و بیشتر! CCNA R & S و CCNA Security گواهی شده و کار بر روی Simos Security CCNP من

نمایش نظرات