آموزش پیاده سازی امنیت بی سیم در یک محیط BYOD - آخرین آپدیت

Implementing Wireless Security in a BYOD Environment

معرفی دوره Course Introduction

-

آنچه شما باید قبل از تماشای این دوره بدانید What You Need to Know About This Course Before You Watch It

طراحی یک سیاست امنیتی شبکه بی سیم BYOD Designing a BYOD Wireless Network Security Policy

-

تعریف خط مشی شبکه بی سیم Defining a Wireless Network Policy

-

الگوهایی برای کمک به ایجاد/اصلاح سیاست های شبکه بی سیم Templates to Help Create/Refine Wireless Network Policies

-

ابزارهای مورد استفاده برای نمایش های بی سیم در این دوره Tools Used for the Wireless Demonstrations in This Course

-

آماده سازی سازمان خود برای BYOD Preparing Your Organization for BYOD

تهدیدات و اقدامات متقابل امنیتی شبکه بی سیم رومینگ Roaming Wireless Network Security Threats and Countermeasures

-

برترین تهدیدات امنیتی بیسیم هنگام دوری از دفتر Top Wireless Security Threats When Away From the Office

-

تهدید شماره 1: حملات رمز عبور Threat number 1: Password Attacks

-

چگونه یک حمله واژهنامه کلمه عبور WPA/WPA2 انجام دهیم How to Do a WPA/WPA2 Passphrase Dictionary Attack

-

نمایش حمله کلمه عبور WPA/WPA2 Demonstration of WPA/WPA2 Passphrase Dictionary Attack

-

اقدامات متقابل برای حملات دیکشنری و نیروی بی رحم Countermeasures to Dictionary and Brute Force Attacks

-

اختصاص عبارات عبور Assigning Passphrasses

-

تهدید شماره 2: شناسایی غیرفعال Threat Number 2: Passive Reconnaissance

-

نحوه استفاده از Kali و Wireshark برای استشمام هوا How to Use Kali and Wireshark to Sniff Over-The-Air

-

نمایش استفاده از Wireshark برای استشمام هوا Demonstration of Using Wireshark to Sniff Over-the-Air

-

اقدامات متقابل برای محافظت در برابر استراق سمع از طریق هوا Countermeasures to Protect Against Over-The-Air Eavesdroping

-

نحوه رمزگشایی ترافیک Wi-Fi در Wireshark How to Decrypt Wi-Fi traffic in Wireshark

-

نمایش رمزگشایی ترافیک وای فای Demonstration of Decrypting Wi-Fi Traffic

-

اقدامات متقابل برای محافظت از ترافیک وای فای رمزگذاری شده Countermeasures to Protect Encrypted Wi-Fi Traffic

-

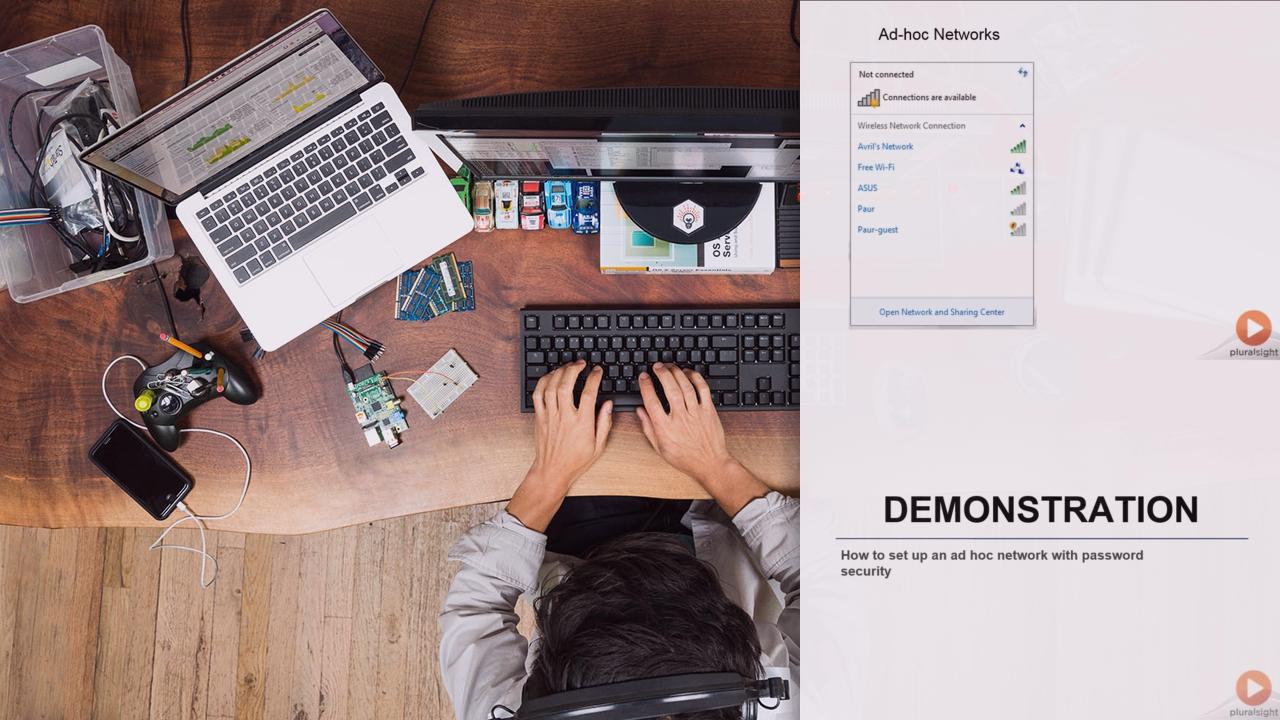

تهدید شماره 3: شبکه های موقت Threat Number 3: Ad Hoc Networks

-

نحوه پیکربندی یک شبکه Ad Hoc ایمن How to Configure a Secure Ad Hoc Network

-

نمایش پیکربندی یک شبکه موقت ایمن Demonstration of Configuring a Secure Ad Hoc Network

-

آماده سازی سازمان خود برای BYOD Preparing Your Organization for BYOD

تهدیدات و اقدامات متقابل امنیتی شبکه بی سیم سازمانی Enterprise Wireless Network Security Threats and Countermeasures

-

ایجاد تعادل بین فرصت ها و ریسک ها Balancing Opportunities and Risks

-

امنیت فیزیکی Physical Security

-

Rogue APs و Honeypots Rogue APs and Honeypots

-

حملات DoS بی سیم Wireless DoS Attacks

-

آماده سازی سازمان خود برای BYOD Preparing Your Organization for BYOD

استفاده از رمزگذاری برای محافظت از داده ها در برابر استراق سمع Using Encryption to Protect Data From Eavesdroppers

-

آشنایی با اصطلاحات رمزگذاری اولیه Understanding Basic Encryption Terminology

-

نمای کلی گزینه های رمزگذاری Wi-Fi Overview of the Wi-Fi Encryption Options

-

نگاهی دقیق تر به WEP و آسیب پذیری های آن A Closer Look at WEP and Its Vulnerabilities

-

چگونه TKIP آسیب پذیری های WEP را رفع می کند How TKIP Fixes WEP Vulnerabilities

-

آشنایی با CCMP و AES Understanding CCMP and AES

-

آماده شدن برای BYOD Preparing for BYOD

احراز هویت Wi-Fi برای محافظت از دسترسی به سیستم های حساس Wi-Fi Authentication for Protecting Access to Sensitive Systems

-

مکانیسم های احراز هویت چندگانه Multiple Authentication Mechanisms

-

احراز هویت WEP و نحوه غلبه بر نقاط ضعف WEP 802.11i WEP Authentications and How 802.11i Overcomes the WEP Weaknesses

-

توضیح گام به گام فرآیند احراز هویت 802.11i Step by Step Explanation of the 802.11i Authentication Process

-

تجزیه و تحلیل Wireshark از دست دادن 4 طرفه EAPoL Wireshark Analysis of the 4-Way EAPoL Handshake

-

آماده شدن برای BYOD Preparing for BYOD

مکانیسم های جایگزین برای محافظت از دسترسی به شبکه های Wi-Fi Alternative Mechanisms for Protecting Access to Wi-Fi Networks

-

وقتی WPA2-Enterprise برای سازمان شما مناسب نیست When WPA2-Enterprise Is Not Right for Your Organization

-

زمان استفاده از احراز هویت MAC When to Use MAC Authentication

-

زمان استفاده از WPA/WPA2 Personal When to Use WPA/WPA2 Personal

-

زمان استفاده از احراز هویت وب When to Use Web Authentication

-

ملاحظات امنیتی هنگام اجرای رومینگ سریع Security Considerations When Implementing Fast Roaming

-

آماده شدن برای BYOD Preparing for BYOD

اجرای یکپارچگی پیام برای محافظت در برابر حملات Implementing Message Integrity to Protect Against Attacks

-

چگونه یکپارچگی پیام از داده ها محافظت می کند How Message Integrity Protects Data

-

WEP نتوانست از داده ها در برابر دستکاری محافظت کند WEP Failed to Protect Data Against Tampering

-

چرا مایکل به اقدامات متقابل اضافی نیاز دارد؟ Why Michael Requires Additional Countermeasures

-

توضیح پروتکل CBC-MAC Explaining CBC-MAC Protocol

-

حفاظت از چارچوب های مدیریتی Protecting Management Frames

-

آماده سازی سازمان خود برای BYOD Preparing Your Organization for BYOD

https://donyad.com/d/b3e92c

Avril Salter

Avril Salter

دکتر سالتر مشاور، نویسنده و مربی فنی با بیش از 20 سال تجربه در صنعت در استقرار شبکه ها و مدیریت عملیات فناوری اطلاعات است. او سمتهای اجرایی و فنی در استارتآپهای کوچک و شرکتهای بزرگ از جمله آیبیام، اینتل، مایکروسافت، موتورولا و اسپرینت داشته است. تجربه عملیاتی دکتر سالتر شامل اداره یک بخش فناوری اطلاعات سازمانی برای یک شرکت بزرگ با امکانات مهندسی و تولید بین المللی است. او برای اولین بار در دهه 90 شروع به کار بر روی شبکه های محلی بی سیم کرد و بیش از 10 سال به مهندسان سیسکو در مورد شبکه های محلی بی سیم آموزش داد. دکتر سالتر به طور گسترده در اروپا، آمریکای شمالی، آسیا و اقیانوس آرام جنوبی کار کرده است. دکتر سالتر دکترای خود را دریافت کرد. در رشته مهندسی از دانشگاه ریدینگ، انگلستان و دارای چندین گواهینامه صنعت و فروشنده است.

![آموزش برنامه نویسی کاتلین [ویدئو] آموزش برنامه نویسی کاتلین [ویدئو]](https://donyad.com/course/getimg/36639150-bb80-4ffc-a9f3-e5ca5220cd30.jpg)

نمایش نظرات