آموزش اجرای 20 کنترل امنیتی مهم CIS - آخرین آپدیت

Implementing the 20 CIS Critical Security Controls

بررسی اجمالی دوره Course Overview

-

بررسی اجمالی دوره Course Overview

بررسی اجمالی 20 کنترل امنیتی مهم CIS Overview of the 20 CIS Critical Security Controls

-

کنترل های CIS چیست؟ What Are the CIS Controls?

-

چرا اهرم کنترل های CIS؟ Why Leverage the CIS Controls?

-

درک گروه های پیاده سازی Understanding Implementation Groups

-

برای استفاده از کنترلهای CIS به چه مواردی نیاز دارید؟ What You Need to Use the CIS Controls?

-

نسخه ی نمایشی Demo

-

شرکت مورد Case Company

-

خلاصه Summary

اجرای کنترلهای اساسی اساسی CIS Implementing the Basic CIS Critical Controls

-

معرفی ماژول Module Introduction

-

موجودی و کنترل دارایی های سخت افزار Inventory and Control of Hardware Assets

-

موجودی و کنترل دارایی های نرم افزار Inventory and Control of Software Assets

-

مدیریت آسیب پذیری مداوم Continuous Vulnerability Management

-

استفاده کنترل شده از امتیازات اداری Controlled Use of Administrative Privileges

-

تنظیمات ایمن برای سخت افزار و نرم افزار در دستگاه های تلفن همراه ، لپ تاپ ها ، ایستگاه های کاری و سرورها Secure Configurations for Hardware and Software on Mobile Devices, Laptops, Workstations, and Servers

-

نگهداری ، نظارت و تجزیه و تحلیل گزارش های حسابرسی Maintenance, Monitoring, and Analysis of Audit Logs

-

خلاصه Summary

اجرای کنترلهای اساسی CIS بنیادی (قسمت اول) Implementing the Foundational CIS Critical Controls (Part I)

-

معرفی ماژول Module Introduction

-

ایمیل و مرورگرهای وب Email and Web Browser Protections

-

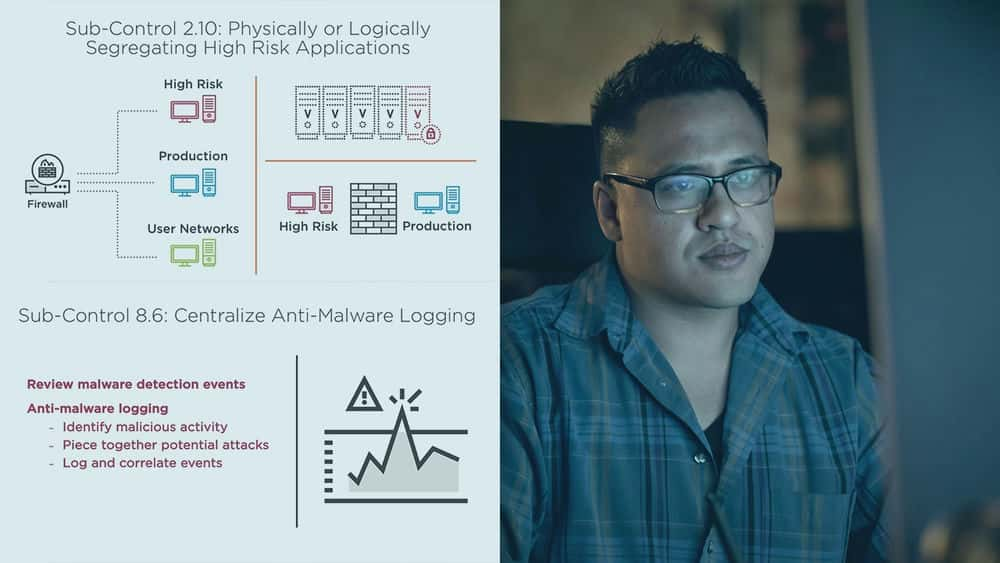

دفاع بدافزار Malware Defenses

-

محدودیت و کنترل پورت های شبکه ، پروتکل ها و خدمات Limitation and Control of Network Ports, Protocols, and Services

-

قابلیت های بازیابی اطلاعات Data Recovery Capabilities

-

تنظیمات ایمن برای دستگاههای شبکه مانند فایروال ها ، روترها و سوییچ ها Secure Configurations for Network Devices Such as Firewalls, Routers, and Switches

-

خلاصه Summary

اجرای کنترلهای اساسی CIS بنیادی (قسمت دوم) Implementing the Foundational CIS Critical Controls (Part II)

-

معرفی ماژول Module Introduction

-

دفاع از مرز Boundary Defense

-

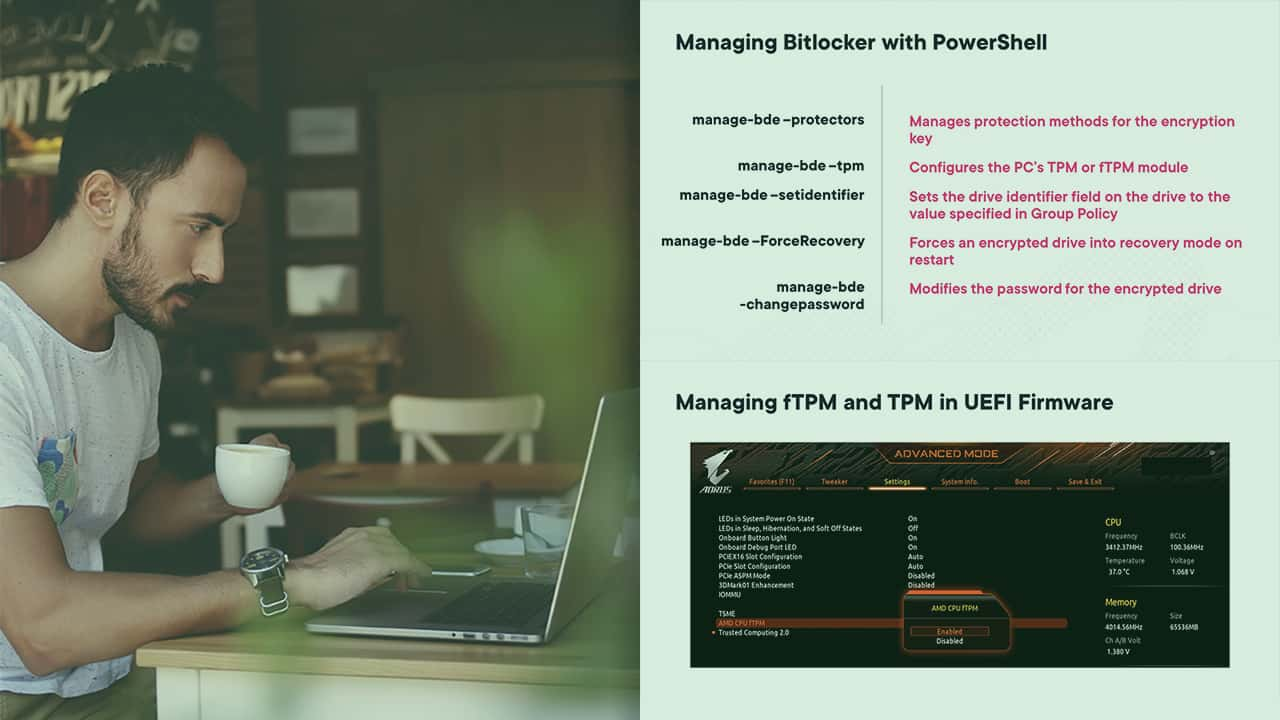

حفاظت از داده ها Data Protection

-

دسترسی کنترل شده بر اساس نیاز به دانستن Controlled Access Based on the Need to Know

-

کنترل دسترسی بی سیم Wireless Access Control

-

نظارت و کنترل حساب Account Monitoring and Control

-

خلاصه Summary

اجرای کنترلهای حیاتی سازمان CIS Implementing the Organizational CIS Critical Controls

-

معرفی ماژول Module Introduction

-

برنامه آموزش و آگاهی از امنیت را اجرا کنید Implement a Security Awareness and Training Program

-

امنیت نرم افزار کاربردی Application Software Security

-

واکنش و مدیریت حوادث Incident Response and Managment

-

تست های نفوذ و تمرینات تیم قرمز Penetration Tests and Red Team Exercises

-

خلاصه Summary

https://donyad.com/d/05c3

Taylor Jones

Taylor Jones

تیلور جونز یک افسر امنیت داده و علاقه مند به امنیت/انجیلی است که عاشق تدریس است. تمرکز اصلی وی کمک به رهبران تجارت و کاربران روزمره در هنگام تلاش برای شناسایی و رفع خطرات امنیتی خود ، ترس ، عدم اطمینان و تردید (FUD) است. با تکیه بر اصول اساسی و بهترین روش های آزمایش شده توسط زمان ، تیلور علاقه زیادی به غلبه بر چالش های امنیتی مدرن از طریق راه حل های معنی دار دارد که پیچیدگی را کاهش می دهد و کاهش خطر قابل اندازه گیری را فراهم می کند. وی دارای مدرک کارشناسی ارشد از دانشگاه یوتا در سیستم های اطلاعاتی است. تیلور همچنین دارای گواهینامه های CISSP ، CRISC ، CCSP ، CCSKv3 ، CCNA CyberOps ، Security + و Network + است. هنگامی که از دفتر دور است ، این پدر چهار فرزند از گذراندن وقت با خانواده اش لذت می برد و یک ماهیگیر مشتاق و متلک است.

نمایش نظرات