آموزش CompTIA Pentest+ (هک اخلاقی) دوره و آزمون تمرینی - آخرین آپدیت

CompTIA Pentest+ (Ethical Hacking) Course & Practice Exam

*** تدریس شده توسط مربی گواهینامه پرفروش ***

این دوره همه چیزهایی را که برای مطالعه در آزمون CompTIA Pentest+ (PT0-002) نیاز دارید، از جمله راهنمای مطالعه PDF قابل دانلود را ارائه میکند که همراه با پیشرفت در ویدیوها و مرور قبل از روز آزمون، آن را دنبال کنید!

این دوره که توسط متخصص فناوری اطلاعات و امنیت سایبری با بیش از 20 سال تجربه تدریس می شود، راهی سرگرم کننده برای یادگیری آنچه که برای قبولی در آزمون CompTIA Pentest+ (PT0-002) یا آمادگی بهتر خود برای خدمت نیاز دارید است. در تیم دفاع سایبری سازمان شما یا به عنوان یک آزمایش کننده نفوذ مستقل.

گواهی CompTIA Pentest+ (PT0-002) یک گواهینامه سطح متوسط و خنثی از فروشنده است که دانش و توانایی شما را برای برنامه ریزی/گسترش ارزیابی، درک الزامات قانونی/انطباق، انجام اسکن/نفوذ آسیب پذیری تایید می کند. آزمایش کنید و یافته های خود را تجزیه و تحلیل/گزارش کنید. این گواهینامه توسط CompTIA برای پر کردن شکاف بین آزمون CompTIA Security+ سطح پایه (برای کسانی که حدود 1 سال در این زمینه دارند) و CompTIA Advanced Security Practitioner در سطح پیشرفته (برای کسانی که حداقل 5 سال در این زمینه دارند) منتشر شد. . آزمون CompTIA Pentest+ (PT0-002) بر روی جزئیات فنی و عملی حوزه امنیت سایبری متمرکز است، از جمله نحوه تقلید از یک تهدید سایبری، نفوذ در معماری شبکه ایمن، و انجام تست نفوذ در شبکه های سازمانی شما (با مجوز). ، البته).

این دوره برای آزمایشکنندگان نفوذ، تحلیلگران امنیت فناوری اطلاعات، تحلیلگران و آزمایشکنندگان آسیبپذیری، پرسنل عملیات امنیت شبکه، یا هر کسی که تلاش میکند تا درک بهتری از مفاهیم مربوط به انجام تست نفوذ و مجموعههای ابزار مرتبط با آن داشته باشد، طراحی شده است.

آزمون CompTIA Pentest+ (PT0-002) پنج دامنه را پوشش می دهد:

14%: برنامه ریزی و محدوده

22٪: جمع آوری اطلاعات و شناسایی آسیب پذیری

30%: حملات و سوء استفاده ها

18٪: گزارش و ارتباطات

16%: ابزارها و تجزیه و تحلیل کد

دانشآموزان دیگر درباره دوره آموزشی من PenTest+ (هک اخلاقی) در اینجا در Udemy چه میگویند:

من چندین دوره از دوره های جیسون را گذرانده ام و همه آنها فوق العاده بوده اند. این یکی هم از این قاعده مستثنی نیست. او مروری واضح و مختصر از هر یک از حوزه های تحت پوشش آزمون PenTest+ ارائه می دهد. اگر تجربه لازم را دارید، این دوره زمانی که برای امتحان آماده میشوید، نکات کلیدی را تجدید میکند. (استیون، 5 ستاره)

من این دوره را انتخاب کردم زیرا اخیراً دوره Security+ را تمام کرده ام و واقعاً سبک مربی را دوست دارم. من شک ندارم که این دوره به راهنمای مطالعه CompTIA PenTest+ و آزمایش دستی من کمک خواهد کرد و افزودنی عالی خواهد بود. (راشل، 5 ستاره)

جیسون دیون هم در مطالب به خوبی مسلط است و هم معلمی قوی. من همچنین سال گذشته دوره CySA+ او را گذراندم و آن را عالی دیدم. این دوره PenTest+ بیشتر از همان محتوای با کیفیت است! (کریس، 5 ستاره)

از این دوره واقعاً لذت می برم. این تا به امروز بهترین دوره است. (سایمون، 5 ستاره)

پس از اتمام این دوره، 30 CEU برای تمدید گواهینامه های CompTIA A+، Network+، Security+، Linux+، Cloud+، PenTest+، CySA+، یا CASP+ به دست خواهید آورد.

به دوره خوش آمدید (PT0-002) Welcome to the Course (PT0-002)

-

خوش آمدی Welcome

-

راهنمای مطالعه رایگان خود را دانلود کنید Download Your Free Study Guide

-

نکات امتحانی Exam Tips

-

ایست بازرسی: خوش آمدید Checkpoint: Welcome

برنامه ریزی یک تعامل (PT0-002) Planning an Engagement (PT0-002)

-

برنامه ریزی یک تعامل (OBJ 1.1، 1.2، و 1.3) Planning an Engagement (OBJ 1.1, 1.2, and 1.3)

-

ریسک (OBJ 1.2) Risk (OBJ 1.2)

-

مدیریت ریسک (OBJ 1.2) Risk Handling (OBJ 1.2)

-

کنترلها (OBJ 1.2) Controls (OBJ 1.2)

-

روشهای PenTest (OBJ 1.2) PenTest Methodologies (OBJ 1.2)

-

استانداردهای PenTest (OBJ 1.2) PenTest Standards (OBJ 1.2)

-

برنامه ریزی یک آزمون (OBJ 1.2) Planning a Test (OBJ 1.2)

-

مفاهیم حقوقی (OBJ 1.1) Legal Concepts (OBJ 1.1)

-

انطباق با مقررات (OBJ 1.1) Regulatory Compliance (OBJ 1.1)

-

حرفه ای (OBJ 1.3) Professionalism (OBJ 1.3)

-

ایست بازرسی: برنامه ریزی یک نامزدی Checkpoint: Planning an Engagement

محدوده یک تعامل (PT0-002) Scoping an Engagement (PT0-002)

-

محدوده یک تعامل (OBJ 1.1، 1.2، و 1.3) Scoping an Engagement (OBJ 1.1, 1.2, and 1.3)

-

تعریف محدوده (OBJ 1.2) Defining the Scope (OBJ 1.2)

-

شبیه سازی دشمن (OBJ 1.2) Adversary Emulation (OBJ 1.2)

-

فهرست هدف (OBJ 1.2) Target List (OBJ 1.2)

-

شناسایی محدودیت ها (OBJ 1.1) Identifying Restrictions (OBJ 1.1)

-

قوانین تعامل (OBJ 1.2) Rules of Engagement (OBJ 1.2)

-

انواع ارزیابی (OBJ 1.3) Assessment Types (OBJ 1.3)

-

اعتبارسنجی دامنه (OBJ 1.2) Validating the Scope (OBJ 1.2)

-

محدودیت ها و مجوزها (OBJ 1.1 و 1.3) Limitations and Permission (OBJ 1.1 and 1.3)

-

ساخت آزمایشگاه مجازی Build a Virtual Lab

-

ایست بازرسی: محدوده یک نامزدی Checkpoint: Scoping an Engagement

شناسایی غیرفعال (PT0-002) Passive Reconnaissance (PT0-002)

-

شناسایی غیرفعال (OBJ 2.1) Passive Reconnaissance (OBJ 2.1)

-

جمع آوری اطلاعات (OBJ 2.1) Information Gathering (OBJ 2.1)

-

هوش منبع باز (OSINT) (OBJ 2.1) Open-Source Intelligence (OSINT) (OBJ 2.1)

-

Scraping رسانه های اجتماعی (OBJ 2.1) Social Media Scraping (OBJ 2.1)

-

ابزارهای OSINT (OBJ 2.1) OSINT Tools (OBJ 2.1)

-

استفاده از ابزار OSINT (OBJ 2.1) Using OSINT Tools (OBJ 2.1)

-

اطلاعات DNS (OBJ 2.1) DNS Information (OBJ 2.1)

-

شناسایی با CentralOps (OBJ 2.1) Reconnaissance with CentralOps (OBJ 2.1)

-

مخازن عمومی (OBJ2.1) Public Repositories (OBJ2.1)

-

تجزیه و تحلیل موتور جستجو (OBJ 2.1) Search Engine Analysis (OBJ 2.1)

-

تجزیه و تحلیل URL (OBJ 2.1) URL Analysis (OBJ 2.1)

-

اشکالات رمزنگاری (OBJ 2.1) Cryptographic Flaws (OBJ 2.1)

-

CWE & CVE (OBJ 2.1) CWE & CVE (OBJ 2.1)

-

ایست بازرسی: شناسایی غیرفعال Checkpoint: Passive Reconnaissance

شناسایی فعال (PT0-002) Active Reconnaissance (PT0-002)

-

شناسایی فعال (OBJ 2.2 و 2.3) Active Reconnaissance (OBJ 2.2 and 2.3)

-

اسکن و شمارش (OBJ 2.2 و 2.3) Scanning and Enumeration (OBJ 2.2 and 2.3)

-

انجام شمارش (OBJ 2.3) Conducting Enumeration (OBJ 2.3)

-

شمارش دیگر (OBJ 2.2 و 2.3) Other Enumeration (OBJ 2.2 and 2.3)

-

شناسایی وب سایت (OBJ 2.3) Website Reconnaissance (OBJ 2.3)

-

شناسایی و فرار از دفاع (OBJ 2.2) Detecting and Evading Defenses (OBJ 2.2)

-

Packet Crafting (OBJ 2.2) Packet Crafting (OBJ 2.2)

-

استراق سمع (OBJ 2.2) Eavesdropping (OBJ 2.2)

-

Wardriving (OBJ 2.2) Wardriving (OBJ 2.2)

-

تجزیه و تحلیل DNS و ARP (OBJ 2.3) DNS and ARP Analysis (OBJ 2.3)

-

تجزیه و تحلیل ترافیک شبکه (OBJ 2.3) Network Traffic Analysis (OBJ 2.3)

-

ایست بازرسی: شناسایی فعال Checkpoint: Active Reconnaissance

اسکن آسیب پذیری (PT0-002) Vulnerability Scanning (PT0-002)

-

اسکن آسیب پذیری (OBJ 2.3 و 2.4) Vulnerability Scanning (OBJ 2.3 and 2.4)

-

چرخه حیات آسیبپذیری (OBJ 2.3 و 2.4) Vulnerability Lifecycle (OBJ 2.3 and 2.4)

-

اسکن آسیب پذیری (OBJ 2.3 و 2.4) Vulnerability Scans (OBJ 2.3 and 2.4)

-

ملاحظات اسکن (OBJ 2.3 و 2.4) Scanning Considerations (OBJ 2.3 and 2.4)

-

Nessus Scanning (OBJ 2.3 و 2.4) Nessus Scanning (OBJ 2.3 and 2.4)

-

اسکن OpenVas (OBJ 2.3 و 2.4) OpenVas Scanning (OBJ 2.3 and 2.4)

-

Nikto Scanning (OBJ 2.3 و 2.4) Nikto Scanning (OBJ 2.3 and 2.4)

-

ایست بازرسی: اسکن آسیب پذیری Checkpoint: Vulnerability Scanning

Nmap (PT0-002) Nmap (PT0-002)

-

Nmap (OBJ 2.3 و 2.4) Nmap (OBJ 2.3 and 2.4)

-

اسکن Nmap Discovery (OBJ 2.3 و 2.4) Nmap Discovery Scans (OBJ 2.3 and 2.4)

-

اسکن پورت Nmap (OBJ 2.3 و 2.4) Nmap Port Scans (OBJ 2.3 and 2.4)

-

اثر انگشت Nmap (OBJ 2.3 و 2.4) Nmap Fingerprinting (OBJ 2.3 and 2.4)

-

استفاده از Nmap (OBJ 2.3 و 2.4) Using Nmap (OBJ 2.3 and 2.4)

-

موتور اسکریپت Nmap (OBJ 2.3 و 2.4) Nmap Scripting Engine (OBJ 2.3 and 2.4)

-

ایست بازرسی: Nmap Checkpoint: Nmap

مهندسی اجتماعی و حملات فیزیکی (PT0-002) Social Engineering and Physical Attacks (PT0-002)

-

مهندسی اجتماعی و حملات فیزیکی (OBJ 3.6) Social Engineering and Physical Attacks (OBJ 3.6)

-

روشهای تأثیرگذاری (OBJ 3.6) Methods of Influence (OBJ 3.6)

-

مهندسی اجتماعی (OBJ 3.6) Social Engineering (OBJ 3.6)

-

کمپین های فیشینگ (OBJ 3.6) Phishing Campaigns (OBJ 3.6)

-

جعبه ابزار مهندسی اجتماعی (OBJ 3.6) Social Engineering Toolkit (OBJ 3.6)

-

بهانه سازی (OBJ 3.6) Pretexting (OBJ 3.6)

-

قربانیان طعمه (OBJ 3.6) Baiting Victims (OBJ 3.6)

-

جعل هویت (OBJ 3.6) Impersonation (OBJ 3.6)

-

امنیت فیزیکی (OBJ 3.6) Physical Security (OBJ 3.6)

-

انتخاب قفل (OBJ 3.6) Lock Picking (OBJ 3.6)

-

حملات فیزیکی (OBJ 3.6) Physical Attacks (OBJ 3.6)

-

ابزارهای مهندسی اجتماعی (OBJ 3.6) Social Engineering Tools (OBJ 3.6)

-

ایست بازرسی: مهندسی اجتماعی و حملات فیزیکی Checkpoint: Social Engineering and Physical Attacks

حملات بی سیم (PT0-002) Wireless Attacks (PT0-002)

-

حملات بی سیم (OBJ 3.2) Wireless Attacks (OBJ 3.2)

-

امنیت بی سیم (OBJ 3.2) Wireless Security (OBJ 3.2)

-

دور زدن فیلتر MAC (OBJ 3.2) Bypassing MAC Filtering (OBJ 3.2)

-

بهره برداری سیگنال (OBJ 3.2) Signal Exploitation (OBJ 3.2)

-

هک WEP (OBJ 3.2) WEP Hacking (OBJ 3.2)

-

هک WPA/WPA2 (OBJ 3.2) WPA/WPA2 Hacking (OBJ 3.2)

-

حملات پین WPS (OBJ 3.2) WPS PIN Attacks (OBJ 3.2)

-

دوقلوهای شیطانی (OBJ 3.2) Evil Twins (OBJ 3.2)

-

حملات در مسیر و رله (OBJ 3.2) On-path and Relay Attacks (OBJ 3.2)

-

حملات بلوتوث (OBJ 3.2) Bluetooth Attacks (OBJ 3.2)

-

حملات RFID و NFC (OBJ 3.2) RFID and NFC Attacks (OBJ 3.2)

-

ایست بازرسی: حملات بی سیم Checkpoint: Wireless Attacks

حملات شبکه (PT0-002) Network Attacks (PT0-002)

-

حملات شبکه (OBJ 3.1) Network Attacks (OBJ 3.1)

-

تست استرس (OBJ 3.1) Stress Testing (OBJ 3.1)

-

منابع بهره برداری (OBJ 3.1) Exploit Resources (OBJ 3.1)

-

مسمومیت ARP (OBJ 3.1) ARP Poisoning (OBJ 3.1)

-

مسمومیت کش DNS (OBJ 3.1) DNS Cache Poisoning (OBJ 3.1)

-

مسمومیت LLMNR/NBT-NS (OBJ 3.1) LLMNR/NBT-NS Poisoning (OBJ 3.1)

-

جعل MAC (OBJ 3.1) MAC Spoofing (OBJ 3.1)

-

VLAN Hopping (OBJ 3.1) VLAN Hopping (OBJ 3.1)

-

NAC Bypass (OBJ 3.1) NAC Bypass (OBJ 3.1)

-

حمله در مسیر (OBJ 3.1) On-path Attack (OBJ 3.1)

-

حملات رمز عبور (OBJ 3.1) Password Attacks (OBJ 3.1)

-

عبور از هش (OBJ 3.1) Pass the Hash (OBJ 3.1)

-

معرفی Metasploit (OBJ 3.1) Intro to Metasploit (OBJ 3.1)

-

Netcat (OBJ 3.1) Netcat (OBJ 3.1)

-

استفاده از Netcat (OBJ 3.1) Using Netcat (OBJ 3.1)

-

ایست بازرسی: حملات شبکه Checkpoint: Network Attacks

آسیب پذیری های برنامه (PT0-002) Application Vulnerabilities (PT0-002)

-

آسیب پذیری های برنامه (OBJ 3.3) Application Vulnerabilities (OBJ 3.3)

-

شرایط مسابقه (OBJ 3.3) Race Conditions (OBJ 3.3)

-

سرریزهای بافر (OBJ 3.3) Buffer Overflows (OBJ 3.3)

-

حملات سرریز بافر (OBJ 3.3) Buffer Overflow Attacks (OBJ 3.3)

-

احراز هویت و مراجع (OBJ 3.3) Authentication and References (OBJ 3.3)

-

مدیریت نادرست خطا (OBJ 3.3) Improper Error Handling (OBJ 3.3)

-

هدرهای نامناسب (OBJ 3.3) Improper Headers (OBJ 3.3)

-

امضای کد (OBJ 3.3) Code Signing (OBJ 3.3)

-

اجزای آسیب پذیر (OBJ 3.3) Vulnerable Components (OBJ 3.3)

-

ترکیب نرم افزار (OBJ 3.3) Software Composition (OBJ 3.3)

-

افزایش امتیاز (OBJ 3.3) Privilege Escalation (OBJ 3.3)

-

انجام افزایش امتیازات (OBJ 3.3) Conducting Privilege Escalation (OBJ 3.3)

-

Checkpoint: آسیب پذیری های برنامه Checkpoint: Application Vulnerabilities

حملات برنامه (PT0-002) Application Attacks (PT0-002)

-

حملات برنامه (OBJ 3.3) Application Attacks (OBJ 3.3)

-

مسیرهای دایرکتوری (OBJ 3.3) Directory Traversals (OBJ 3.3)

-

Dirbuster (OBJ 3.3) Dirbuster (OBJ 3.3)

-

اسکریپت بین سایتی (XSS) (OBJ 3.3) Cross-Site Scripting (XSS) (OBJ 3.3)

-

جعل درخواست بین سایتی (CSRF) (OBJ 3.3) Cross-Site Request Forgery (CSRF) (OBJ 3.3)

-

تزریق SQL (OBJ 3.3) SQL Injections (OBJ 3.3)

-

انجام تزریق SQL (OBJ 3.3) Conducting SQL Injections (OBJ 3.3)

-

Burp Suite و SQLmap (OBJ 3.3) Burp Suite and SQLmap (OBJ 3.3)

-

OWASP ZAP (OBJ 3.3) OWASP ZAP (OBJ 3.3)

-

تزریق XML (OBJ 3.3) XML Injections (OBJ 3.3)

-

سایر حملات تزریقی (OBJ 3.3) Other Injection Attacks (OBJ 3.3)

-

حمله به برنامه های کاربردی وب (OBJ 3.3) Attacking Web Applications (OBJ 3.3)

-

ایست بازرسی: حملات برنامه Checkpoint: Application Attacks

حملات ابری (PT0-002) Cloud Attacks (PT0-002)

-

حملات ابری (OBJ 3.4) Cloud Attacks (OBJ 3.4)

-

حمله به ابر (OBJ 3.4) Attacking the Cloud (OBJ 3.4)

-

برداشت اعتبار (OBJ 3.4) Credential Harvesting (OBJ 3.4)

-

دارایی های پیکربندی نادرست (OBJ 3.4) Misconfigured Assets (OBJ 3.4)

-

حمله به سرویس فراداده (OBJ 3.4) Metadata Service Attack (OBJ 3.4)

-

کیت توسعه نرم افزار (SDK) (OBJ 3.4) Software Development Kit (SDK) (OBJ 3.4)

-

حسابرسی ابر (OBJ 3.4) Auditing the Cloud (OBJ 3.4)

-

انجام ممیزی های ابری (OBJ 3.4) Conducting Cloud Audits (OBJ 3.4)

-

ایست بازرسی: حملات ابری Checkpoint: Cloud Attacks

حملات به دستگاه های تلفن همراه (PT0-002) Attacks on Mobile Devices (PT0-002)

-

حملات به دستگاه های تلفن همراه (OBJ 3.5) Attacks on Mobile Devices (OBJ 3.5)

-

مدیریت تحرک سازمانی (OBJ 3.5) Enterprise Mobility Management (OBJ 3.5)

-

گزینه های استقرار (OBJ 3.5) Deployment Options (OBJ 3.5)

-

نگرانی های شناسایی موبایل (OBJ 3.5) Mobile Reconnaissance Concerns (OBJ 3.5)

-

ناامنی دستگاه تلفن همراه (OBJ 3.5) Mobile Device Insecurity (OBJ 3.5)

-

احراز هویت چند عاملی (OBJ 3.5) Multifactor Authentication (OBJ 3.5)

-

حملات دستگاه تلفن همراه (OBJ 3.5) Mobile Device Attacks (OBJ 3.5)

-

تجزیه و تحلیل بدافزار (OBJ 3.5) Malware Analysis (OBJ 3.5)

-

انجام تجزیه و تحلیل بدافزار (OBJ 3.5) Conducting Malware Analysis (OBJ 3.5)

-

ابزارهای دستگاه تلفن همراه (OBJ 3.5) Mobile Device Tools (OBJ 3.5)

-

ایست بازرسی: حملات به دستگاه های تلفن همراه Checkpoint: Attacks on Mobile Devices

حملات به سیستم های تخصصی (PT0-002) Attacks on Specialized Systems (PT0-002)

-

حملات به سیستم های تخصصی (OBJ 3.5) Attacks on Specialized Systems (OBJ 3.5)

-

دستگاه های اینترنت اشیا (IoT) (OBJ 3.5) Internet of Things (IoT) Devices (OBJ 3.5)

-

آسیب پذیری های اینترنت اشیا (IoT) (OBJ 3.5) Internet of Things (IoT) Vulnerabilities (OBJ 3.5)

-

سیستم های جاسازی شده (OBJ 3.5) Embedded Systems (OBJ 3.5)

-

دستگاههای ICS و SCADA (OBJ 3.5) ICS and SCADA Devices (OBJ 3.5)

-

پروتکل ها و آسیب پذیری های ICS (OBJ 3.5) ICS Protocols and Vulnerabilities (OBJ 3.5)

-

آسیبپذیریهای ذخیرهسازی داده (OBJ 3.5) Data Storage Vulnerabilities (OBJ 3.5)

-

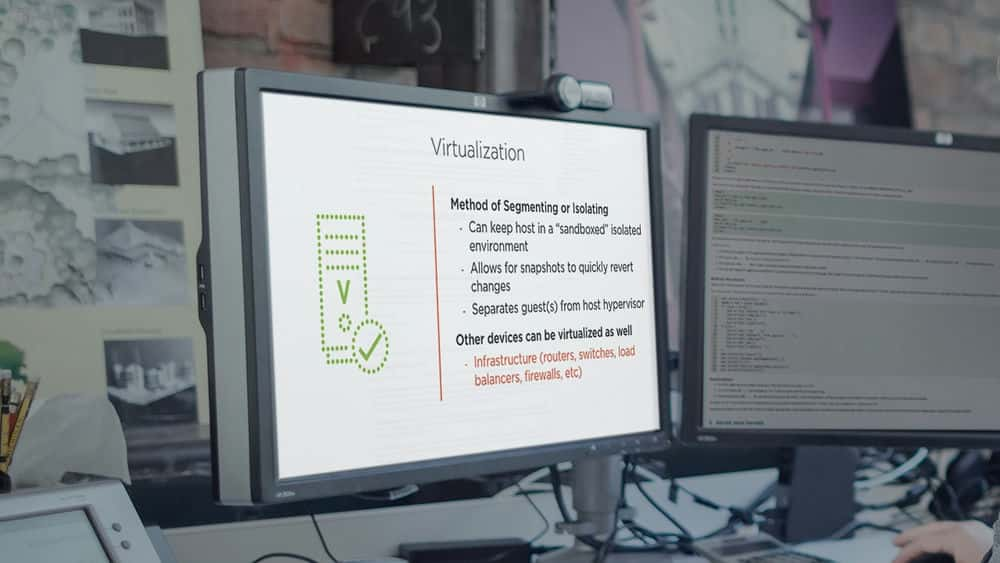

محیط های مجازی (OBJ 3.5) Virtual Environments (OBJ 3.5)

-

حملات ماشین مجازی (OBJ 3.5) Virtual Machine Attacks (OBJ 3.5)

-

کانتینرسازی (OBJ 3.5) Containerization (OBJ 3.5)

-

ایست بازرسی: حملات به سیستم های تخصصی Checkpoint: Attacks on Specialized Systems

پس از بهره برداری (PT0-002) Post-exploitation (PT0-002)

-

پس از بهره برداری (OBJ 3.7) Post-exploitation (OBJ 3.7)

-

شمارش شبکه (OBJ 3.7) Enumerating the Network (OBJ 3.7)

-

تست تقسیم بندی شبکه (OBJ 3.7) Network Segmentation Testing (OBJ 3.7)

-

حرکت جانبی و چرخش (OBJ 3.7) Lateral Movement and Pivoting (OBJ 3.7)

-

عبور از هش (OBJ 3.7) Pass the Hash (OBJ 3.7)

-

بلیت طلایی (OBJ 3.7) Golden Ticket (OBJ 3.7)

-

حرکت جانبی (OBJ 3.7) Lateral Movement (OBJ 3.7)

-

چرخش (3.7) Pivoting (3.7)

-

افزایش امتیازات (OBJ 3.7) Escalating Privileges (OBJ 3.7)

-

ارتقاء پوسته های محدود کننده (OBJ 3.7) Upgrading Restrictive Shells (OBJ 3.7)

-

ایست بازرسی: پس از بهره برداری Checkpoint: Post-exploitation

اجتناب از تشخیص (PT0-002) Detection Avoidance (PT0-002)

-

اجتناب از تشخیص (OBJ 3.7) Detection Avoidance (OBJ 3.7)

-

تروجان ها و درهای پشتی (OBJ 3.7) Trojans and Backdoors (OBJ 3.7)

-

ایجاد پایداری (OBJ 3.7) Creating Persistence (OBJ 3.7)

-

زندگی خارج از زمین (OBJ 3.7) Living Off the Land (OBJ 3.7)

-

استخراج داده ها (OBJ 3.7) Data Exfiltration (OBJ 3.7)

-

کانال های مخفی (OBJ 3.7) Covert Channels (OBJ 3.7)

-

استگانوگرافی (3.7) Steganography (3.7)

-

پوشش مسیرهای شما (OBJ 3.7) Covering Your Tracks (OBJ 3.7)

-

پایداری و پوشاندن مسیرهای شما (OBJ 3.7) Persistence and Covering Your Tracks (OBJ 3.7)

-

ابزارهای پس از بهره برداری (OBJ 3.7) Post-Exploitation Tools (OBJ 3.7)

-

ایست بازرسی: اجتناب از تشخیص Checkpoint: Detection Avoidance

ارتباطات و گزارشات (PT0-002) Communication and Reports (PT0-002)

-

ارتباطات و گزارشات (OBJ 4.3) Communication and Reports (OBJ 4.3)

-

مسیرهای ارتباطی (OBJ 4.3) Communication Paths (OBJ 4.3)

-

محرک های ارتباطی (OBJ 4.3) Communication Triggers (OBJ 4.3)

-

دلایل ارتباط (OBJ 4.3) Reasons for Communication (OBJ 4.3)

-

ارائه یافته ها (4.1 و OBJ 4.3) Presentation of Findings (4.1 & OBJ 4.3)

-

گزارش جمع آوری داده (OBJ 4.1) Report Data Gathering (OBJ 4.1)

-

گزارش های مکتوب (OBJ 4.1) Written Reports (OBJ 4.1)

-

تم های رایج (OBJ 4.1) Common Themes (OBJ 4.1)

-

ایمن سازی و ذخیره گزارش ها (OBJ 4.1) Securing and Storing Reports (OBJ 4.1)

-

ایست بازرسی: ارتباطات و گزارشات Checkpoint: Communication and Reports

یافته ها و اصلاحات (PT0-002) Findings and Remediations (PT0-002)

-

یافته ها و اصلاحات (OBJ 4.2) Findings and Remediations (OBJ 4.2)

-

دستههای کنترل امنیتی (OBJ 4.2) Security Control Categories (OBJ 4.2)

-

انتخاب کنترل های امنیتی (OBJ 4.2) Selecting Security Controls (OBJ 4.2)

-

کنترلهای فیزیکی (OBJ 4.2) Physical Controls (OBJ 4.2)

-

کنترل های عملیاتی (OBJ 4.2) Operational Controls (OBJ 4.2)

-

کنترل های اداری (OBJ 4.2) Administrative Controls (OBJ 4.2)

-

سخت شدن سیستم (OBJ 4.2) System Hardening (OBJ 4.2)

-

کدگذاری امن (OBJ 4.2) Secure Coding (OBJ 4.2)

-

اجرای MFA (OBJ 4.2) Implementing MFA (OBJ 4.2)

-

گواهیهای دیجیتال (OBJ 4.2) Digital Certificates (OBJ 4.2)

-

سایر کنترل های فنی (OBJ 4.2) Other Technical Controls (OBJ 4.2)

-

استراتژی های کاهش (OBJ 4.2) Mitigation Strategies (OBJ 4.2)

-

ایست بازرسی: یافته ها و اصلاحات Checkpoint: Findings and Remediations

فعالیتهای پس از گزارش (PT0-002) Post-report Activities (PT0-002)

-

فعالیتهای پس از گزارش (OBJ 4.2) Post-report Activities (OBJ 4.2)

-

حذف پوسته ها و ابزارها (OBJ 4.2) Removing Shells and Tools (OBJ 4.2)

-

حذف اعتبار آزمون (OBJ 4.2) Deleting Test Credentials (OBJ 4.2)

-

نابود کردن داده های آزمایشی (OBJ 4.2) Destroy Test Data (OBJ 4.2)

-

پذیرش مشتری (OBJ 4.2) Client Acceptance (OBJ 4.2)

-

تصدیق یافته ها (OBJ 4.2) Attestation of Findings (OBJ 4.2)

-

درس های آموخته شده (OBJ 4.2) Lessons Learned (OBJ 4.2)

-

آزمایش مجدد (OBJ 4.2) Retesting (OBJ 4.2)

-

ایست بازرسی: فعالیت های پس از گزارش Checkpoint: Post-report Activities

مبانی اسکریپت (PT0-002) Scripting Basics (PT0-002)

-

مبانی اسکریپت (OBJ 5.1 و OBJ 5.2) Scripting Basics (OBJ 5.1 & OBJ 5.2)

-

ابزارهای اسکریپت (OBJ 5.2) Scripting Tools (OBJ 5.2)

-

متغیرها (OBJ 5.1) Variables (OBJ 5.1)

-

حلقه ها (OBJ 5.1) Loops (OBJ 5.1)

-

کنترل منطقی (OBJ 5.1) Logic Control (OBJ 5.1)

-

ساختارهای داده (OBJ 5.1) Data Structures (OBJ 5.1)

-

برنامه نویسی شی گرا (OBJ 5.1) Object Oriented Programming (OBJ 5.1)

-

چک پوینت: مبانی اسکریپت نویسی Checkpoint: Scripting Basics

تجزیه و تحلیل اسکریپت ها (PT0-002) Analyzing Scripts (PT0-002)

-

تجزیه و تحلیل اسکریپت ها (OBJ 5.2) Analyzing Scripts (OBJ 5.2)

-

کدنویسی در Bash (OBJ 5.2) Coding in Bash (OBJ 5.2)

-

مثال Bash (OBJ 5.2) Bash Example (OBJ 5.2)

-

کدنویسی در PowerShell (OBJ 5.2) Coding in PowerShell (OBJ 5.2)

-

مثال PowerShell (OBJ 5.2) PowerShell Example (OBJ 5.2)

-

کدنویسی در پایتون (OBJ 5.2) Coding in Python (OBJ 5.2)

-

مثال پایتون (OBJ 5.2) Python Example (OBJ 5.2)

-

کدنویسی در پرل (OBJ 5.2) Coding in Perl (OBJ 5.2)

-

مثال پرل (OBJ 5.2) Perl Example (OBJ 5.2)

-

کدنویسی در جاوا اسکریپت (OBJ 5.2) Coding in JavaScript (OBJ 5.2)

-

مثال جاوا اسکریپت (OBJ 5.2) JavaScript Example (OBJ 5.2)

-

کدنویسی در روبی (OBJ 5.2) Coding in Ruby (OBJ 5.2)

-

مثال روبی (OBJ 5.2) Ruby Example (OBJ 5.2)

-

ایست بازرسی: تجزیه و تحلیل اسکریپت ها Checkpoint: Analyzing Scripts

اکسپلویت ها و اتوماسیون (PT0-002) Exploits and Automation (PT0-002)

-

اکسپلویت ها و اتوماسیون (OBJ 5.2) Exploits and Automation (OBJ 5.2)

-

اکسپلویت برای دانلود فایل ها (OBJ 5.2) Exploits to Download Files (OBJ 5.2)

-

اکسپلویت برای دسترسی از راه دور (OBJ 5.2) Exploits for Remote Access (OBJ 5.2)

-

اکسپلویت برای شمارش کاربران (OBJ 5.2) Exploits for Enumerating Users (OBJ 5.2)

-

بهره برداری برای شمارش دارایی ها (OBJ 5.2) Exploits for Enumerating Assets (OBJ 5.2)

-

اتوماسیون در تعاملات (OBJ 5.2) Automation in Engagements (OBJ 5.2)

-

اتوماسیون با اسکریپت های Nmap (OBJ 5.2) Automation with Nmap Scripts (OBJ 5.2)

-

ایست بازرسی: بهره برداری و اتوماسیون Checkpoint: Exploits and Automation

گردآوری ابزار (PT0-002) Tool Round-up (PT0-002)

-

گردآوری ابزار (OBJ 5.3) Tool Round-up (OBJ 5.3)

-

ابزارهای OSINT (OBJ 5.3) OSINT Tools (OBJ 5.3)

-

ابزارهای اسکن (OBJ 5.3) Scanning Tools (OBJ 5.3)

-

ابزارهای شبکه (OBJ 5.3) Networking Tools (OBJ 5.3)

-

ابزارهای بی سیم (OBJ 5.3) Wireless Tools (OBJ 5.3)

-

ابزارهای مهندسی اجتماعی (OBJ 5.3) Social Engineering Tools (OBJ 5.3)

-

ابزارهای دسترسی از راه دور (OBJ 5.3) Remote Access Tools (OBJ 5.3)

-

ابزارهای تست اعتبار (OBJ 5.3) Credential Testing Tools (OBJ 5.3)

-

ابزارهای کاربردی وب (OBJ 5.3) Web Application Tools (OBJ 5.3)

-

ابزارهای ابری (OBJ 5.3) Cloud Tools (OBJ 5.3)

-

ابزارهای استگانوگرافی (OBJ 5.3) Steganography Tools (OBJ 5.3)

-

اشکال زدا (OBJ 5.3) Debuggers (OBJ 5.3)

-

ابزارهای متفرقه (OBJ 5.3) Miscellaneous Tools (OBJ 5.3)

-

ایست بازرسی: گردآوری ابزار Checkpoint: Tool Round-up

نتیجه گیری (PT0-002) Conclusion (PT0-002)

-

نتیجه Conclusion

-

جایزه: از اینجا کجا برویم؟ BONUS: Where to go from here?

-

آزمون کامل تمرینی CompTIA PenTest+ CompTIA PenTest+ Full-Length Practice Exam

https://donyad.com/d/07d961

Jason Dion • 1 Million+ Enrollments Worldwide

Jason Dion • 1 Million+ Enrollments Worldwide

CISSP، CEH، Pentest+، CySA+، Sec+، Net+، A+، PRINCE2، ITIL

Dion Training Solutions • ATO for ITIL PRINCE2

Dion Training Solutions • ATO for ITIL PRINCE2

دوره های فناوری اطلاعات، امنیت سایبری و مدیریت پروژه

![آموزش [2023] ISO 22000:2018 سیستم مدیریت ایمنی مواد غذایی از A-Z آموزش [2023] ISO 22000:2018 سیستم مدیریت ایمنی مواد غذایی از A-Z](https://donyad.com/course/getimg/1e9f2648-b91d-4443-9e48-0cfd1c1aa966.jpg)

نمایش نظرات