آموزش VMware vSphere Security Design: Architecture - آخرین آپدیت

VMware vSphere Security Design: Architecture

معماری امنیتی ESX و ESXi ESX and ESXi Security Architecture

-

معرفی Introduction

-

چرا ESXi از ESX Classic ایمن تر است - یا اینطور است؟ Why is ESXi More Secure Than ESX Classic - or is It?

-

لایه مجازی سازی، لایه شبکه و لایه VM The Virtualization Layer, Network Layer, and VM Layer

-

ایمن سازی کنسول سرویس/رابط مدیریت Securing the Service Console / Management Interface

-

آنچه را پوشش دادیم What We Covered

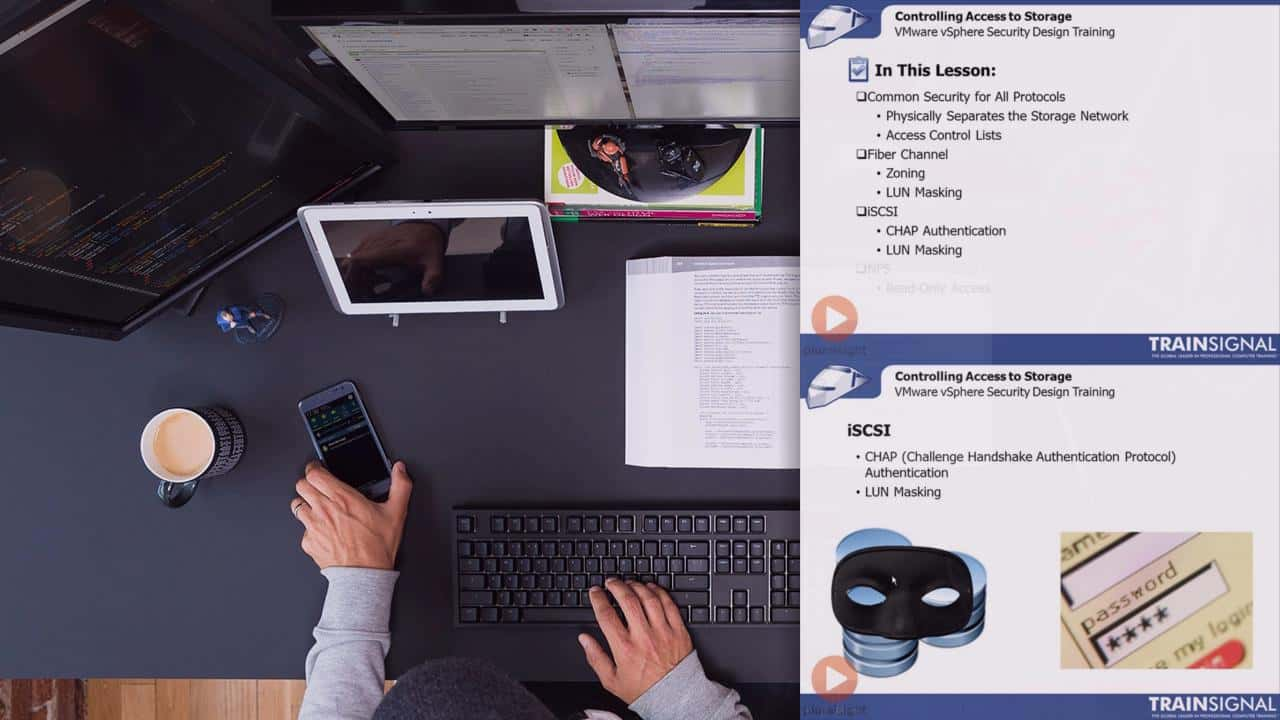

کنترل دسترسی به فضای ذخیره سازی Controlling Access to Storage

-

امنیت مشترک برای همه پروتکل ها Common Security for All Protocols

-

کانال فیبر: Zoning و LUN Masking Fiber Channel: Zoning and LUN Masking

-

iSCSI: CHAP و LUN Masking iSCSI: CHAP and LUN Masking

-

NFS (سیستم فایل شبکه) NFS (Network File System)

-

آنچه را پوشش دادیم What We Covered

سخت شدن سیستم های میزبان ESX و ESXi Hardening ESX and ESXi Host Systems

-

ESX Hardening - پیکربندی کاربر و گروه ESX Hardening - User and Group Configuration

-

سودو Sudo

-

SSH را سفارشی کنید Customize SSH

-

پروکسی وب ایمن ESX Secure ESX Web Proxy

-

پیکربندی سیاست های رمز عبور Configuring Password Policies

-

فایروال ESX را پیکربندی کنید Configure the ESX Firewall

-

ESXi Hardening - فعال کردن حالت قفل ESXi ESXi Hardening - Enabling ESXi Lockdown Mode

-

پشتیبانی فنی و پیکربندی پشتیبانی فنی از راه دور Tech Support and Remote Tech Support Configuration

-

جداسازی شبکه های مدیریت ESX/ESXi و vCenter Isolating the ESX/ESXi and vCenter Management Networks

-

فعال کردن بررسی گواهی در vCenter Enabling Certificate Checking in vCenter

-

پیکربندی گواهینامه های امضا شده CA Configuring CA Signed Certificates

-

تنظیمات SSL Timeouts Configure SSL Timeouts

-

آنچه را پوشش دادیم What We Covered

معماری امنیتی ماشین مجازی Virtual Machine Security Architecture

-

معرفی Introduction

-

جداسازی ماشین مجازی Virtual Machine Isolation

-

فعال کننده های امنیتی مجازی سازی Virtualization Security Enablers

-

چالش های امنیتی مجازی سازی Virtualization Security Challenges

-

بهترین شیوه های امنیت سیستم عامل Operating System Security Best Practices

-

آنچه را پوشش دادیم What We Covered

سخت کردن ماشین های مجازی - بهترین روش ها Hardening Virtual Machines - Best Practices

-

از فایروال یا لیست های کنترل دسترسی استفاده کنید Use a Firewall or Access Control Lists

-

از یک راه حل آنتی ویروس استفاده کنید Use an Antivirus Solution

-

از VMware Update Manager استفاده کنید Use VMware Update Manager

-

محدود کردن افرادی که به کنسول دسترسی دارند Limit Who Has Console Access

-

در صورت امکان از VMCI استفاده نکنید Do Not Use the VMCI if Possible

-

شبکه های VMotion و/یا FT را جدا کنید Isolate VMotion and/or FT Networks

-

از نقش های vCenter استفاده کنید Use vCenter Roles

-

از چرخش گزارش ماشین مجازی استفاده کنید Use Virtual Machine Log Rotation

-

سرویس های غیر ضروری را خاموش یا غیرفعال کنید Turn off or Disable Unneeded Services

-

حسابرسی و/یا ورود به سیستم را روشن کنید Turn on Auditing and/or Logging

-

آنچه را پوشش دادیم What We Covered

https://donyad.com/d/cdb8a1

Lane Leverett

Lane Leverett

لین بیش از 13 سال در صنعت IT کار کرده است. او به عنوان مهندس سرور، شبکه و مجازی سازی در سازمان های بخش خصوصی و دولتی کار کرده است. لین 6 سال گذشته را در نقش مشاوره ای برای 3 سیستم یکپارچه ساز مختلف در پیاده سازی، طراحی و معماری VMware Infrastructure، شبکه سیسکو و اچ پی و راه حل های ذخیره سازی EMC، NetApp، HP و IBM برای مشتریان گذرانده است. او در حال حاضر برای ENS Inc. خارج از ساکرامنتو، کالیفرنیا به عنوان مهندس ارشد سیستم کار می کند و در آنجا عمدتاً با راهکارهای مجازی سازی VMware، EMC، Cisco و Microsoft برای مشتریان کار می کند. Lane در 6 سال گذشته با مشاهده مزایای شگفت انگیز صرفه جویی در هزینه ها و فرصت های جدید، انعطاف پذیری و تحرکی که مجازی سازی به شرکت ها ارائه می دهد، بر مجازی سازی سرور، به ویژه مجازی سازی سرور VMware تمرکز کرده است. در سال 2010، Lane موفق به دریافت کاشی VCDX 3 #53 شد، یکی از معدود افرادی در جهان که این عنوان را دارد. در سال 2011 او همچنین به ارتقای این گواهینامه به VCDX 4 و همچنین برخی از گواهینامه های جدیدتر مرتبط با دسکتاپ مجازی: VCA4-DT و VCP4-DT دست یافت. لین اشتیاق زیادی به تعامل با مشتریان خود و ستایش و بشارت دادن به مزایای مجازی سازی دارد. او هر فرصتی را که برای به اشتراک گذاشتن و انتقال اطلاعات با مشتریانش داشته باشد دوست دارد.

نمایش نظرات