دوره کامل آموزش تکنیک های هک برای متخصصان فناوری اطلاعات 2.0

دانلود Hacking Techniques for IT Professionals 2.0 Complete Course

آخرین به روز رسانی: 09/2024

جایزه: با اتمام این دوره هک اخلاقی، یک کوپن رایگان برای آزمون ISA CISS دریافت خواهید کرد!

قبل از شروع: استفاده عملی از دوره ای که می خواهید ببینید توسط هزاران نفر در سراسر جهان - مبتدیان و متخصصان کامپیوتر نیز به اثبات رسیده است. افرادی که اولین قدم های خود را در امنیت کامپیوتر/شبکه و حرفه ای ها برمی دارند: مدیران شبکه، برنامه نویسان، نفوذگران، هکرهای کلاه سیاه و سفید. لطفاً آنچه را که میخواهیم با شما به اشتراک بگذاریم با دقت بخوانید.

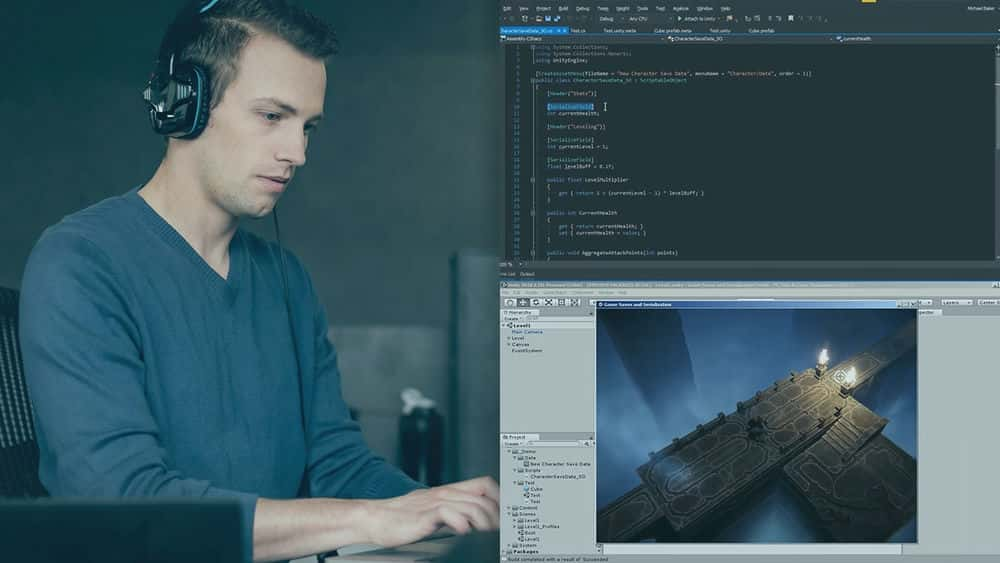

به آکادمی امنیت فناوری اطلاعات خوش آمدید! آکادمی امنیت فناوری اطلاعات (ISA) شرکتی است که با ITsec Professionals همکاری می کند. اکنون ما مفتخریم که دانش خود را به صورت آنلاین به اشتراک می گذاریم. کارشناسان خبره (CISS، MCSE:MS، CEH، CISSP) دوره هایی را از سطح مبتدی تا پیشرفته ایجاد کرده اند. هدف ما ارائه با کیفیت ترین موادی است که تا به حال به صورت آنلاین دیده اید و شما را نه تنها برای امتحانات گواهینامه آماده می کند، بلکه مهارت های عملی را نیز به شما آموزش می دهد. خوش آمدید به ما بپیوندید و آموزش خود را هم اکنون شروع کنید.

درباره آموزش

این دوره برای همه، صرف نظر از مهارت و تخصصشان، ایده آل است. ترتیب و ارائه منابع یادگیری به دانش آموزان تازه کار و پیشرفته تر اجازه می دهد دانش خود را در مورد امنیت فناوری اطلاعات گسترش دهند.

آموزش با تهدیدها و روندهای فعلی امنیت فناوری اطلاعات شروع می شود. پس از آن ما در مورد افسانه های امنیتی رایج بحث می کنیم. بخش بزرگی از آموزش مربوط به امنیت شبکه است.

ما با شبکه های محلی شروع می کنیم، در مورد پروتکل ها و آسیب پذیری های آنها صحبت می کنیم. شما یاد خواهید گرفت که چگونه شبکه های کامپیوتری و زیرشبکه های امن را طراحی کنید. شما مدیر واقعی شبکه خواهید شد.

در ادامه خواهید فهمید که چرا شبکه های بی سیم می توانند اینقدر خطرناک باشند. استانداردها، پروتکل ها و راه حل های امنیتی را یاد خواهید گرفت. شبکههای وایفای بخشی جداییناپذیر از زندگی ما هستند، اما همه نمیدانند که اگر به اندازه کافی محافظت نشود، شبکه خانگی یا سازمانی شما میتواند رمزهای عبور محرمانه شما را فاش کند و به مهاجمان امکان دسترسی آسان به ماشینهایی که شما مدیریت میکنید را بدهد.

موضوعات پوشش داده شده شامل مسائل اصلی مربوط به ایمن سازی موثر محبوب ترین سیستم عامل Microsoft است: سرقت هویت، احراز هویت، مجوز، رمزگذاری. ما اشتباهات معمولی را شناسایی می کنیم و شما را در جهت دستیابی به محافظت از سیستم عامل خوب راهنمایی می کنیم.

سیاست های امنیتی Security Policies

-

به دوره خوش آمدید Welcome to the course

-

سیاست های امنیتی - مقدمه Security policies - introduction

-

امنیت چیست؟ What is security?

-

امنیت اطلاعات Information security

-

امنیت اطلاعات - سطح بالا Information security - level up

-

مسائل امنیتی Security issues

-

چرا راه حل های امنیتی خطاپذیر هستند؟ Why are security solutions fallible?

-

مسائل سیاست امنیتی Security policy issues

-

مقدمه ای بر مدل سازی و طبقه بندی تهدیدات Introduction to threat modelling and classification

-

مدل سازی تهدید - STRIDE Threat modelling - STRIDE

-

استراید: جعل هویت STRIDE: Spoofing identity

-

گام: دستکاری در داده ها STRIDE: Tampering with Data

-

استراید: انکار خدمات STRIDE: Denial of Service

-

مدلسازی و طبقهبندی تهدید - یادداشتهایی برای معاینه Threat Modelling and Classification - notes for the examination

مدیریت ریسک Risk Management

-

مقدمه ای بر مدیریت ریسک Introduction to Risk Management

-

روش های حمله Attack Methods

-

حملات محلی Local attacks

-

اسکن هدف و تکنیک های شمارش شماره 1 Target scanning and enumeration techniques #1

-

اسکن هدف و تکنیک های شمارش شماره 2 Target scanning and enumeration techniques #2

-

اسکن غیرفعال Passive scanning

-

روش های حمله - یادداشت هایی برای معاینه Attack Methodologies - notes for the examination

-

مقدمه ای بر ارزیابی ریسک Introduction to risk assessment

-

ترس: مدل ارزیابی ریسک DREAD: Risk assessment model

-

ترس: بهره برداری DREAD: Exploitability

-

تمرین: ارزیابی ریسک EXERCISE: Risk Assessment

-

ارزیابی ریسک - یادداشت هایی برای معاینه Risk Assessment - notes for the examination

-

مقدمه ای بر مهندسی اجتماعی و نرم افزارهای سرکش Introduction to Social Engineering and rogue software

-

تاکتیک های دستکاری Manipulation tactics

-

تمرین: حملات مهندسی اجتماعی EXERCISE: Social Engineering attacks

-

SE با KALI/BackTrack SE with KALI / BackTrack

-

نرم افزار سرکش Rogue Software

-

ابزارهای تقلب شماره 1 Fraud tools #1

-

ابزارهای تقلب شماره 2 Fraud tools #2

-

مهندسی اجتماعی و نرم افزار سرکش - یادداشت هایی برای امتحان Social Engineering and Rogue Software - notes for the examination

دفاع در عمق Defence in Depth

-

مقدمه ای بر دفاع در عمق Introduction to Defence in Depth

-

چگونه از مدل دفاع در عمق استفاده کنیم؟ How to use Defence in Depth model?

-

DiD: لایه های OS و LAN DiD: OS and LAN Layers

-

DiD: لایه های محیطی و دسترسی فیزیکی DiD: Perimeter and Physical Access Layers

-

DiD: تظاهرات DiD: Demonstration

-

حمله خودکار با هدف قرار دادن یک سرویس Automated attack targeting a service

-

حمله خودکار هدف گیری کاربر Automated user-targeting attack

-

مدل دفاع در عمق - یادداشت هایی برای معاینه The Defence in Depth Model - notes for the examination

قوانین تغییرناپذیر امنیت Immutable Laws of Security

-

مقدمه ای بر قوانین غیرقابل تغییر امنیت - قانون شماره 1 Introduction to Immutable laws of security - Law #1

-

قانون شماره 2 Law #2

-

قانون شماره 3 Law #3

-

قانون شماره 4 Law #4

-

قانون شماره 5 Law #5

-

قانون شماره 6 Law #6

-

قانون شماره 7 Law #7

-

قانون شماره 8 Law #8

-

قانون شماره 9 Law #9

-

قانون شماره 10 Law #10

-

قوانین برای مدیران Laws for administrators

-

قوانین غیرقابل تغییر امنیت - یادداشت هایی برای امتحان Immutable Laws of Security - notes for the examination

بازیابی بلایا Disaster Recovery

-

مقدمه ای بر بازیابی بلایا Introduction to Disaster Recovery

-

چگونه تلفات را کاهش دهیم؟ How to reduce losses?

-

اطمینان از در دسترس بودن مداوم Ensuring continous availability

-

کشف تهدید شماره 1 Threat discovery #1

-

کشف تهدید شماره 2 Threat discovery #2

-

حسابرسی کاربران و حفظ حساب های کنترلی Audit users and keep control accounts

-

کاربران پرخطر High risk users

-

جمع آوری و تجزیه و تحلیل شواهد Collecting and analysing evidence

-

نمونه پزشکی قانونی Forensics example

-

CONFICKER: مطالعه موردی CONFICKER: CASE STUDY

-

نحوه کاهش تلفات - یادداشت هایی برای معاینه How to reduce losses - notes for the examination

امنیت برنامه Application Security

-

مقدمه ای بر امنیت برنامه ها Introduction to Application Security

-

حملات به برنامه ها Attacks on applications

-

SQL Injection SQL Injection

-

تمرین: برنامه را تجزیه و تحلیل کنید EXERCISE: Analyze the application

-

Blind SQL Injection Blind SQL Injection

-

تزریق خودکار SQL Automated SQL Injection

-

اسکریپت بین سایتی - XSS Cross-site scripting - XSS

-

حملات برنامه - یادداشت هایی برای معاینه Application Attacks - notes for the examination

-

ارزیابی امنیت برنامه Program security assessment

-

برنامه های ناامن Unsafe applications

-

ارزیابی امنیت برنامه - یادداشت هایی برای امتحان Program Security Assessment - notes for the examination

امنیت برنامه - پیکربندی و مدیریت Application Security - Configuration and Management

-

در اینجا چیزی است که در این ماژول یاد خواهید گرفت Here’s what you’ll learn in this module

-

مدیریت برنامه ها Managing applications

-

به روز رسانی نرم افزار Software updates

-

به روز رسانی ام اس MS Update

-

مدیر پیکربندی مرکز سیستم System Center Configuration Manager

-

مسدود کردن برنامه ها Blocking applications

-

سیاست های محدودیت های نرم افزاری Software restrictions policies

-

تمرین: قوانین کنترل برنامه EXERCISE: Application control rules

-

جداسازی برنامه ها Isolating applications

-

نحوه محافظت از کاربران بدون وقفه در کار آنها - یادداشت هایی برای معاینه How to protect users without interrupting their work - notes for the examination

رمزنگاری Cryptography

-

مقدمه ای بر رمزنگاری Introduction to cryptography

-

تاریخچه رمزها History of ciphers

-

رمزهای متقارن و نامتقارن Symmetric and asymmetric ciphers

-

الگوریتم های کلید متقارن Symmetric-key algorithms

-

مسدود کردن رمزها Block ciphers

-

استاندارد رمزگذاری داده ها Data encryption standard

-

DES-X DES-X

-

استانداردهای پیشرفته رمزگذاری Advanced encryption standards

-

حالت های رمز را مسدود کنید Block cipher modes

-

رمزهای جریان - RC4 Stream Ciphers - RC4

-

الگوریتم های کلید نامتقارن Asymmetric-key algorithms

-

RSA RSA

-

الگامال ELGAMAL

-

توابع HASH HASH functions

-

امضای دیجیتال Digital signature

-

طرح های ترکیبی Hybrid Schemes

-

رمزهای متقارن و نامتقارن - یادداشت هایی برای معاینه Symmetric and Asymmetric Ciphers - notes for the examination

زیرساخت کلید عمومی Public Key Infrastructure

-

مقدمه ای بر رمزنگاری Introduction to cryptology

-

زیرساخت کلید عمومی Public key infrastructure

-

پیاده سازی زیرساخت کلید عمومی Implementing public key infrastructure

-

چه چیزی PKI به شما اجازه می دهد؟ What will PKI allow you?

-

تمرین: گواهی EXERCISE: Certificates

-

چرخه عمر گواهی Certificate life cycle

-

برنامه ریزی PKI Planning the PKI

-

اداره PKI PKI Administration

-

زیرساخت کلید عمومی - اعتماد کنید اما تأیید کنید - یادداشت هایی برای معاینه Public Key Infrastructure - Trust but verify - notes for the examination

برای معاینه آماده شوید Prepare for the examination

-

به نمونه سوالاتی که در طول امتحان می توانید بیابید پاسخ دهید Answer sample questions which you can find during the examination

Rootkits and Stealth Apps: Creating and Revealing v2.0 Rootkits and Stealth Apps: Creating and Revealing v2.0 course

-

نوشتن کد پوسته Writing a shellcode

جایزه شما Your BONUS

-

پاداش: معاینه - کوپن شما BONUS: Examination - your voucher

-

گواهی - ببینید چگونه به نظر می رسد Certificate - see how it looks like

-

سخنرانی جایزه: بیشتر بدانید و با دوره های دیگر ما آشنا شوید BONUS LECTURE: Learn more and get to know our other courses

-

متشکرم Thank you

https://donyad.com/d/9f0cc3

IT Security Academy

IT Security Academy

حرفه ای دارای گواهی امنیت IT

Hacking School

Hacking School

کارشناسان امنیت فناوری اطلاعات - ما افراد مبتدی را به حرفه ای تبدیل می کنیم.

نمایش نظرات