آموزش کاهش تهدیدات با مایکروسافت دیفندر - آخرین آپدیت

دانلود Mitigating Threats with Microsoft Defender

این آموزش میانی Microsoft Defender شما را آماده میکند تا از نقاط پایانی شبکه سازمان خود محافظت کنید و در عین حال با تسلط بر Microsoft Defender در برابر بدافزار و سرقت اطلاعات اعتبار محافظت کنید.

تحلیلگران عملیات امنیتی به جای دانستن کلی در مورد یک موضوع، تمایل دارند کمی در مورد بسیاری از فناوری های مختلف بدانند. آنها معمولاً عمومگرا هستند - افرادی که در صورت بروز مشکل در بسیاری از فنآوریهای مختلف، برای کمک تماس میگیرند. برای شرکتهای بیشتر و بیشتری، این تعداد در حال گنجاندن پیکربندیهای امنیتی اولیه است - اما بسیاری از تحلیلگران عملیات امنیتی برای این تغییر آموزش ندیدهاند.

یادگیری ابزارها و فناوریهایی که به حفظ امنیت سیستمها و شبکههای شما کمک میکنند، بخش مهمی از آینده هر تحلیلگر عملیات امنیتی است. این آموزش Microsoft Defender به شما میآموزد که چگونه با اصلاح حملات فعال، بهبود شیوههای حفاظت از تهدیدات و ایمن کردن سیستمهای فناوری اطلاعات، خطر را به حداقل برسانید.

برای هر کسی که دارای تحلیلگر عملیات امنیتی در تیم خود است، از این آموزش مایکروسافت میتوان برای استفاده از تحلیلگران عملیات امنیتی جدید، که در برنامههای آموزشی فردی یا تیمی تنظیم شدهاند، یا به عنوان منبع مرجع مایکروسافت استفاده کرد.

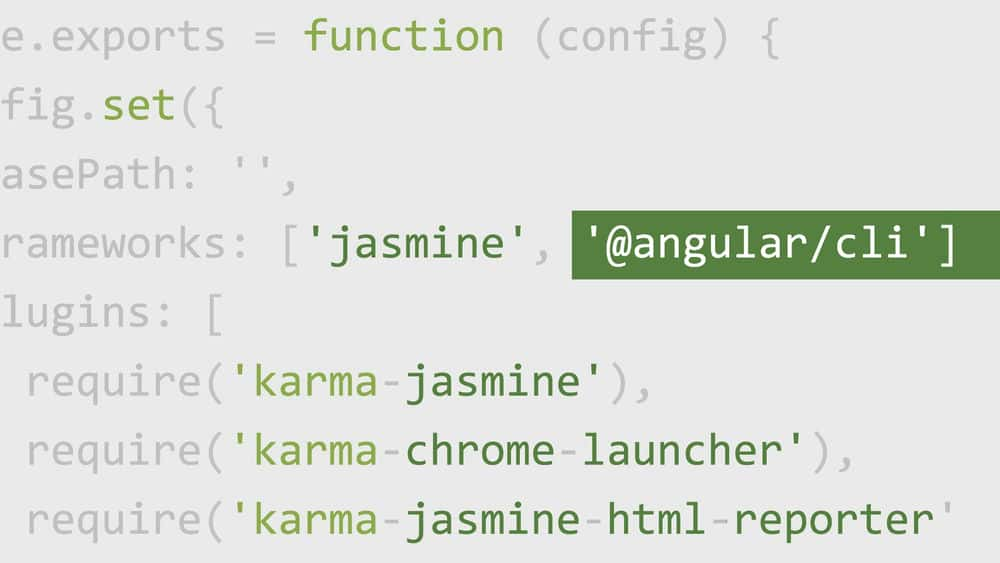

Microsoft Defender: آنچه شما باید بدانیداین آموزش Microsoft Defender موضوعات ویندوز از جمله:

را پوشش می دهد- شناسایی و رفع تهدیدات با استفاده از Microsoft Defender برای Office 365

- پیکربندی Microsoft Defender برای Cloud

- پیکربندی اتوماسیون مدیریت هشدارهای امنیتی و حوادث امنیتی

- بررسی تهدیدات نقطه پایانی با Microsoft Defender برای Endpoint

این آموزش Microsoft Defender آموزش مایکروسافت در سطح پایه در نظر گرفته می شود، به این معنی که برای تحلیلگران عملیات امنیتی طراحی شده است. این دوره آموزشی مهارت های ویندوز برای متخصصان جدید فناوری اطلاعات با حداقل یک سال تجربه با Microsoft Defender و تحلیلگران باتجربه عملیات امنیتی که به دنبال تأیید مهارت های مایکروسافت هستند ارزشمند است.

تحلیلگران عملیات امنیتی جدید یا مشتاق. حتی اگر سازمان ها هر روز مورد حمله قرار می گیرند، امنیت اغلب توسط متخصصان فناوری اطلاعات نادیده گرفته می شود. بنابراین با شروع سفر خود با این آموزش Microsoft Defender، می توانید خود را از بقیه متمایز کنید.

تحلیلگران باتجربه عملیات امنیتی. اگر چند سالی است که بهعنوان تحلیلگر عملیات امنیتی کار میکنید اما یاد نگرفتهاید که چگونه تهدیدات امنیتی مختلف را نظارت، مدیریت یا پاسخ دهید، میتوانید باید در نظر گرفتن این دوره پس از آن، دقیقاً خواهید دانست که چگونه سیستم های فناوری اطلاعات خود را ایمن نگه دارید.

حفاظت از تهدید را با Microsoft Defender شرح دهید Describe Threat Protection With Microsoft Defender

-

بررسی اجمالی Overview

-

Microsoft Defender برای برنامه های ابری Microsoft Defender For Cloud Apps

-

Microsoft Defender برای Endpoint Microsoft Defender for Endpoint

-

پیاده سازی Microsoft Defender for Identity Implementing Microsoft Defender for Identity

-

ادغام Microsoft Defender با Endpoint Manager Integrating Microsoft Defender With Endpoint Manager

-

پیکربندی امنیت نقطه پایانی Configuring Endpoint Security

-

سیاست های رمزگذاری دیسک و فایروال Disk Encryption and Firewall Policies

-

کاهش سطح حمله Attack Surface Reduction

-

نتیجه Conclusion

آشنایی با MS 365 Defender Getting to Know MS 365 Defender

-

بررسی اجمالی Overview

-

Microsoft 365 Defender Portal: مقدمه Microsoft 365 Defender Portal: Introduction

-

Microsoft 365 Defender Portal: Endpoints Microsoft 365 Defender Portal: Endpoints

-

Microsoft 365 Defender Portal: ایمیل و همکاری Microsoft 365 Defender Portal: Email & Collaboration

-

Microsoft 365 Defender Portal: Wrap-Up Microsoft 365 Defender Portal: Wrap-Up

-

نتیجه Conclusion

سیاست ها و قوانین MS 365 Defender MS 365 Defender Policies and Rules

-

بررسی اجمالی Overview

-

سیاست ها و قوانین MS 365 Defender: قوانین داخلی MS 365 Defender Policies & Rules: Built-In Rules

-

سیاست ها و قوانین MS 365 Defender: ضد فیشینگ MS 365 Defender Policies & Rules: Anti-Phishing

-

سیاست ها و قوانین MS 365 Defender: ضد هرزنامه MS 365 Defender Policies & Rules: Anti-SPAM

-

خطمشیها و قوانین MS 365 Defender: ضد بدافزار، پیوستهای ایمن و پیوندهای ایمن MS 365 Defender Policies & Rules: Anti-Malware, Safe Attachments & Safe Links

-

خطمشیها و قوانین MS 365 Defender: لیستهای مجاز/مسدود MS 365 Defender Policies & Rules: Allow/Block Lists

-

سیاست ها و قوانین MS 365 Defender: قوانین اضافی MS 365 Defender Policies & Rules: Additional Rules

-

سیاستها و قوانین MS 365 Defender: سیاستهای هشدار و فعالیت MS 365 Defender Policies & Rules: Alert and Activity Policies

-

نتیجه Conclusion

MS Defender برای آفیس 365 MS Defender for Office 365

-

بررسی اجمالی Overview

-

محافظت از آفیس 365 Protecting Office 365

-

Teams، Sharepoint و سیاست های OneDrive Teams, Sharepoint and OneDrive Policies

-

تهدیدها را شناسایی، بررسی، پاسخ و اصلاح کنید Detect, Investigate, Respond and Remediate Threats

-

ایمیل ارسالی کاربر User Email Submissions

-

سیاست ها و هشدارهای DLP DLP Policies and Alerts

-

برچسب های حساسیت Sensitivity Labels

-

سیاست های ریسک داخلی Insider Risk Policies

-

نتیجه Conclusion

MS Defender برای Endpoint MS Defender for Endpoint

-

بررسی اجمالی Overview

-

به MS Defender برای Endpoint Into to MS Defender for Endpoint

-

بررسی و پاسخ خودکار (AIR) Automated Investigation and Response (AIR)

-

تنظیمات داده و اعلانهای هشدار Data Settings and Alert Notifications

-

قوانین کاهش سطح حمله Attack Surface Reduction Rules

-

نکات پایه امنیتی را برای دستگاه ها توصیه کنید Recommend Security Baselines for Devices

-

هشدارهای تشخیص سفارشی Custom Detection Alerts

-

واکنش به حوادث Responding to Incidents

-

تنظیمات نقطه پایانی توصیه شده Recommended Endpoint Configurations

-

تجزیه و تحلیل تهدید Threat Analytics

-

نتیجه Conclusion

MS Defender for Identity MS Defender for Identity

-

بررسی اجمالی Overview

-

MS Defender برای Endpoint MS Defender for Endpoint

-

سیاست های هویت لاجوردی Azure Identity Policies

-

سیاست های دسترسی مشروط Conditional Access Policies

-

بررسی رویدادهای هویت لاجوردی Investigating Azure Identity Events

-

استفاده از امتیاز امن Using Secure Score

-

برچسب گذاری حساب های حساس Tagging Sensitive Accounts

-

تحقیق از مدافع برای رویدادهای هویتی Investigating Defender for Identity Events

-

نتیجه Conclusion

MCACS و MS 365 Defender Portal MCACS and MS 365 Defender Portal

-

بررسی اجمالی Overview

-

Microsoft Defender برای برنامه های ابری Microsoft Defender for Cloud Apps

-

کشف اپلیکیشن های ابری Discovering Cloud Apps

-

بررسی فعالیت برنامه های ابری Investigating Cloud App Activity

-

سیاست های برنامه ابری Cloud App Policies

-

بررسی های بین دامنه ای Cross-Domain Investigations

-

آموزش شبیه سازی حمله Attack Simulation Training

-

نتیجه Conclusion

پیکربندی Defender برای Cloud Configuring Defender for Cloud

-

بررسی اجمالی Overview

-

Microsoft Defender for Cloud Microsoft Defender for Cloud

-

حفظ داده ها و توصیه ها Data Retention and Recommendations

-

اتصال دهنده های داده Data Connectors

-

AWS Cloud Resources را وصل کنید Connect AWS Cloud Resources

-

منابع GCP Cloud را به هم متصل کنید Connect GCP Cloud Resources

-

قوانین هشدار ابری Cloud Alert Rules

-

نتیجه Conclusion

مدیریت Defender برای Cloud Managing Defender for Cloud

-

بررسی اجمالی Overview

-

مقدمه: مدیریت مدافع برای ابر Intro: Managing Defender for Cloud

-

پاسخ های خودکار Automated Responses

-

انواع هشدارها Types of Alerts

-

مدیریت هشدارها Managing Alerts

-

اطلاعات تهدید Threat Intelligence

-

هشدارهای طاق کلید Key Vault Alerts

-

حریم خصوصی داده ها Data Privacy

-

نتیجه Conclusion

https://donyad.com/d/5165b4

Bob Salmans

Bob Salmans

من عاشق دیدن و کمک به مردم در زندگی هستم. این سهم کوچک من در کمک به پیشرفت جامعه امنیتی است.» باب پس از ثبت نام در نیروی دریایی ایالات متحده و منصوب شدن به عنوان مهندس شبکه، شروع به کار در فناوری اطلاعات کرد. او هفت سال تجربه آموزش فناوری اطلاعات را به همراه بیش از 20 سال تجربه فناوری اطلاعات برای CBT Nuggets به ارمغان می آورد. باب پیش از پیوستن به CBTN، سرپرست تیم امنیتی یک ارائه دهنده خدمات مدیریت شده بود. در اوقات فراغت از گذراندن وقت با خانواده، آشپزی و کار با فلز و چوب لذت می برد.

ارتباط با باب:

John Munjoma

John Munjoma

"من عمیقا دوست دارم دیگران را توانمند کنم و به آنها کمک کنم دانش خود را افزایش دهند تا کار و زندگی آنها آسان تر شود." بردهای مدار در ابتدا علاقه جان را به عنوان یک پسر جوان به فناوری برانگیخت. با این حال، تنها پس از اتمام تحصیلاتش به سمت فناوری اطلاعات گرایش پیدا کرد. جان قبل از تبدیل شدن به یک مربی فنی، به عنوان یک مدیر شبکه و سیستم کار می کرد. هنگامی که او آموزش ایجاد نمی کند، جان از یادگیری لذت می برد، به خصوص در مورد جهان، تاریخ، و البته تکنولوژی.

ارتباط با جان:

نمایش نظرات