آموزش پایه های زیرساخت ابر ترکیبی با Anthos

Hybrid Cloud Infrastructure Foundations with Anthos

"این دوره درخواستی دانش آموزان را برای ایجاد زیرساخت های چند خوشه ای Kubernetes قابل اعتماد و قابل کنترل با استفاده از Anthos GKE اعم از اینکه با Anthos در Google Cloud یا Anthos مستقر در VMware مستقر شود ، ایجاد می کند. این ادامه معماری است ...

آموزش زیرساخت AWS به عنوان کد برای توسعه دهندگان نرم افزار

AWS Infrastructure as Code for Software Developers

مهارت های برنامه نویسی موجود خود را برای استقرار زیرساخت ها به کار بگیرید. در معماری دنیای واقعی کاوش کنید و ببینید که چگونه می توان کد را برای استفاده از آن با استفاده از AWS CDK و Python نوشت.

آموزش تأثیر نبض الکترومغناطیسی هسته ای بر زیرساخت های حیاتی ایالات متحده

The Effect of Nuclear Electromagnetic Pulse on Critical U.S. Infrastructure

BSides JAX 2019 | تأثیر نبض الکترومغناطیسی هسته ای بر زیرساخت های حیاتی ایالات متحده | جیمز (تاد) لاولیس

آموزش بازار خلاق - لیست های عالی که می فروشند!

Creative Market – Great Listings That Sell!

"در این کلاس، بازار خلاق: فهرستهای عالی که به صورت کلاسی به فروش میرسند، شما گام به گام در فرآیند ایجاد یک فهرست بازار خلاق راهنمایی خواهید شد. من میخواهم...

آموزش Microsoft MCSE: زیرساخت اصلی

Microsoft MCSE: Core Infrastructure

این آموزش MCSE: Server 2012 Core Infrastructure (70-413 و 70-414) نحوه برنامه ریزی و پیاده سازی هاست مجازی سازی، راه حل های سازمانی و موارد دیگر را پوشش می دهد.

آموزش زیرساخت ابر قابل اعتماد - طراحی و فرآیند

Reliable Cloud Infrastructure - Design and Process

از طریق ترکیبی از ارائهها، چالشها و آزمایشگاههای عملی، شرکتکنندگان یاد میگیرند که استقرارهای GCP را طراحی کنند که بسیار قابل اعتماد و ایمن هستند. و نحوه اجرای استقرار GCP به روشی بسیار در دسترس و مقرون به صرفه.

آموزش زیرساخت ابر قابل اعتماد - طراحی و فرآیند

Reliable Cloud Infrastructure - Design and Process

از طریق ترکیبی از ارائهها، چالشها و آزمایشگاههای عملی، شرکتکنندگان یاد میگیرند که استقرارهای GCP را طراحی کنند که بسیار قابل اعتماد و ایمن هستند. و نحوه اجرای استقرار GCP به روشی بسیار در دسترس و مقرون به صرفه.

آموزش چگونه ارائه خود را به سرعت و به طور موثر ساختار دهید

How to Structure Your Presentation, Quickly and Effectively

دو سناریو را برای شروع ارائه در محل کار تصور کنید. 1. ما ایدهها، گزارشها و مطالب زیادی برای ارائه داریم اما واقعاً نمیدانیم از کجا شروع کنیم. . . 2. . . .

آموزش بنابراین شما فکر می کنید که می خواهید یک کسب و کار راه اندازی کنید - پایه گذاری یک تجارت عالی!

So You Think You Want to Start a Business - Laying the foundation for a great business!

در این دوره، مواردی را که باید قبل از امضای قرارداد اجاره، قبل از خرید یا اجاره ابزار و تجهیزات و قبل از شما بدانید، آشکار و توضیح خواهم داد. ..

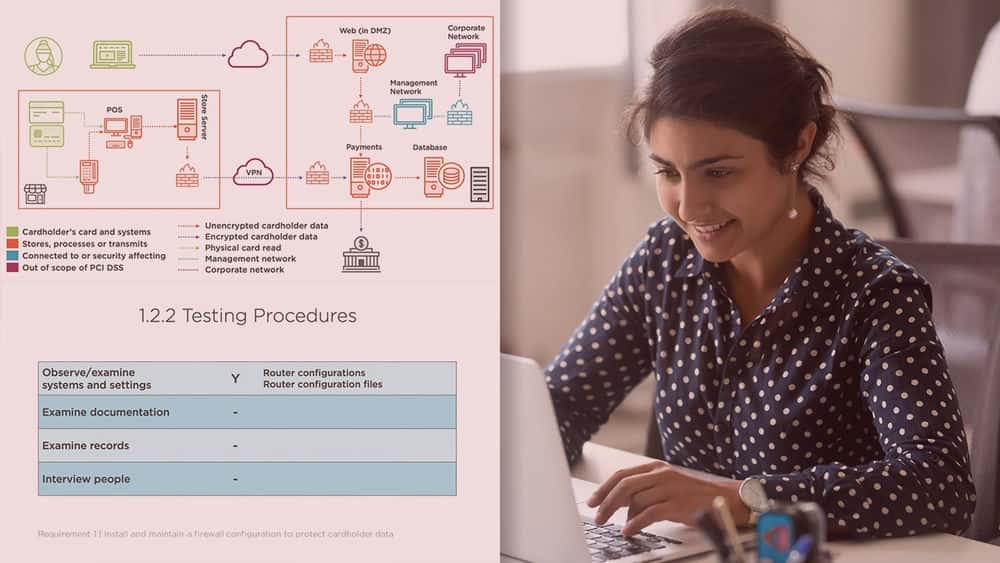

آموزش PCI DSS: امنیت زیرساخت

PCI DSS: Infrastructure Security

دو مورد اول PCI DSS نسخه 3.2.1 ساخت و نگهداری شبکه ها و سیستم های ایمن است. شما یاد خواهید گرفت که بفهمید هر نیاز چه چیزی را می خواهد و راهنمایی های عملی از ارزیابان با تجربه PCI را کشف خواهید کرد.

آموزش سازه های ساختمانی به زبان فرانسه - سازه 4

Building Structures in French - Structure 4

کل زبان فرانسه را می توان به چندین ساختار مختلف تقسیم کرد. اگر از هر کتاب فرانسوی یا هر گفته ای جمله ای بگیرید، این کار را خواهید کرد. ..

آموزش امنیت برنامه اندروید: رویکردی ساختاریافته برای تست قلم

Android App Security: A Structured Approach to Pen Testing

یک رویکرد ساختاریافته و جامع برای آزمایش برنامه های اندروید دریافت کنید. بیاموزید که چگونه از ابزارها و چارچوبهای تست نفوذ کلیدی برای کشف آسیبپذیریهای امنیتی رایج استفاده کنید.

Google Cloud

Google Cloud

Carlos Rivas

Carlos Rivas

BSides Jacksonville

BSides Jacksonville

Delores Naskrent

Delores Naskrent

Chris Ward

Chris Ward

Aisyah Saad

Aisyah Saad

Jack Dunigan

Jack Dunigan

John Elliott

John Elliott

Jacob Ansari

Jacob Ansari

Kieran Ball

Kieran Ball

Prashant Pandey

Prashant Pandey